El uso de empresas y marcas reconocidas por buena parte de los usuarios para tratar de engañarnos y propagar sus amenazas es una de las tácticas que los delincuentes vienen usando desde hace tiempo. Lo podemos comprobar con la multitud de ejemplos de correos, aplicaciones y webs que, solo en los últimos meses, han utilizado de forma fraudulenta alguna marca de reconocido prestigio, tal y como sucede en el caso que vamos a analizar a continuación.

Fallo en la entrega

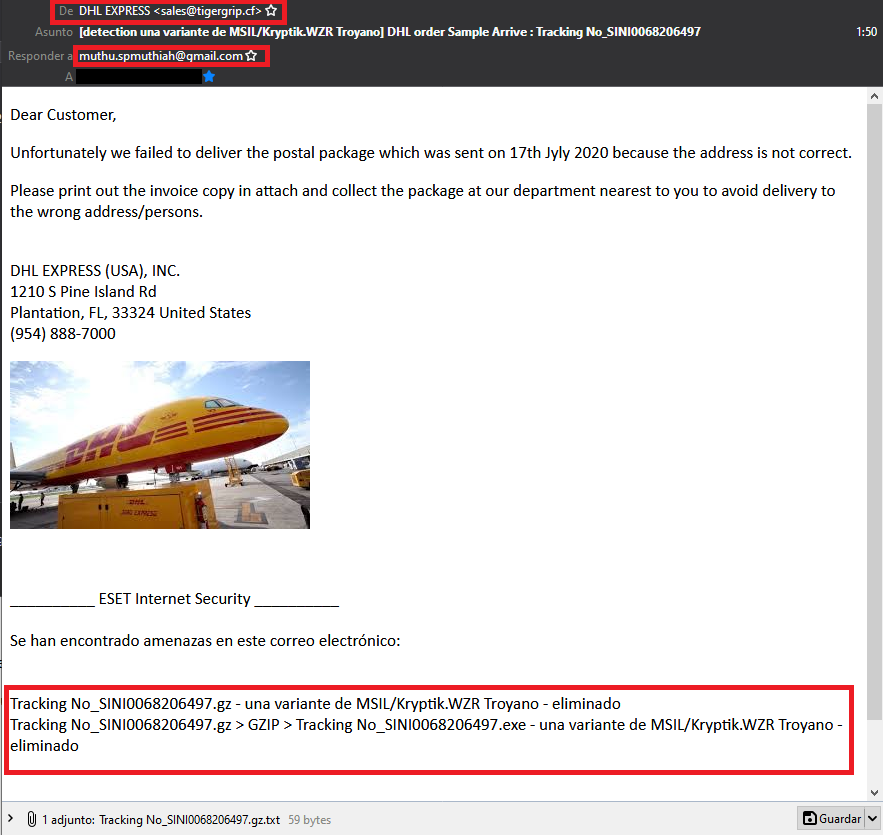

Usando la técnica del paquete pendiente de entrega por un fallo o retraso, algo que hemos visto en repetidas ocasiones durante las últimas semanas con empresas de reparto de paquetería españolas, nos encontramos ante un correo en inglés donde, supuestamente, se nos avisa del fallo en la entrega de un paquete enviado por DHL. Al tratarse de una empresa internacional, es probable que algunos usuarios no vean extraño que se dirijan a ellos en inglés, y es que puede incluso ser probable que estén esperando un paquete del extranjero enviado por esta compañía.

No obstante, aun con este supuesto, debemos fijarnos en varios aspectos antes de seguir las instrucciones que se nos indican en el correo. Para empezar, tanto la dirección desde donde se envía este correo como la que se ofrece para responder a este email no parecen tener relación alguna con DHL. Los delincuentes se han limitado a escribir DHL Express en el campo del remitente confiando en que el receptor del correo no se fijará en estos detalles.

Quien sí que se ha fijado en un punto importante como es el fichero que viene adjunto al correo es la solución antivirus instalada, que ha detectado la presencia de un código malicioso en el archivo comprimido y ha procedido a su eliminación. Esto nos recuerda la importancia de contar con una solución de seguridad eficaz y actualizada para poder bloquear este tipo de amenazas.

Ejecución del malware

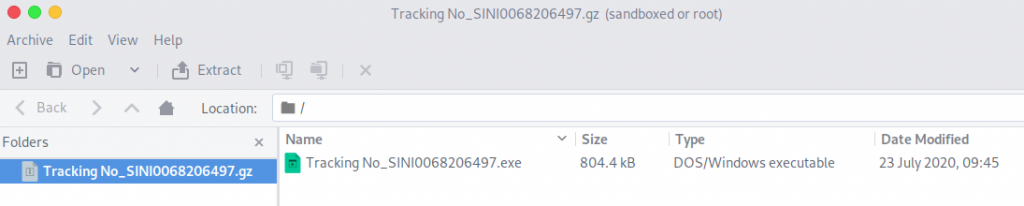

No obstante, vamos a ponernos en la situación de que el usuario que recibe este correo no dispone de una solución de seguridad instalada o esta no detecta la amenaza. En ese caso, se podría descargar y abrir el fichero comprimido en formato GZ y comprobar cómo en su interior se encuentra un archivo ejecutable que, con el nombre “Tracking No_SINI0068206497.exe”, intenta hacer creer a la víctima que se trata de una factura del envío con un número de seguimiento.

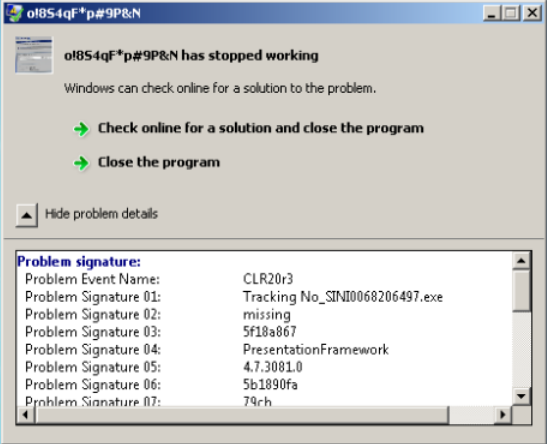

Si el usuario cae en la trampa y procede a ejecutar ese archivo, lo primero que se encontrará es un mensaje indicando un error en la ejecución de un archivo relacionado con este fichero. Esto por sí mismo ya debería encender todas las alarmas, pero es posible que el usuario quiera ejecutar este archivo a toda costa y pulse sobre alguna de las opciones que se ofrece, como la de buscar online una solución al problema.

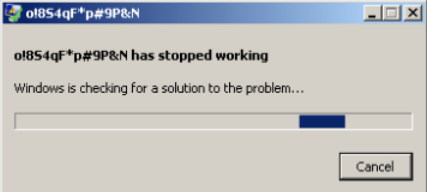

En ese caso, se mostrará una ventana como la que vemos a continuación donde, aparentemente, se estará buscando una solución al fallo en la ejecución mientras, paralelamente, el malware se ejecuta. Hay que decir que este mensaje de error puede estar provocado por la ejecución y análisis de esta muestra en un entorno controlado. No sería la primera vez que una muestra detecta su ejecución en una máquina virtual e impide su correcta ejecución para dificultar así su análisis.

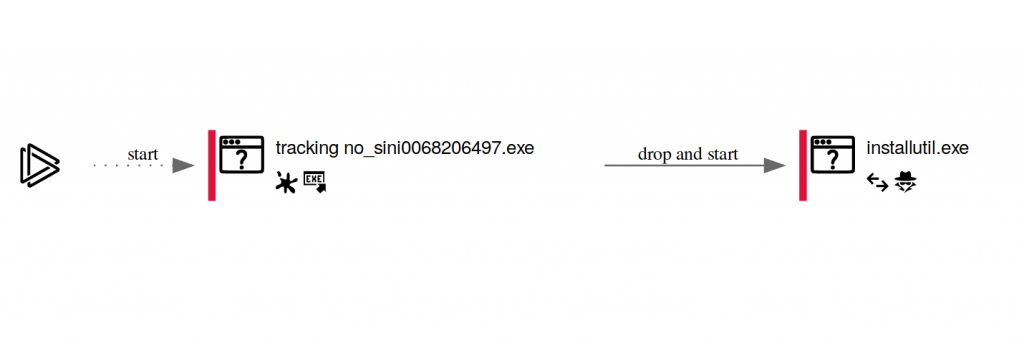

Sin embargo, tras estos mensajes de error, la muestra se ejecuta como haría normalmente y vemos cómo el archivo ejecutable donde supuestamente se encuentra la factura vuelve en disco y ejecuta otro archivo de nombre “Installutil.exe”.

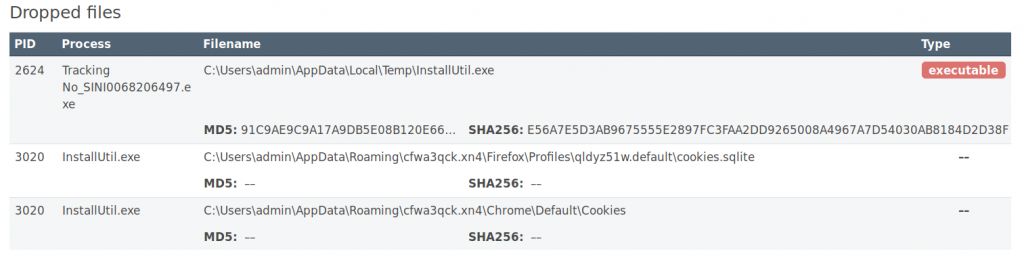

Será este archivo el que ejecute las acciones maliciosas y que consisten, principalmente, en el robo de información personal del usuario, información como las credenciales y cookies de inicios de sesión almacenadas en los navegadores instalados en el sistema. En la imagen a continuación podemos ver que el malware accede a los archivos de cookies de los navegadores Firefox y Chrome para hacerse con la información que contienen.

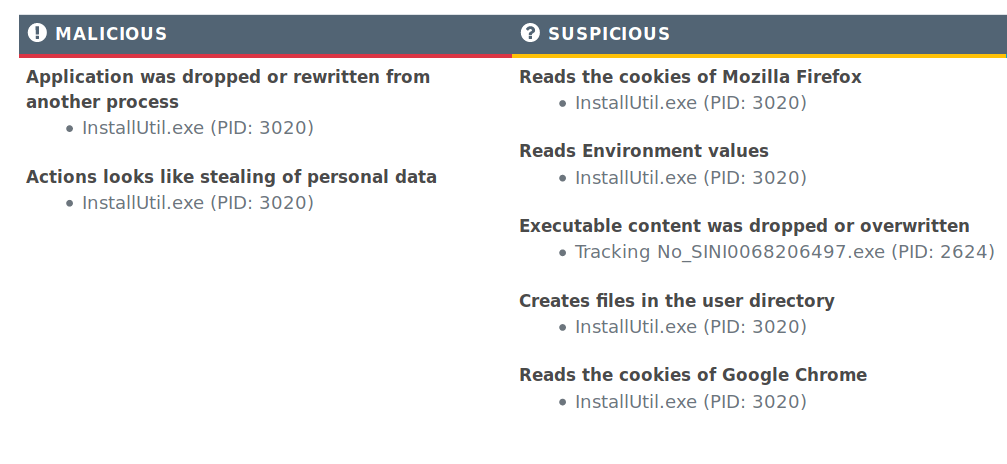

Un resumen de todas estas acciones maliciosas y sospechosas de serlo lo podemos observar en la siguiente tabla que sigue la nomenclatura establecida por la matrix de Mitre Att&ack.

La amenaza que se encuentra dentro del archivo comprimido y que se hace pasar por una factura de DHL es identificada por las soluciones de ESET como una variante del troyano MSIL/Kryptik.WZR, mientras que el malware encargado de robar la información del sistema responde al nombre de MSIL/Spy.Agent.AES. Este tipo de malware tiene similitud con otras amenazas que llevamos detectando desde hace tiempo y que son comúnmente conocidas, como Agent Tesla o Formbook.

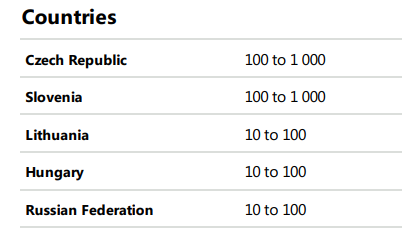

Al encontrarse el email redactado en inglés podemos deducir que España no se encontraba entre los objetivos principales de los delincuentes y que, muy probablemente, estaríamos ante una campaña más extendida por otros países. El sistema de telemetría de ESET ha detectado esta amenaza en mayor cantidad en países del centro y este de Europa.

Conclusión

Nos encontramos ante una de tantas campañas de propagación de amenazas como las que hemos visto durante los últimos meses, y aunque esta en concreto no parezca apuntar específicamente a usuarios españoles, no debemos bajar la guardia, puesto que constantemente van apareciendo otras que sí lo hacen. Por ese motivo, es importante aprender a reconocer este tipo de amenazas y protegernos de forma efectiva con soluciones de seguridad que puedan detectarlas y eliminarlas.