Durante la semana pasada acudimos al congreso de seguridad informática No cON Name, congreso que cuenta con el honor de ser el más veterano de España. Había ganas puesto que, si bien ya habíamos intentado acudir en años anteriores, por un motivo u otro siempre nos habíamos topado con algún impedimento.

Así pues, el pasado viernes 1 de noviembre nos presentamos en el Cosmo Caixa de Barcelona para pasar dos días llenos de interesantes charlas sobre nuestra pasión, la seguridad informática. No nos sorprendimos al ver a muchas caras conocidas entre los asistentes, gente apasionada por la seguridad informática con los que coincidimos hace poco en las conferencias de seguridad Navaja Negra de Albacete o incluso hubo algunos que estuvieron con nosotros en el II ESET Security Forum.

Una vez saludados todos los amigos y conocidos nos dirigimos a la sala de actos donde iban a realizarse todas las presentaciones. Antes que nada, hemos de felicitar a la organización por la eficiencia a la hora de gestionar cualquier duda o problema que pudiéramos tener los asistentes y a la hora de hacer cumplir los horarios de las presentaciones, algo que parece ser bastante difícil de cumplir en nuestro país.

Cuando ya estuvimos sentados en nuestro sitio y realizada la inauguración del evento nos dispusimos a atender a las charlas que ponentes de todo tipo iban a realizar. Hay que decir que, durante los dos días que duró el evento pudimos presenciar a ponentes del más alto nivel en sus respectivos campos y estos incluían no solo a expertos en seguridad informática sino también a gente relacionada con el mundo judicial o a profesores de prestigiosas universidades.

Esta variedad de ponentes nos permitió conocer diferentes puntos de vista sobre varias problemáticas y así, mientras la abogada Ruth Sala (@Ruth_legal) se preguntaba que pasa con todos los datos que se recopilan de nosotros a través de lo que se conoce como el Big Data, los investigadores Iñaki Rodriguez (@Virtualminds_es) Ricardo J. Rodriguez (@RicardoJRdez) se centraban en cómo evitar que el malware detectase que estaba siendo analizado en una máquina virtual e impidiese su análisis. Este tema nos resultó especialmente interesante y fue complementado al día siguiente por el investigador Alberto Ortega (@a0rtega) y su utilidad Pafish.

Dentro de las charlas que podríamos considerar cómo “diferentes” encontramos la de Vicente Aceituno (@vaceituno) quien, de forma breve y directa (e incluyendo algún que otro juego malabar) nos explicó los problemas a la hora de presentar los resultados de una auditoría y conseguir que se solucionen los problemas realmente graves. Sin duda uno de los ponentes destacados del evento.

Hubo también espacio para realizar una interesante mesa redonda donde se habló de las ventajas e inconvenientes de recopilar grandes cantidades de información de los usuarios. Cómo suele pasar, hubo disparidad de opiniones y todo el mundo defendió su postura, dejando que el público decidiera cual era la mejor opción en base a los argumentos expuestos.

La seguridad en dispositivos móviles también estuvo presente en varias charlas. Carlos Fou nos explicó cómo obtener datos almacenados en un viejo modelo de Nokia mientras que Sebastián Guerrero (@0xroot) nos explicó cómo se podrían desarrollar rootkits para dispositivos Android tanto en el espacio del Kernel como en el del usuario. Este investigador también ofreció una charla muy interesante al día siguiente hablando de cómo modificar los proveedores de contenido y programar un código malicioso para realizar un ataque dirigido y sustraer la información de un objetivo.

Una de las charlas técnicas más interesantes que pudimos ver el segundo día de las conferencias fue la realizada también por Ricardo J. Rodriguez en la que explicó el funcionamiento de la tecnología MIFARE utilizada en tarjetas inteligentes. Además revisó los problemas que afectan a su protocolo de seguridad desde 2009 y como aprovecharlos para, por ejemplo, obtener una tarjeta de saldo recargable que podemos utilizar para viajar en el transporte público sin abonar ni un solo euro. Hay que decir que, pese a comunicar este fallo a la Guardia Civil y estos a su vez a la empresa que gestiona este sistema de transporte urbano, estos consideraron que no merecía la pena solucionar el problema puesto que, según sus propias consideraciones, el impacto es mínimo.

La utilización de la estenografía para ocultar binarios que puedan contener malware fue el tema de otra de las charlas, impartida por David Guillen, quien nos explicó las técnicas empleadas para ocultar código malicioso en binarios aparentemente inofensivos con la intención de hacerlos pasar inadvertidos a las soluciones de seguridad más comunes. Hay que tener en cuenta que algunos métodos de detección de malware como el análisis avanzado de la memoria pueden ayudarnos a detectar este tipo de malware, aún cuando los métodos tradicionales han fallado.

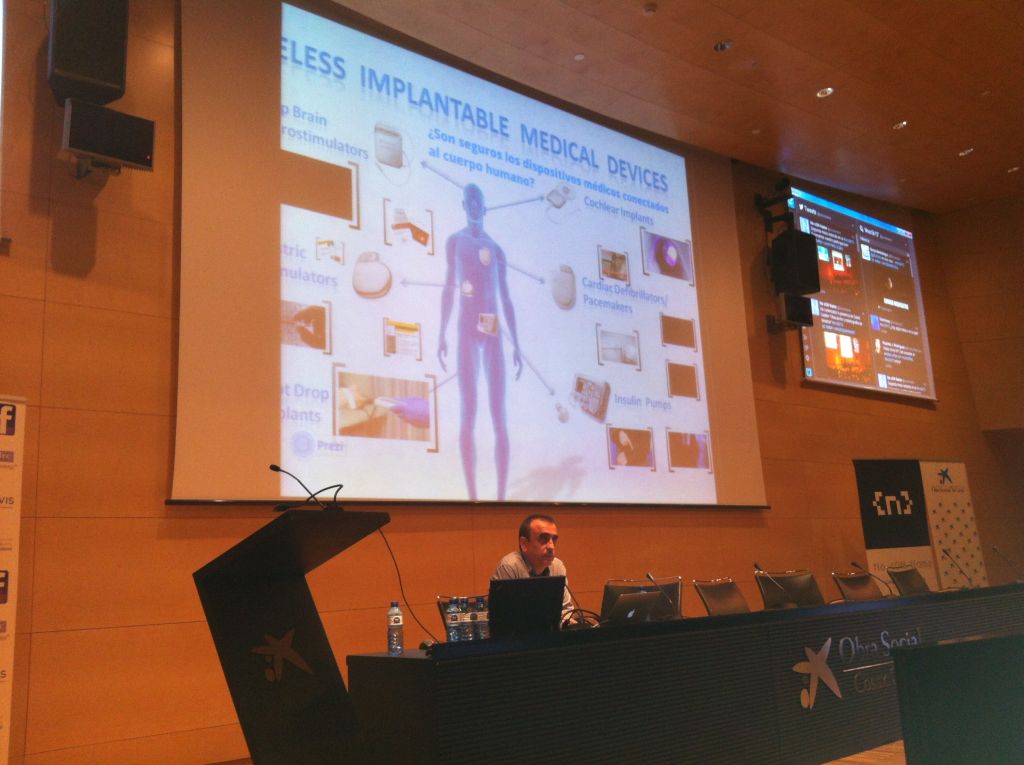

Siguiendo con el tema de seguridad en dispositivos no tan comunes, tuvimos un repasao a los problemas que pueden afectar a los dispositivos médicos como marcapasos, bombas de insulina y similares si no se solucionan las vulnerabilidades que encontramos en muchos modelos actuales. Este tema es algo que ya hemos tratado con anterioridad y que, muy probablemente siga siendo analizado en los meses venideros.

Una charla muy interesante para todas aquellas organizaciones que otorgan a sus administradores de sistemas permisos casi absolutos fue la que ofreció Pedro Fortuny, Profesor Ayudante Doctor en la Universidad de Oviedo. En ella analizaba si la confianza que depositamos en nuestro administrador de sistema no era excesiva y las herramientas que podemos utilizar para mitigar posibles daños.

Del otro lado del charco, más concretamente de Perú, era el siguiente ponente, Omar Palomino, quien nos habló de métodos utilizados para saltarse las protecciones ofrecidas por algunos de los Web Application Firewall (WAF) más conocidos y poder realizar ataques de inyección SQL sobre una web determinada. De una forma distendida y fácil de entender, Omar nos mostró diversas sintaxis que no suelen estar tan controladas pero que, al final, permiten extraer información de la base de datos almacenada en una web aunque esta se encuentre protegida con un WAF.

Nuestro compañero de aventuras Jaime Sanchez (@segofensiva) también causó sensación (y no únicamente por la camiseta del Real Madrid que lució durante toda su charla) al presentar su charla sobre la falta de privacidad en las conversaciones realizadas a través de WhatsApp, a pesar que de encontrarse cifradas. Jaime nos enseñó como romper el cifrado RC4 que se incorporó hace más de un año y además propuso incorporar un cifrado adicional mucho más efectivo para todos aquellos usuarios que se preocupan por su privacidad. Consideramos que este tema es muy interesante para los millones de usuarios que utilizan esta aplicación por lo que, abusando de la confianza que tenemos con Jaime, este nos está preparando un artículo especial que publicaremos en breve.

En resumen, los dos días que pasamos en la NO cON Name resultaron ser de lo más provechosos, donde pudimos volver a coincidir con compañeros de profesión y amigos y que brilló por la calidad de sus ponentes y por la gran labor realizada por la organización para que todo estuviera en sus sitio y todas las charlas comenzaran y terminaran a la hora prevista. Sin duda una de las mejores conferencias de seguridad de las que podemos disfrutar en España.