La semana pasada, el conocido investigador (y todo un referente mundial en el análisis de diferentes variantes de ransomware) Kafeine, publicó un artículo en su blog sobre un ransomware que se distribuía utilizando el exploit kit Nuclear Pack, y que es identificado como “CryptoFortress”.

Sin embargo, el mensaje que exige un rescate por la información cifrada y la web de pago son idénticas a las de otro conocido ransomware: TorrentLocker, analizado anteriormente en este blog.

Diferencias notables

Después de analizarlo un poco más descubrimos que, de hecho, las dos amenazas son muy diferentes. Parece que el grupo detrás del ransomware CryptoFortress ha robado las plantillas HTML, incluyendo su CSS. El código y el engaño son en realidad bastante diferentes y para comprobarlo veamos a continuación una tabla con sus similitudes y diferencias:

| TorrentLocker | CryptoFortress | |

| Propagación | Spam | Exploit kit |

| Cifrado | AES-256 CBC | AES-256 ECB |

| Dirección C&C fija | Sí | No |

| Ubicación de página de rescate | Tomada del C&C | Incluida en el malware |

| Ubicación de página de pago | Direccionamiento .Onion (pero mismo servidor que la dirección C&C fija) | Direccionamiento .Onion |

| Llave de cifrado AES | RSA-1024 | RSA-1024 |

| Librería criptográfica | LibTomCrypt | Microsoft CryptoAPI |

| Porción de archivos cifrados | 2 Mb al comienzo del archivo | El primer 50% del archivo, hasta 5 Mb |

| Pago | Bitcoin (cantidad variable) | 1.0 Bitcoin |

Y a continuación unas capturas de pantalla con las webs que aparecen en un equipo infectado solicitando el pago del rescate por los ficheros cifrados.

Página de rescate CryptoFortress

Página de rescate TorrentLocker

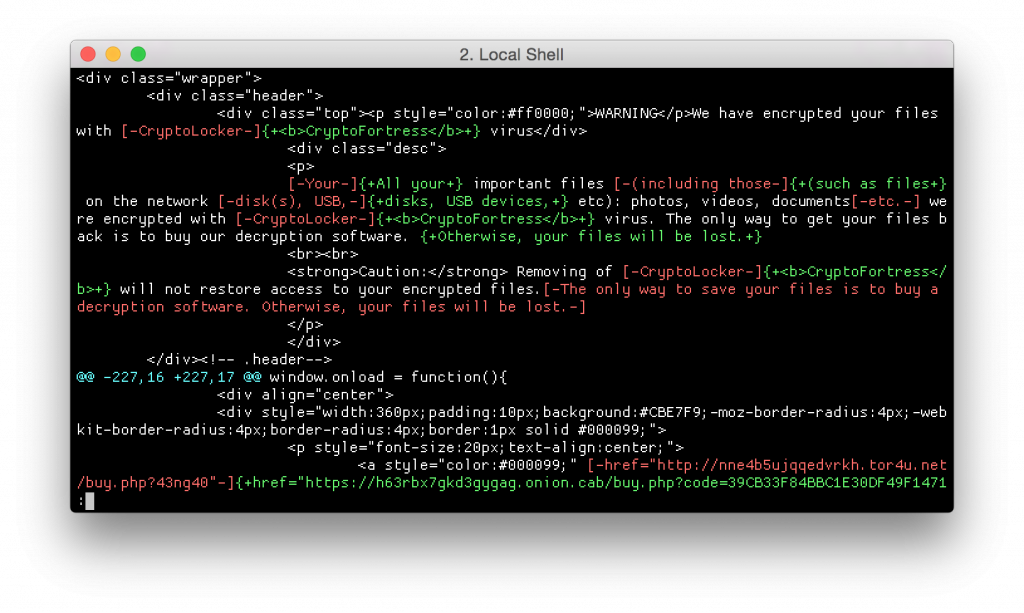

Diferencias entre las páginas HTML

El viernes pasado, Renaud Tabary de Lexsi publicó un completo análisis de este nuevo ransomware. Investigadores de ESET analizaron de forma independiente las muestras de CryptoFortress antes de que Lexsi publicara los detalles, y los detalles técnicos descritos en el artículo coinciden con nuestros hallazgos.

La telemetría de ESET también muestra que la campaña de TorrentLocker todavía se está propagando a través de mensajes de spam. Ambas campañas corren en paralelo.

Muestra analizada

| SHA-1 | Detección de ESET |

| d7085e1d96c34d6d1e3119202ab7edc95fd6f304 | Win32/Kryptik.DAPB |

Llave pública de CryptoFortress

—–BEGIN PUBLIC KEY—–

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDmeXVlPGxKoOyvZgLUoyDdzPEH

8D6gKlAdZVKmbv2RTjjTAcyOY/40zloPX+iJupuvwO1B/yXlsHZD8y0x/jv7v6ML

jHxetmZxUjqv9gLQJE8mJBbU/h0qwc9R7LQwcMapLxvv9O6aMa3Bimjp7bP7WY/9

fXgr1m/wA6Tz/kxF+wIDAQAB

—–END PUBLIC KEY—–

Josep Albors a partir de un post de Marc-Etienne M.Léveillé, ESET