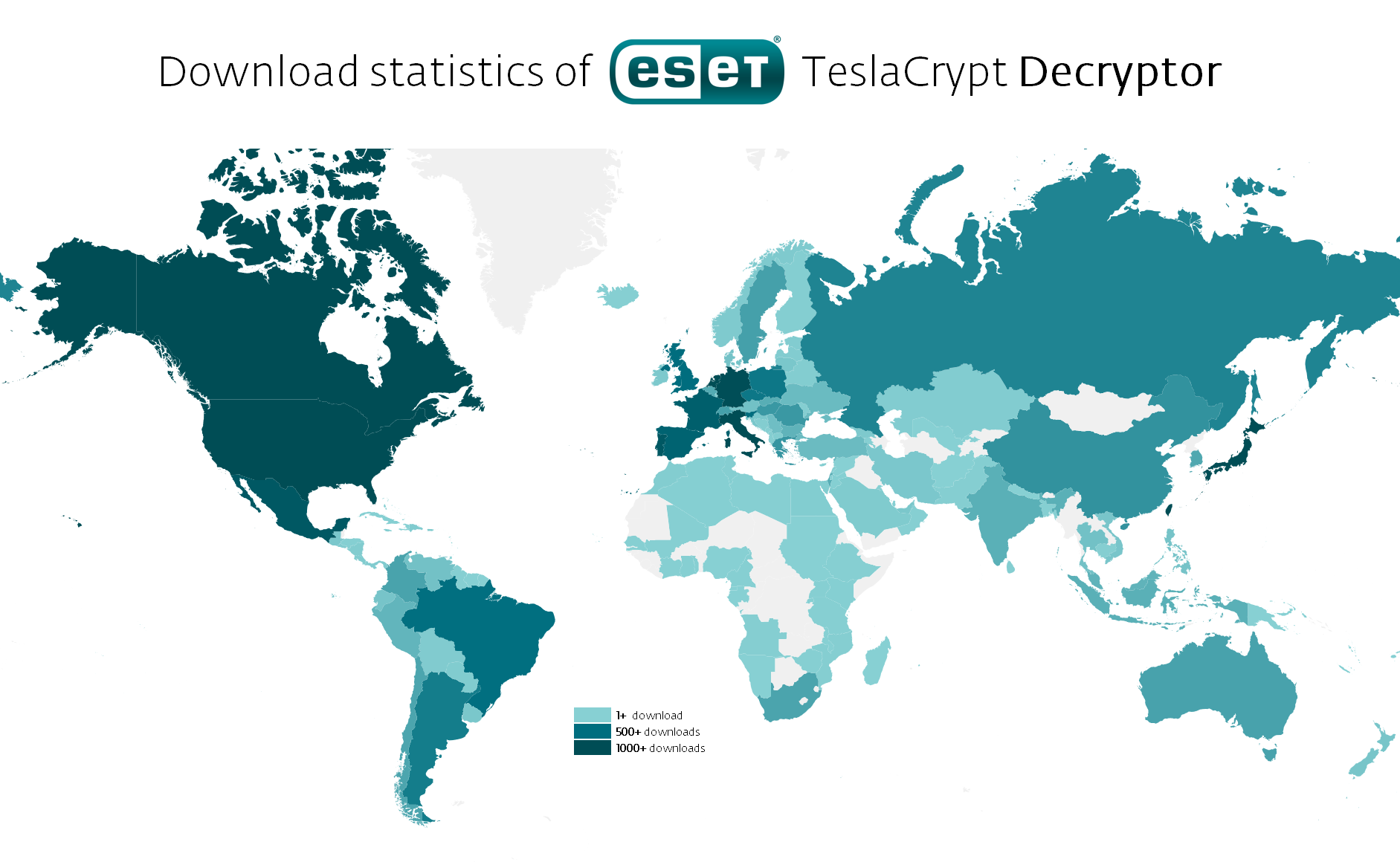

Han pasado dos semanas desde que supimos que los creadores del ransomware TeslaCrypt abandonaban su desarrollo y un investigador de ESET consiguiera la clave maestra de cifrado de mano de los propios desarrolladores de este malware. Gracias a esa clave maestra se pudo generar una herramienta para descifrar los archivos cifrados por TeslaCrypt, herramienta que ya han descargado alrededor de 32.000 usuarios de todo el mundo.

La amenaza continua

A pesar de este logro, no debemos bajar la guardia puesto que el ransomware sigue siendo una amenaza muy presente y continuamente vemos oleadas de este malware intentando afectar a los usuarios. Ejemplos de estas oleadas los podemos encontrar en las recientes campañas de propagación del ransomware Locky o el regreso de TorrentLocker con una falsa factura de Endesa.

Con estas campañas tan recientes y la propagación masiva que suelen tener (especialmente en ciertos países) muchos pensarían que las variantes existentes están intentando repartirse el pastel aprovechando el hueco dejado por TeslaCrypt. Sin embargo, los sistemas de telemetría de ESET han detectado que hay un chico nuevo en el vecindario que está consiguiendo altos niveles de propagación, un ransomware que las soluciones de ESET detectan como Win32/Filecoder.Crysis.

Este ransomware es capaz de cifrar archivos en discos locales, extraíbles y unidades de red, además de usar fuertes algoritmos de cifrado y un esquema que hace difícil romper este cifrado en un tiempo razonable. Durante la investigación realizada por los expertos de ESET se han observado diferentes técnicas utilizadas por los delincuentes para propagar este ransomware. En la mayoría de los casos, los ficheros maliciosos se distribuyen como adjuntos a correos electrónicos, usando extensiones dobles para engañar a los usuarios. Usando esta técnica tan simple pero efectiva, se consigue engañar a muchos usuarios para que abran un fichero ejecutable aunque aparentemente se muestre como un tipo de fichero diferente.

Otro de los vectores de ataque usados por esta variante es la utilización de supuestos instaladores de algunas aplicaciones legítimas pero que en realidad contienen el código malicioso. Esta técnica ha sido utilizada para propagar el ransomware a través de sitios web y redes compartidas.

Análisis de Crysis

Este ransomware tiene características comunes con otras variantes, como por ejemplo la modificación de ciertas entradas en el registro para conseguir ejecutarse en cada reinicio del sistema.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

«%originalmalwarefilename%» = «%installpath%\%originalmalwarefilename%.exe»

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

«%originalmalwarefilename%» = «%installpath%\%originalmalwarefilename%.exe»

Tras ejecutarse, el ransomware cifra todos los tipos de ficheros existentes en el sistema (incluyendo aquellos que no tienen extensión), dejando únicamente sin cifrar los archivos esenciales para que funcione el sistema operativo y los que genera el propio malware. Crysis también recopila el nombre del ordenador y el número de ficheros cifrados que sean de cierto tipo, enviándolos seguidamente a un servidor remoto controlado por los delincuentes.

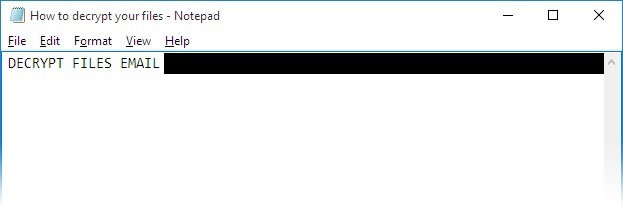

En algunas versiones de Windows, este ransomware también intenta ejecutarse con permisos de administrador, para así conseguir ampliar el tipo de ficheros que puede cifrar. Tras finalizar este cifrado se genera un fichero de texto en la carpeta del Escritorio, acompañado en ocasiones de una imagen de nombre DECRYPT.jpg que muestra el mensaje solicitando el pago rescate como fondo de pantalla en el escritorio.

Para ponerse en contacto con los delincuentes, a la víctima se le proporcionan dos direcciones de correo electrónico y, una vez enviado el email, se le indican nuevas instrucciones para realizar el pago. Entre otras cosas, se indica el precio a pagar (que normalmente oscila entre 400 y 900 euros). El pago se realiza mediante Bitcoins que deben enviarse a la cartera de los delincuentes indicada al final del mensaje.

Es importante indicar que, si bien las variantes actuales de Win32/Filecoder.Crysis incorporan un cifrado robusto difícil de romper, algunas variantes anteriores pueden ser descifradas más fácilmente, permitiendo a las víctimas recuperar sus archivos sin tener que pagar un rescate.

Conclusión

No había duda en que el hueco dejado por TeslaCrypt iba a ser ocupado rápidamente por otras variantes. La utilización de ransomware por parte de los delincuentes les ha reportado muchos beneficios últimamente y es lógico que quieran aprovechar este tipo de malware durante el máximo tiempo posible.

Sin embargo, podemos evitar que este tipo de malware se convierta en una auténtica epidemia si aprendemos a reconocer sus vectores de ataque y adoptamos aquellas medidas de seguridad que dificultan ser infectados, especialmente en entornos corporativos.

Josep Albors a partir de la información proporcionada por el investigador de ESET Ondrej Kubovič