Estimados amigos.

En este capítulo del blog vamos a hablar de técnicas OSINT, Inteligencia de código abierto.

Para hablar de esta técnica vamos a poner el símil del robo a un banco. ¿Imaginas la preparación del atraco en una servilleta en 5 minutos? Después de tantas películas al respecto todos coincidimos en que tenemos que contar con un informático, un experto en bombas, una atractiva compañera,etc.

En el caso de los ataques informáticos, en la mayoría de los casos, el proceso comienza con un estudio previo de la víctima.Una de las técnicas que emplean los maleantes-digitales es OSINT. La técnica consiste en encontrar toda la información pública disponible sobre la víctima, sin realizar ninguna acción sobre el mismo.

Desde Eset España siempre intentamos ayudar en la seguridad de nuestros clientes y amigos y con este post queremos describir las técnicas OSINT más comunes, con el fin de proporcionaros el conocimiento para que os auto-evaluéis. Más vale encontrar una fuga de información por nosotros mismos, que no por un incidente de seguridad.

Recuerda que OSINT se basa en que la víctima no perciba nuestras intenciones. Si comenzamos un proceso de auditoría o ataque, realizando pruebas o lanzando programas sobre la víctima, puede que seamos detectados y el sistema víctima se auto-proteja.

Primer paso

Una de las primeras actividades que debes realizar, tanto si realizas estas pruebas contra tus sistemas, o contra una víctima, es comprobar el DNS. El DNS es el sistema resolución de nombres para Internet. Es una gran base de datos en la que se establece la relación entre nombre-dirección IP. Una mala configuración del DNS puede hacer que cualquiera en Internet acceda a esa información, proporcionando al atacante información detallada de toda la red y equipos.

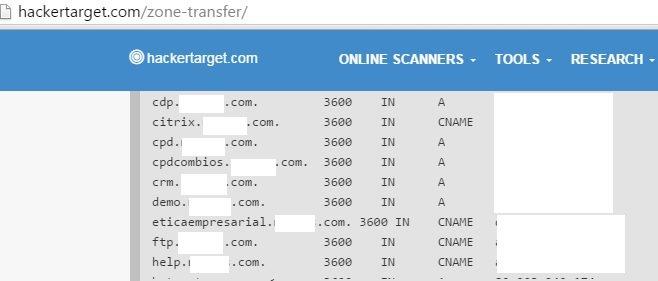

Para realizar esta comprobación podemos usar páginas como HACKERTARGET. Introducimos el nombre de dominio de nuestra empresa, por ejemplo, miempresa.com y vemos qué ocurre. En el caso de tener bien configurado el DNS no aparecerá ninguna información. En el caso de una mala configuración, podremos comprobar información de este tipo:

Como se aprecia en la imagen, podemos ver el nombre y la IP de muchos de los equipos, que de otra manera, quizás no hubiéramos descubierto. Recuerda lo más importante, aún no hemos accedido a la víctima, y ya tenemos esta información.

Segundo paso

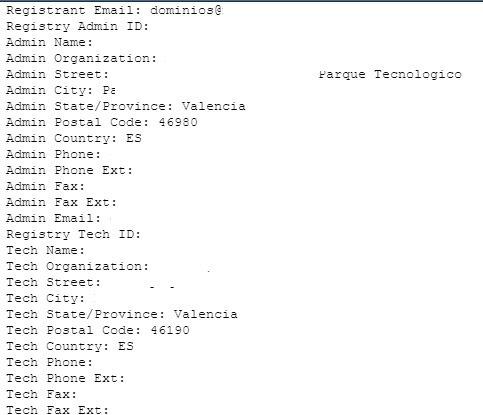

En el caso de no poder obtener información por esa vía, lo normal es consultar al registro WHOIS con la información pública del registro del dominio y los servidores DNS. De esta manera podemos encontrar algunos registros. En mi caso suelo utilizar CENTRALOPS. Comprueba en la imagen como aparte de algunos registros DNS, aparecen los datos de la empresa y la persona que registró el dominio. Deberíamos borrar esta información mediante nuestro agente registrador, o al menos, comprobar que la información que aparece no compromete la seguridad de la empresa.

Tercer paso

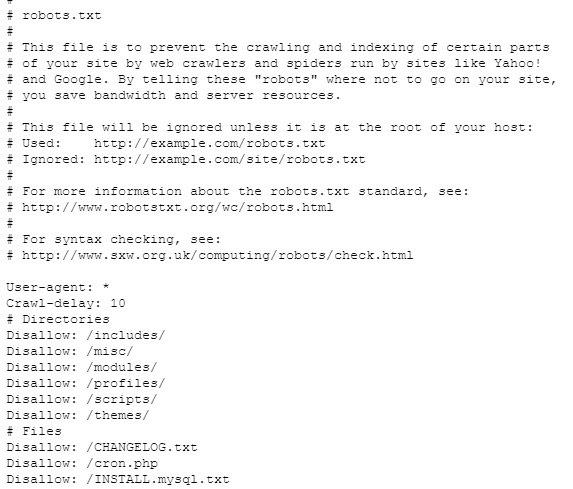

Ahora vamos a consultar el fichero ROBOTS.txt de nuestro sitio web. Mediante http://www.miempresa.com/robots.txt puedes consultar la información que ha dejado un desarrollador para el motor de búsqueda de Google. Este fichero indica a Google que no indexe ciertos recursos de nuestra web. Curioso, porque le dices a google que no «publique» tu sitio privado de fotos, pero lo dices en un fichero público 🙂

Os recomiendo revisar este fichero y pensar un poco en el resultado que queremos tener, y el efecto que pueda tener sobre nuestra seguridad.

Cuarto paso

Seguimos con nuestro paseo por lo que «se ve de nosotros en Internet» y es el turno de PASTEBIN. Esta popular web es un repositorio en el que la gente, de manera anónima o no, puede escribir textos para hacerlos públicos. Cuando aparecen en las noticias que se han filtrado miles de claves de noseque empresa, las suelen poner ahí. Es más que recomendable acceder a la web y buscar «@miempresa.com» y cosas relacionadas con nuestra empresa, no sea que descubramos información sensible publicada.

Al estilo de Pastebien tenemos algo parecido, ZONE-H. Esta página es un foro en el que los atacantes a nivel mundial publican sus «logros», sus «hacks«, sus fechorías. Si has sufrido un incidente de seguridad y no lo has detectado, quizás, tus datos estén ahí.

Se puede apreciar que aparecen páginas de todo tipo. En este caso los atacantes no focalizan sus actividades contra una víctima, sino que aprovechan un «fallo/manera de usarlo» para atacar a la mayor cantidad de víctimas.

Otra de las comprobaciones que podemos hacer, y que recomiendo realizar a todos los lectores, es usar una web denominada NAMECHK. La web comprueba un nombre de usuario o nick, en varias redes sociales y portales web. Uno de los procesos habituales en las auditorías lo denomino «movimientos laterales». Imagina que quiero hackear tu Facebook, pero usas una contraseña fuerte. Quizás no tenga sentido usar esa vía de ataque, y sin embargo puedo comprobar que esa misma persona usa otra cuenta, con el mismo nombre, en un servicio menos seguro que Facebook. Quizás me interese «luchar» para obtener la clave de una página pequeña, que contra el gigante norteamericano. ¿Quizás use la misma clave para los dos?.

Otra vía de ataque con la que emplear la información obtenida con estas herramientas es la Ingeniería social. Ya hemos hablado aquí muchas veces de ella. Si detecto que el nick del informático de la empresa que quiero atacar, aparece en varias web´s de contactos…

Si eres el responsable de la seguridad o la informática, intenta no vincular tu «nick» social con cuentas de empresa o nombres de usuario.

Para cualquier usuario de Internet, comprobar en qué redes sociales y portales tengo cuenta es una buena práctica. Te recomendamos que te des de baja en aquellas que no uses, y que seguramente ni recordabas.

Comprobando los datos que enviamos en nuestros correos

Para acabar con el artículo de hoy, vamos a comprobar los datos que enviamos en nuestros correos.

El sistema de e-mail que todos los días usamos funciona mediante unos servidores que retransmiten nuestros e-mails desde nuestro programa (Outlook, Thunderbird, Evolution, etc) o página (hotmail, gmail, etc). Si envías un correo desde tu empresa hacia la mía, al recibirlo, yo puedo ver la dirección del servidor que me lo envía. Si tu empresa usa el correo de Gmail, o de cualquier otro proveedor, yo veré esa información, pero en algunos casos por una mala configuración, aparece la dirección de la red desde donde sale ese mensaje. Por ejemplo, si en tu empresa usan correo Google y Internet de Ono, yo veré ambos datos. De esta manera puedo obtener la dirección IP de la sede, del Internet que se usa para navegar. Comprueba con tu programa o navegador las cabeceras de un correo de tu empresa, y rastrea todas las direcciones IP que aparezcan. Con esas direcciones IP lanza un WHOIS con la web indicada más arriba para comprobar si es una IP de tu proveedor de correo, o es la IP con la que navegas.

Espero que os hayan gustado estas recomendaciones para analizar un poco la visibilidad de vuestra información empresarial en Internet. Recuerda que en ningún momento hemos accedido a los sistemas auditados, todo se ha hecho de manera legal/anónima mediante los recursos públicos en Internet.

¡¡¡Gracias por leerme!!!