En el laboratorio y servicio de asistencia técnica de ESET España llevamos desde principios de semana analizando y atendiendo casos de usuarios afectados por una nueva variante de ransomware. En esta ocasión se trata de una campaña de propagación a nivel internacional en lugar de centrarse en un país en concreto. Veamos a continuación cómo se propaga y actúa este ransomware.

El email usado de nuevo para propagar ransomware

Como ya vimos en el caso analizado en diciembre y que suplantaba al servicio postal de Correos, los delincuentes han vuelto a optar por un archivo malicioso adjunto a un correo electrónico. Este correo dice contener un fax y viene escrito en inglés, algo que debería levantar sospechas si no estamos esperando ningún mensaje de este tipo (y menos un fax), aunque es posible que en algunas empresas sea normal recibir mensajes similares.

Este fichero adjunto es detectado por las soluciones de seguridad de ESET como Win32/TrojanDownloader.Elenoocka.A. Pero el causante del problema no es esta amenaza, puesto que se limita a descargarse una variante del peligroso ransomware Win32/FileCoder.DA. Vemos, pues, que hasta este punto la amenaza necesita esquivar la detección cuando recibimos el correo (en nuestro cliente de correo o en el servidor encargado de entregarlo) y conseguir contactar con un servidor remoto para lograr su finalidad.

Funcionamiento de CTB-Locker

Si el malware Win32/TrojanDownloader.Elenoocka.A consigue infectar el sistema, a continuación se conecta a una URL remota, con la finalidad de descargar el malware Win32/FileCoder.DA, más conocido como CTB-Locker. Esta familia de ransomware cifra todos los archivos del sistema de manera similar a la que lo hace CryptoLocker. Su principal diferencia se basa en que esta familia de malware utiliza otro algoritmo de cifrado, lo que da origen a su nombre.

El resultado es similar a CryptoLocker o TorrentLocker, resultando cifrados los archivos con extensiones como MP4, .PEM, .JPG, .DOC, .CER, .DB entre otros, algo que hace prácticamente imposible recuperarlos. Una vez que el malware termina de cifrar la información del usuario, mostrará una alerta y además cambiará el fondo del escritorio con un mensaje similar al que se observa en la siguiente imagen:

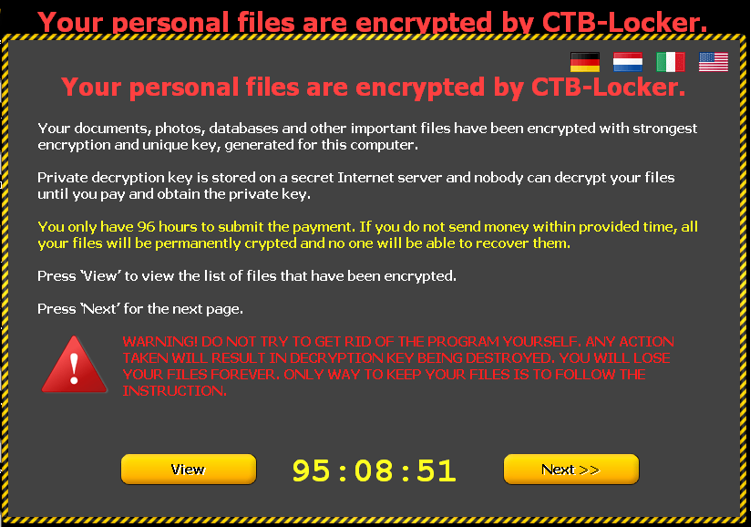

Uno de los puntos que más ha llamado nuestra atención está relacionado con que el mensaje que ve la víctima afectada cuenta con traducción al alemán, holandés e italiano, pero no al español. A pesar de esto, en nuestro servicio de soporte técnico hemos recibido un gran número de consultas relacionadas con este ransomware.

Con el fin de asegurarle al usuario que podrá recuperar sus archivos si realiza el pago, los cibercriminales ofrecen una demostración de cómo recuperar algunos archivos a modo de ejemplo. Esto se puede pueden observar en la siguiente captura:

Pago del rescate

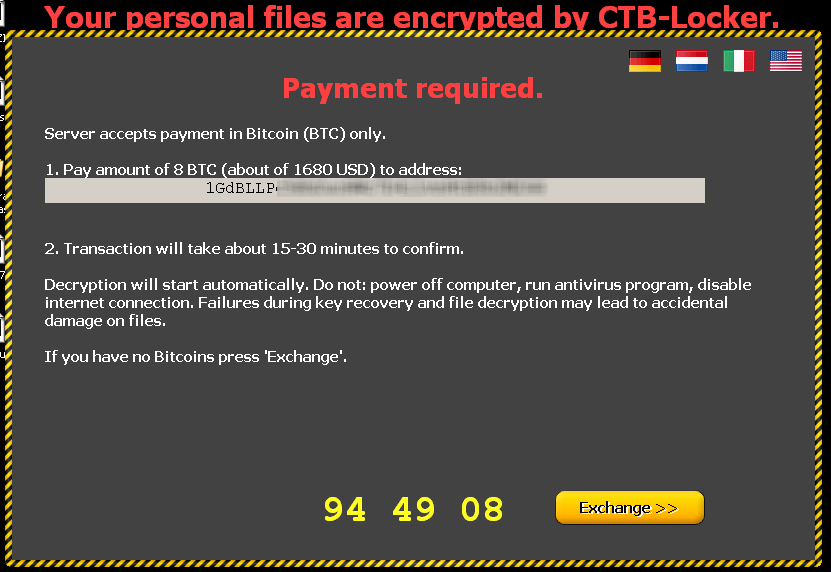

Tras haber comprobado que realmente se pueden descifrar los archivos, los cibercriminales muestran los pasos a seguir para recuperar la información, dónde se pueden conseguir bitcoins y la dirección a la cual hacer la transacción:

Otro detalle peculiar de CTB-Locker es que el mensaje que se le muestra al usuario está en diferentes idiomas, si el usuario decide verlo en inglés el precio será en dólares, en caso contrario la moneda será en euros. El precio del rescate son 8 bitcoins, al día de hoy alrededor de los 1680 dólares.

Alcance de esta amenaza

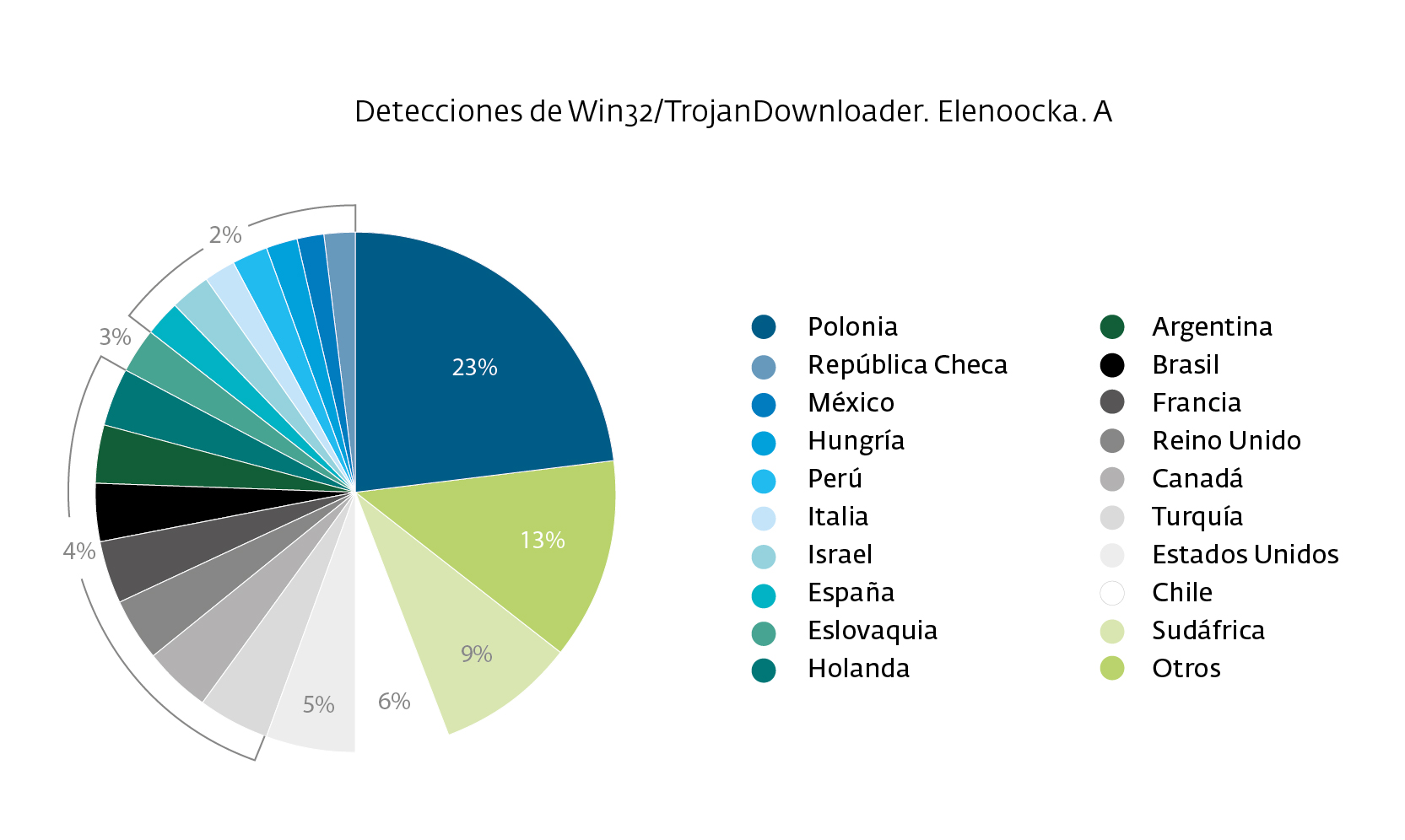

Como hemos dicho al principio, el alcance de esta variante de ransomware ha sido global, aunque con más alcance en ciertos países como Polonia. En el siguiente gráfico se puede observar la tasa de detección en aquellos países en los que esta variante de Win32/FileCoder.DA ha causado más problemas:

Como vemos en el gráfico, la detección de esta amenaza ha sido especialmente elevada en Polonia, y menor, pero igualmente importante, en otros países de Europa y América, con Sudáfrica marcando también un elevado número de detecciones de esta amenaza.

Medidas a adoptar para mitigar esta amenaza

Por desgracia, la técnica de cifrado que utiliza CTB-Locker no hace posible la recuperación de los archivos a través del análisis del payload. Sin embargo, existen ciertas medidas de seguridad que se recomiendan tanto para usuarios como para empresas y que se complementan con las que proporcionamos hace unos días:

- Si se cuenta con una solución de seguridad para servidores de correos, se deben habilitar las funcionalidades de filtrado de extensiones posiblemente maliciosas. Esto ayudará a bloquear archivos con extensiones .SCR como es el caso de Win32/TrojanDownloader.Elenoocka.A

- Evitar abrir adjuntos de dudosa procedencia en correos donde no se ha identificado al remitente

- Eliminar los correos o marcarlos como spam para evitar que otros usuarios o empleados de la empresa se vean afectados por estas amenazas

- Mantener actualizadas las soluciones de seguridad para detectar las últimas amenazas que se están propagando

- En equipos de usuarios finales se pueden instalar medidas proactivas como AntiRansom 2.5, desarrollada por nuestro compañero y buen amigo Yago Jesús de SecuritybyDefault. De esta forma se nos avisará cuando el ransomware empiece a cifrar los ficheros de nuestro disco, dándonos la oportunidad de apagar el sistema y limpiarlo con un CD/USB de rescate.

Contrarrestar este tipo de ataques puede que no sea una tarea sencilla, pero se pueden mitigar sus efectos si se adopta una aproximación proactiva. Es evidente que los criminales han encontrado en el ransomware una amenaza que les reporta importantes beneficios, por lo que no dudamos que seguirán aprovechándola hasta que los usuarios estén lo suficientemente concienciados y protegidos como para no caer de nuevo en esta trampa.

Desde aquí mandamos un fuerte agradecimiento a nuestros compañeros de ESET Latinoamérica por haber compartido la información utilizada para realizar este post.