Durante los últimos días venimos observando en nuestro laboratorio un incremento considerable del número de correos que, suplantando conocidas aplicaciones o servicios, intentan convencer a los usuarios para que pulsen sobre el enlace proporcionado y redirigirlos a sitios web de phishing donde robarles las credenciales.

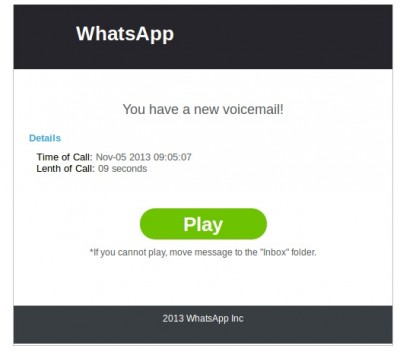

La primera tanda de mensajes suplantaba al conocido servicio de mensajería WhatsApp y nos avisaba de un supuesto mensaje de voz pendiente de escuchar. La información proporcionada acerca de este supuesto mensaje de voz tampoco era gran cosa y se limitaba a la fecha de grabación y su duración. Con respecto al remitente, se suplantaba el nombre, cambiándolo por WhatsApp Messaging Service pero con un email que nada tenía que ver con esta aplicación.

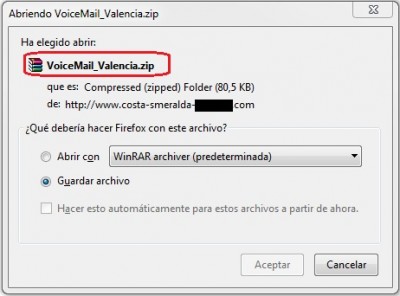

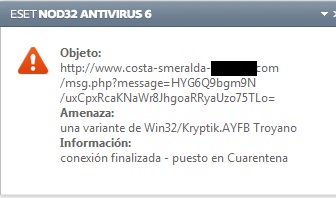

Tras esta escueta información se nos invitaba a pulsar sobre el botón Play, algo que nos llevaría a descargar un fichero comprimido alojado en webs legítimas comprometidas. Como dato curioso, tras analizar varios de los enlaces pudimos comprobar que la mayoría eran webs con dominio alemán .de. Esto podría indicar que los ciberdelincuentes realizaron una serie de ataques sobre webs legítimas vulnerables de ese país o ser pura casualidad.

Nótese también el nombre del fichero. Al parecer detecta nuestra localización mediante la IP del sistema desde el cual nos conectamos y modifica el nombre del archivo para que concuerde con nuestra región. Con respecto a su detección como código malicioso, si contamos con un antivirus actualizado no tendremos mayores dificultades para bloquearlo.

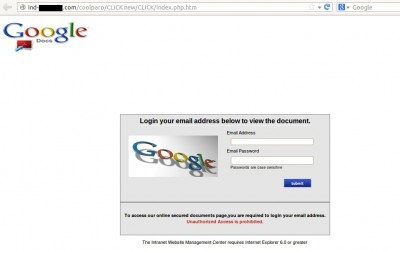

La segunda campaña de envío de spam de este tipo que detectamos suplantaba el servicio Google Docs, y llegaba en forma de mensaje con un texto similar al que mostramos a continuación:

En esta ocasión, los remitentes eran usuarios que habían caído víctimas del engaño previamente y veían cómo sus cuentas de Gmail eran usadas para enviar estos mensajes a todos sus contactos. Si pulsamos sobre el enlace proporcionado se nos abre un sitio web donde se nos piden nuestras credenciales de acceso. La URL mostrada tampoco tiene nada que ver con los servicios legítimos de Google, por lo que un usuario precavido se dará cuenta y cerrará la página sin introducir sus datos.

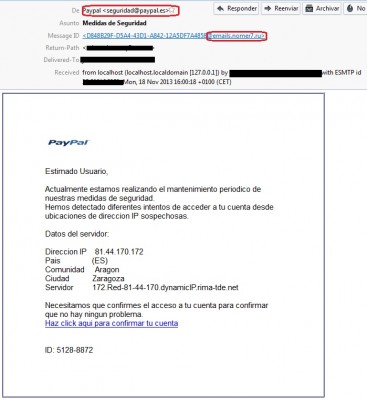

El caso más reciente que hemos visto es de ayer por la tarde y es el más elaborado de los analizados en este artículo. En el correo recibido vemos cómo aparece como remitente PayPal, con un email de seguridad@paypal.es. Esto puede engañar hasta a los usuarios más precavidos, pero si analizamos la cabecera completa del mensaje veremos que en el identificador aparece una dirección de correo electrónico perteneciente a un servicio de correo ruso.

Con respecto al cuerpo del mensaje, destacamos la utilización de un lenguaje correcto sin palabras extrañas provenientes de una mala traducción y la información proporcionada acerca de un supuesto acceso ilegítimo a nuestra cuenta de PayPal. Entre los datos que nos proporciona el email se encuentran una dirección IP perteneciente a Telefónica y la supuesta ubicación del falso acceso no autorizado a nuestra cuenta.

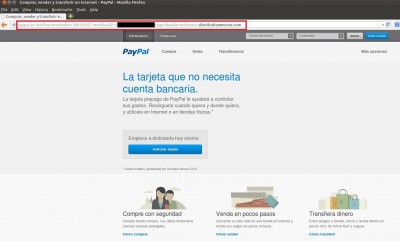

Si pulsamos sobre el enlace proporcionado accederemos a una web que simula ser la original, pero si nos fijamos en la URL observaremos que esta no es la auténtica. La finalidad parece clara: robar nuestras credenciales de acceso a la cuenta de PayPal y robar los fondos de las cuentas o tarjetas que tengamos asociadas.

Es difícil afirmar que estas tres campañas de propagación de correos falsos (y las que puedan venir) estén realizadas por el mismo grupo de ciberdelincuentes. La metodología parece la misma, pero hay detalles que las diferencia lo suficiente como para dudar. No obstante, lo importante como usuarios es saber identificar estos correos y evitar pulsar sobre los enlaces proporcionados. De esta sencilla forma nos ahorraremos más de un posible disgusto.