En las últimas semanas estamos viendo como los delincuentes no tienen ningún reparo en suplantar organismos gubernamentales para tratar de conseguir sus objetivos. Si ayer nos hacíamos eco de un correo que se hacía pasar por el Ministerio del Interior, hoy analizamos otro correo también recibido en el día de ayer que suplanta la identidad de la Agencia Tributaria y que nos recuerda a una campaña similar que se realizó a principios de abril.

Correo de la Agencia Tributaria

El uso de la Agencia Tributaria como gancho no es algo nuevo, y hace años que los delincuentes vienen suplantando su identidad en correos supuestamente oficiales, especialmente durante la campaña de la renta. Sin embargo, también pueden usar de forma maliciosa el nombre de este organismo gubernamental tal y como vamos a comprobar a continuación.

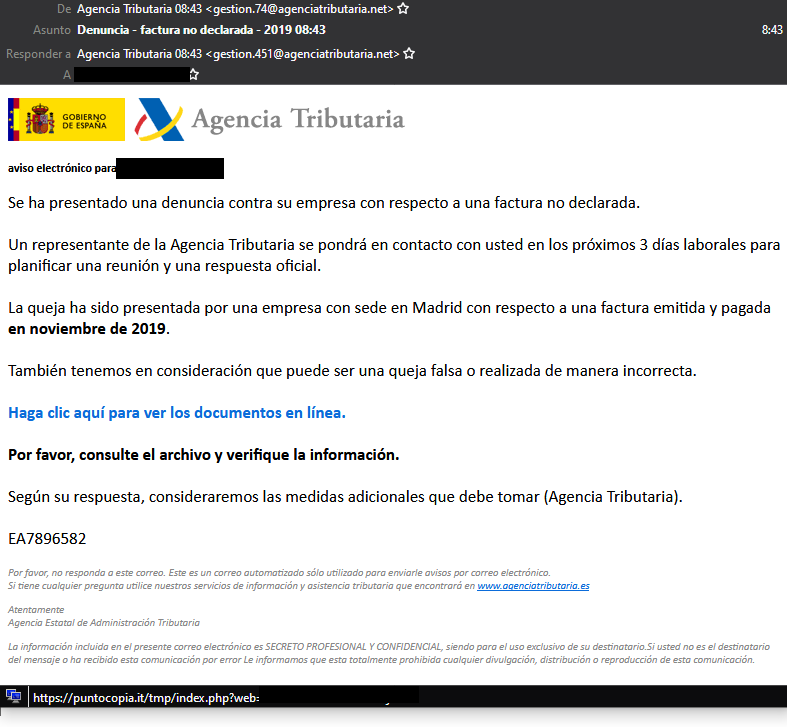

El correo electrónico que se envía incluye logos oficiales para hacerlo más convincente y menciona una supuesta denuncia contra nuestra empresa por una supuesta factura no declarada. Si revisamos el remitente, veremos como se utiliza el dominio “agenciatributaria.net”, que si bien es un dominio con bastante antigüedad, no está relacionado con la Agencia Tributaria española de ninguna forma (y de hecho, se encuentra a la venta).

La redacción del texto es adecuada y utiliza un leguaje formal, sin cometer faltas de ortografía, consiguiendo que muchos de los usuarios que reciban este mensaje no sospechen de encontrarse ante una suplantación de identidad y pulsen sobre el enlace que se les ofrece. Como dato curioso, en la firma del mensaje aparece referenciado el dominio legítimo www.agenciatributaria.es.

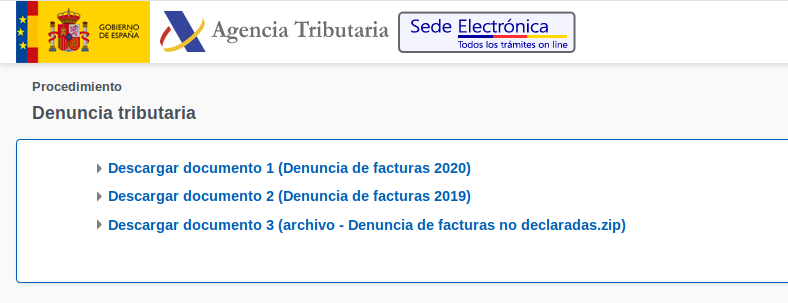

Si el receptor de este correo pulsa sobre el enlace proporcionado será redirigido a alguno de los sitios webs comprometidos que han sido utilizados por los delincuentes para esta campaña. En todos y cada uno de ellos se puede ver la misma pantalla simulando ser parte de la Sede Electrónica y ofreciendo la descarga de tres documentos asociados a esta supuesta denuncia.

Si procedemos a descargar estos documentos observaremos que estamos ante archivos Excel en los dos primeros puntos, y que estos se descargan desde otro dominio que los delincuentes han preparado también para hacerse pasar por la Agencia Tributaria.

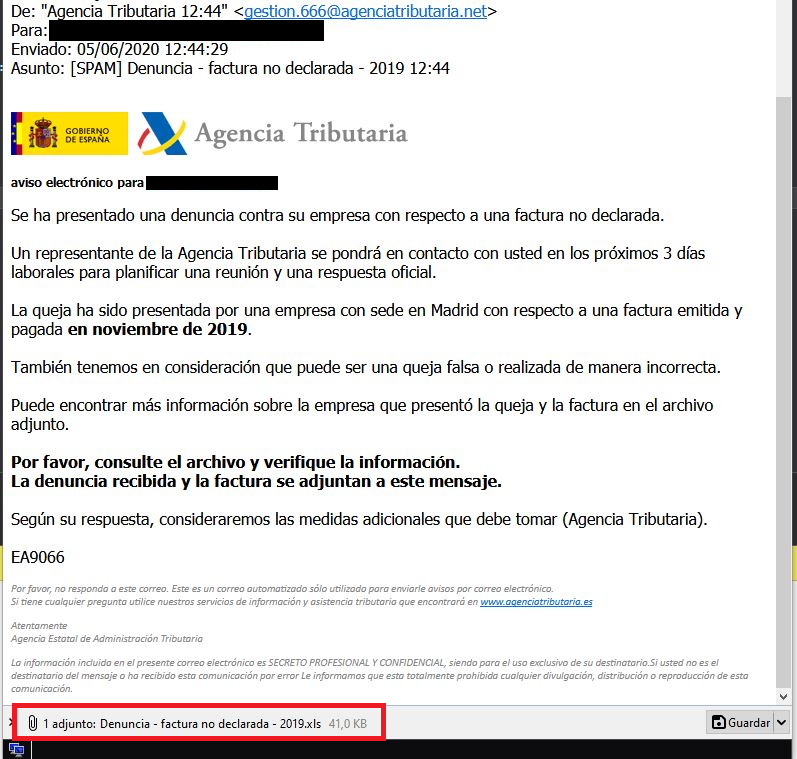

Actualización 05/06 13:45 – Se están recibiendo nuevos emails suplantando a la Agencia Tributaria con la diferencia de que, en esta campaña, el fichero .xls maliciosos se adjunta directamente al correo en lugar de proporcionar un enlace para su descarga, tal y como se observa en la imagen a continuación:

Ejecución del malware

Una vez la víctima se ha descargado estos ficheros y procede a abrir la hoja de cálculo, comprobamos como los atacantes utilizan la técnica de ocultar macros maliciosas en archivos ofimáticos. Al pulsar sobre la opción de habilitar la edición comienza la cadena de ejecución del malware, contactando con dominios preparados por los delincuentes para descargar nuevos archivos infectados correspondientes a la siguiente fase de esta amenaza.

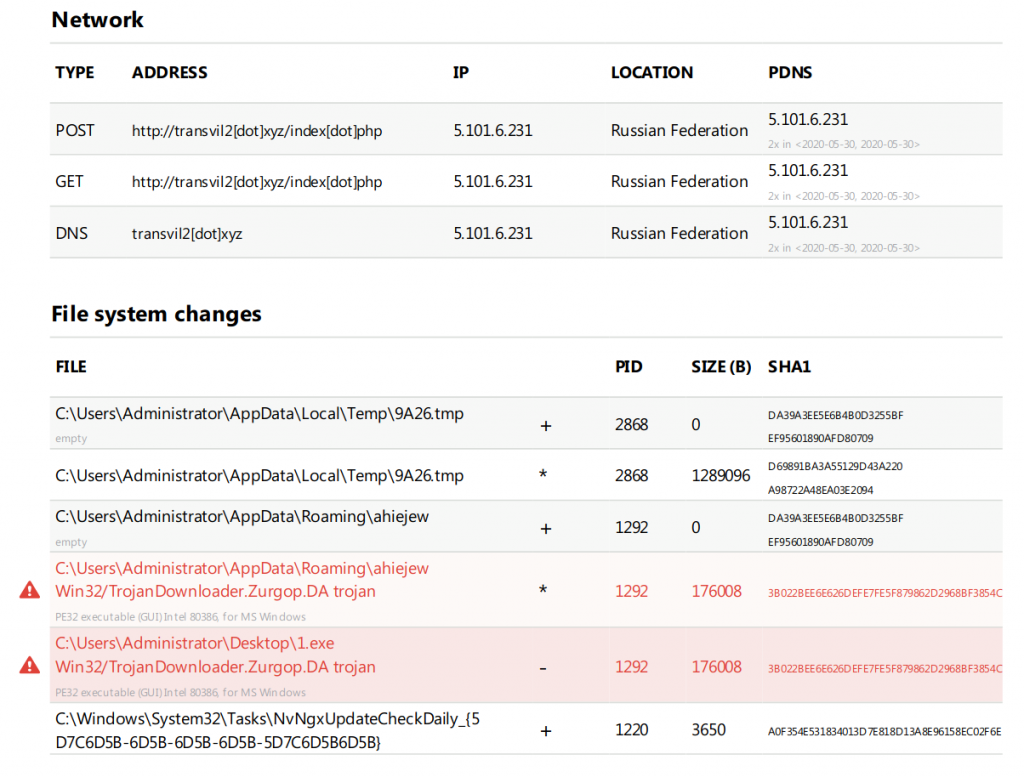

A continuación podemos ver como se realizan varias peticiones a uno de los dominios controlados por los atacantes que terminan descargando y ejecutando archivos en el sistema infectado.

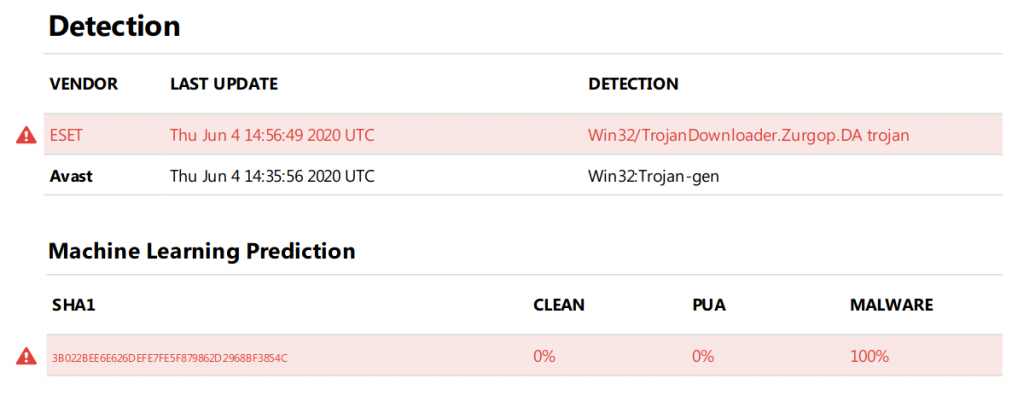

El archivo 1.exe (que también se ha observado con otros nombres en este ataque, tal y como se observa en la imagen anterior) es el payload que contiene el troyano en sí. Esta amenaza es detectada por las soluciones de seguridad de ESET como el troyano Win32/TrojanDownloader.Zurgop.DA.

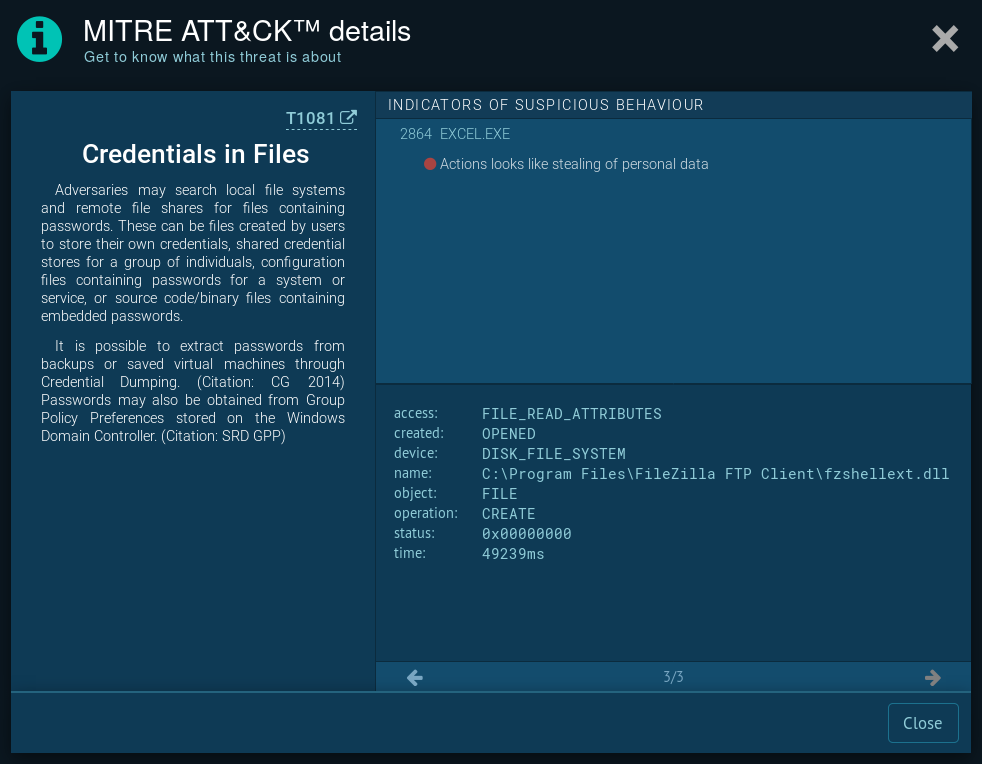

El fin último de los delincuentes detrás de este ataque es el robo de información como, por ejemplo, credenciales almacenadas en navegadores, aplicaciones de FTP y similares. Estas credenciales pueden usarse posteriormente para acceder a los servicios online de la víctima en búsqueda de más información, o incluso para preparar ataques más dirigidos a las empresas cuyos empleados hayan caído en la trampa preparada por los atacantes y hayan descargado y ejecutado los archivos maliciosos.

Conclusión

Volvemos a comprobar, una vez más, como el correo electrónico sigue siendo una de las puertas de entrada más utilizadas a la hora de realizar ataques. Si bien muchas de estas amenazas pueden llegar a ser detectadas por las soluciones de seguridad instaladas en los equipos de la empresa, no debemos olvidar la situación que estamos viviendo actualmente, con muchos empleados trabajando desde casa, sin las defensas perimetrales con las que cuentan en la oficina y con equipos desprotegidos pero con acceso a información sensible, por lo que debemos estar especialmente atentos a este tipo de correos y revisarlos las veces que haga falta para no caer en este tipo de trampas.

Indicadores de compromiso

Archivos analizados:

«Denuncia- factura no declarada.xls»

SHA1: 3e0beb4e397c12f1c9338c1b1cdce1111bdee738

«Denuncia – factura no declarada – 2019.xls»

SHA1: ddff335c360e1c0a99099d1a82f24b9bdfd21258

1.exe (muestra del 4 de junio)

SHA1: 3B022BEE6E626DEFE7FE5F879862D2968BF3854C

1.exe (muestra del 5 de junio)

SHA1: cbf3fe4380670a13c2199f0502c76e16c71ca307

Peticiones DNS:

utenti[dot]online

transvil2[dot]xyz

lendojekam[dot]xyz

lgrarcosbann[dot]club

flablenitev[dot]site

lpequdeliren[dot]fun

Conexiones IP

199.188[dot]200.75

151.139[dot]128.14

5.101[dot]6.231