Las posibilidades que tienen los ciberdelincuentes actuales a la hora de preparar campañas convincentes que les permitan conseguir nuevas víctimas son bastante amplias. Existen todo tipo de kits y malware como servicio que permiten incluso a los delincuentes menos preparados técnicamente robar información y dinero de aquellos que caigan en su trampa.

Plantillas para todos los gustos

Una de las ventajas que tiene para un ciberdelincuente el uso de plantillas y kits ya pregenerados es el considerable ahorro de tiempo que eso supone. Con ese trabajo ya hecho y habiendo elegido aquellas plantillas de correos, mensajes o páginas web que mas se adaptan a los usuarios que el delincuente tiene como objetivo, su trabajo se reduce en lanzar la campaña que sirva como gancho para la descarga de una app maliciosa también incluida en el kit y centrarse en la recepción y procesamiento del dinero robado.

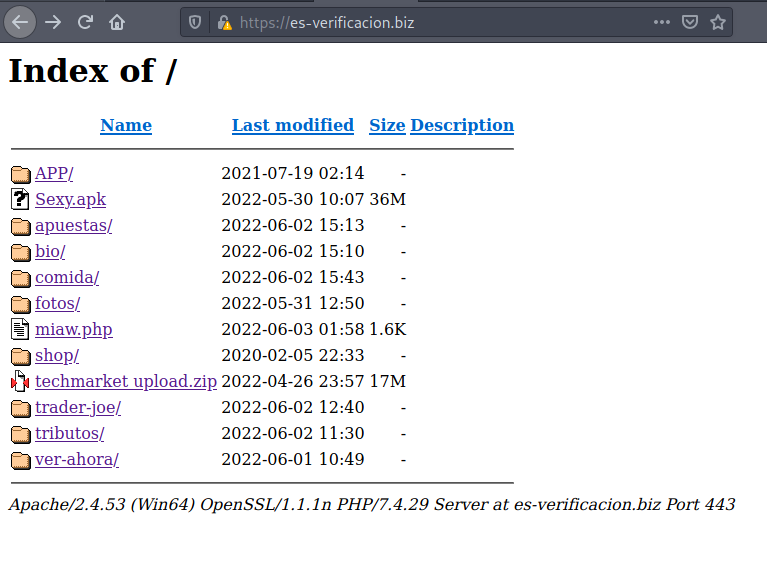

No obstante, si los delincuentes que preparan estas campañas no tienen conocimientos técnicos básicos, no es extraño encontrarnos con directorios accesibles públicamente donde se pueden revisar todas las campañas y muestras de malware que se están utilizando de forma activa. Como ejemplo tenemos este directorio descubierto recientemente por el investigador MalwareHunterTeam.

Ya solo por los nombres de los directorios expuestos podemos deducir que el delincuente tiene como objetivos a usuarios de habla hispana, faltando por determinar si se va a centrar en algún país en concreto. Para ello, podemos echar un vistazo a algunas de las plantillas usadas para la elaboración de páginas webs fraudulentas y comprobar si en alguna de ellas hay algún indicativo que revele a los usuarios de que país van dirigidas.

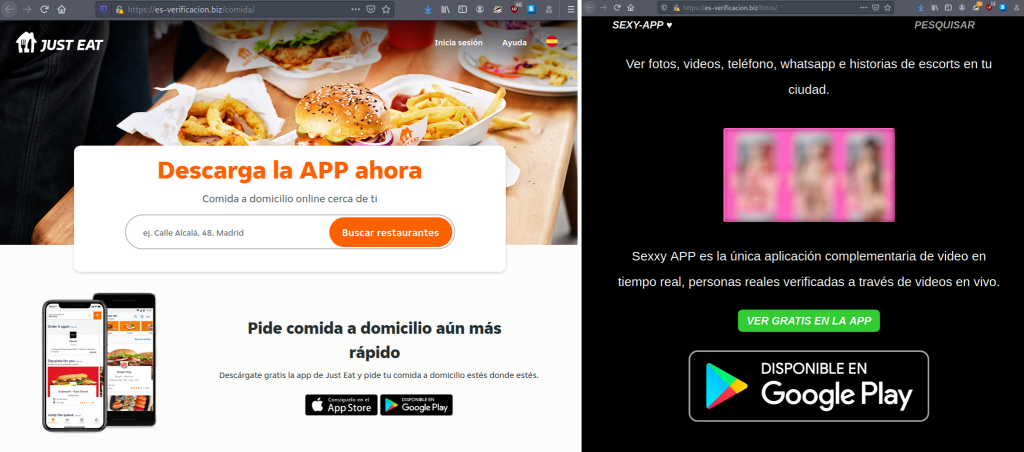

En la captura anterior podemos ver dos plantillas, una que utiliza el nombre de una conocida empresa de reparto de comida a domicilio (y que incluye una bandera española) y otra mas genérica que menciona a una app de visualización de contenido pornográfico. Ambas plantillas invitan al usuario a descargar una aplicación, supuestamente desde un repositorio legítimo aunque en realidad redirige al servidor controlado por los delincuentes.

Con respecto al registro del dominio utilizado para alojar las aplicaciones maliciosas y las plantillas de las webs fraudulentas, vemos que ha sido registrado hace pocos días, lo que podría indicar que hay campañas activas usando este malware y las plantillas vistas, aunque hay otra que, siendo las fechas que son, puede que sea la más utilizada por los delincuentes.

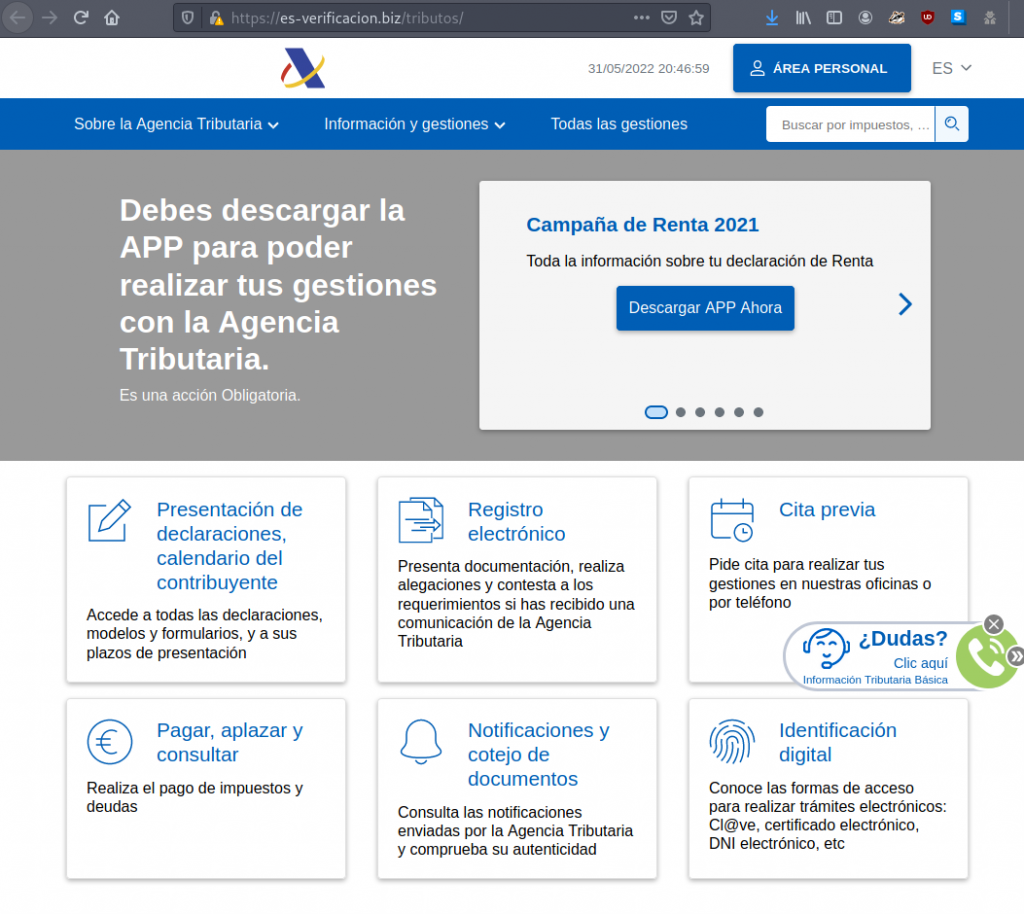

Campaña de la renta

A pocas semanas de que termine la campaña de la renta 2021 hemos podido comprobar, un año más, como este gancho es utilizado por varios tipos de delincuentes con un considerable éxito. En este caso vemos como la plantilla usada para suplantar la web de la Agencia Tributaria española está bastante conseguida y podría llegar a engañar incluso a usuarios que se fijen en los detalles.

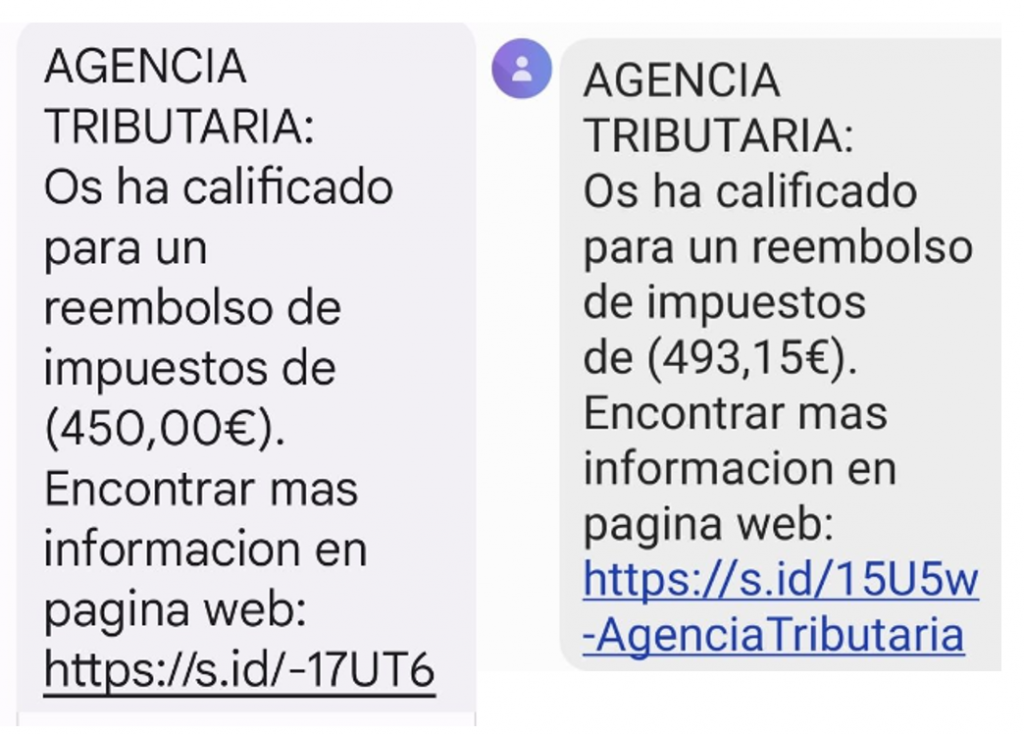

Pero llegados a este punto, ¿cómo consiguen los delincuentes que los usuarios accedan a las webs fraudulentas y descarguen las apps maliciosas? Revisando campañas anteriores vemos que el SMS es el vector de ataque preferido en estas campañas y, gracias al investigador Daniel Lopez, podemos comprobar como, precisamente durante estos últimos días, se han venido produciendo envíos de mensajes de texto con asuntos relacionados con la Agencia tributaria.

Una vez hemos revisado como intentan engañar a los usuarios para que descarguen una app maliciosa y la instalen en su teléfono Android pasamos a revisar que acciones realiza en el dispositivo infectado. Si observamos los permisos que solicita esta aplicación, nos podremos dar cuenta de que sigue un patrón ya visto con anterioridad en el caso de troyanos bancarios como FluBot.

Entre los permisos solicitados más destacables encontramos el de accesibilidad, el cual permite prácticamente tener el control el dispositivo y es usado por los atacantes para, por ejemplo, saber que aplicación se abre y superponer una pantalla para robar las credenciales. Este robo de credenciales se suele utilizar sobre apps de banca online, pero también en apps de correo, criptomonedas o redes sociales, por poner solo unos ejemplos.

Además, vemos como la app maliciosa también obtienen permisos para leer y enviar SMS. El permiso de lectura permite interceptar los mensajes de verificación que los bancos y otros servicios online utilizan como doble factor de autenticación. Por otro lado, el permiso de envío de SMS, unido al de acceso a los contactos de nuestra agenda, permite a este tipo de amenazas seguir propagándose.

Conclusión

Aunque los delincuentes detrás de estas campañas no tengan conocimientos técnicos avanzados, sus amenazas pueden seguir provocando graves problemas a usuarios que caigan en sus trampas. El uso de kits de creación y propagación de malware ha rebajado la barrera de entrada en lo que respecta a conocimientos técnicos y ha provocado un considerable aumento del numero de ciberdelincuentes y, por ende, de ciebramenazas dirigidas a smartphones por lo que debemos estar alerta y protegernos con soluciones de seguridad efectivas contra estas y otros tipos de amenazas.