El código fuente de una de las amenazas más importantes de los últimos años fue descubierto en el popular servicio de análisis Virustotal y analizado por investigadores. El resultado del análisis de ese código se acaba de hacer público y, gracias a él, podremos averiguar los secretos de Carbanak, el malware al que algunas fuentes le atribuyen robos a entidades bancarias y cajeros automáticos por valor de mil millones de euros.

Encontrando el código fuente

A la hora de analizar un malware, el código fuente suele ser una pieza clave ya que suele ayudar a entender el funcionamiento de una amenaza de forma más clara que solo analizando el binario resultante de compilar el código. Por eso, lo habitual en el caso de creadores de amenazas como Carbanak es que guarden su código fuente como oro en paño.

Sin embargo, investigadores de FireEye consiguieron el código fuente de una de las fuentes más insospechadas: Virustotal. Al conocido servicio de análisis de malware se subieron en abril de 2017 dos archivos comprimidos que contenían el preciado código fuente de Carbanak, un hecho que había pasado desapercibido hasta ahora.

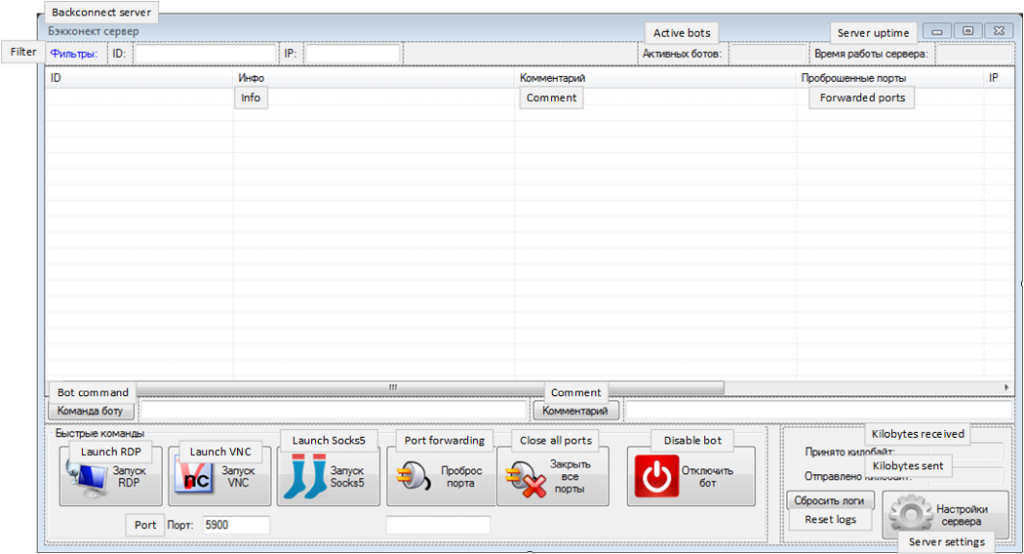

No obstante, al contrario de lo que suele pasar, el disponer de este código no ha facilitado el análisis de este malware, más bien lo contrario, ya que ha abierto nuevos interrogantes a lo que ya se sabía tras el análisis de los binarios. Entre estos datos adicionales se encuentra información proporcionada por los comentarios en ruso dejados por los desarrolladores, una traducción de la interfaz de usuario utilizada por las herramientas de Carbanak, y algunas de las tácticas usadas por los delincuentes para dificultar el análisis de esta amenaza.

Breve repaso a Carbanak

Carbanak es un malware cuyo origen se remonta a 2013. Durante ese año, y el siguiente, los delincuentes que formaban parte del grupo conocido como FIN7 usaron una variante conocida como Anunak. En esa época se observaron las primaras campañas dirigidas a entidades financieras rusas y redes de cajeros automáticos. La técnica utilizada para propagarse es bien conocida ya que utilizaba ficheros maliciosos camuflados como documentos de Office que se enviaban a empleados de los bancos para que estos los abrieran e infectaran sus sistemas.

Entre 2014 y 2016 los delincuentes empezaron a desarrollar y utilizar Carbanak, una versión más avanzada de Anunak. Ambos programas de malware utilizaban el mismo vector de ataque que, una vez dentro de la red bancaria, se dedicaban a encontrar los sistemas más interesantes dentro de la intranet de la entidad atacada. Este movimiento lateral se conseguía mediante el uso de herramientas conocidas como Mimikatz, utilizada para obtener las credenciales de los sistemas hasta conseguir llegar a los controladores de dominio. Una vez conseguido, los atacantes se centraban en acceder a aquellos sistemas encargados de realizar operaciones bancarias tales como la realización de transferencias, las operaciones de bolsa y el control de cajeros automáticos.

Durante 2016 y 1017 el grupo responsable de esta amenaza desarrolló una nueva variante tomando como partida esta vez Cobalt Strike, un framework legítimo que se utiliza en tests de penetración. Estas tres variantes tenían como característica más destacable la capacidad de controlar remotamente los cajeros automáticos asociados a una entidad bancaria. Gracias a una estructura de muleros repartidos por varios países, los criminales conseguían vaciarlos sin forzarlos y sin utilizar violencia alguna.

Arresto y evolución del grupo Fin7

Durante 2018 se produjeron una serie de arrestos que consiguieron desmantelar la estructura principal del grupo FIN7, aunque esto no ha supuesto la desaparición total del grupo. El primero de estas detenciones se produjo en marzo en Alicante, en una operación conjunta de varias fuerzas policiales bajo el mando de Europol. El que era considerado el cabecilla de la organización criminal fue detenido y se incauto una importante cantidad de material informático que, posteriormente, ayudaría a la detención de otros miembros y a su posterior procesamiento judicial.

La segunda tanda de detenciones importantes relacionadas con Carbanak se produjo entre enero y junio de 2018 bajo la solicitud del Departamento de Justicia de los Estados Unidos. Los tres detenidos, de nacionalidad ucraniana, fueron acusados de pertenecer al grupo FIN7 y puestos en custodia bajo acusaciones de la corte del distrito de Seattle de ser responsables de acceder sin autorización a múltiples sistemas informáticos y de robar la información de millones de tarjetas de crédito asociadas a empresas y particulares.

Tras estas detenciones, el grupo FIN7 se consideró disuelto, aunque hay información de que en realidad se ha dividido en grupos más pequeños que siguen teniendo al sector bancario en su punto de mira.

Conclusión

La información que se puede obtener en el análisis que se está realizando actualmente puede ayudar a resolver algunas de las dudas que aún quedan al respecto de esta amenaza. Es importante destacar que el código que se ha obtenido es de hace más de dos años, por lo que se espera que las versiones actuales tengan cambios considerables.

De cualquier forma, el descubrimiento de este código fuente y su análisis es una buena noticia ya que nos permite averiguar las tendencias y técnicas utilizadas por los creadores de una de las amenazas más importantes de los últimos años.