El uso de herramientas de espionaje en dispositivos móviles es algo que ya no nos sorprende a estas alturas. Desde hace años sabemos de la existencia de estas herramientas e incluso de empresas que se dedican a desarrollarlas para después venderlas a clientes que suelen pagar grandes cantidades de dinero por ellas.

El año pasado salieron a la luz muchas de estas herramientas tras el ataque sufrido por la empresa Hacking Team. Pero esta empresa es solo una entre las muchas existentes y el desarrollo de nuevas herramientas de espionaje es constante. Hoy vamos a hablar de un caso que ha salido a la luz en las últimas horas y que ha causado bastante revuelo (y una rápida reacción por parte de Apple).

Conociendo a Pegasus

Como muchas otras herramientas similares Pegasus basa su eficacia en aprovechar vulnerabilidades que aun no han sido solucionadas y en permanecer sin ser detectado el mayor tiempo posible. Usado principalmente por gobiernos y fuerzas policiales, este tipo de software es utilizado con demasiada frecuencia para espiar a disidentes o activistas que incomodan al régimen de turno.

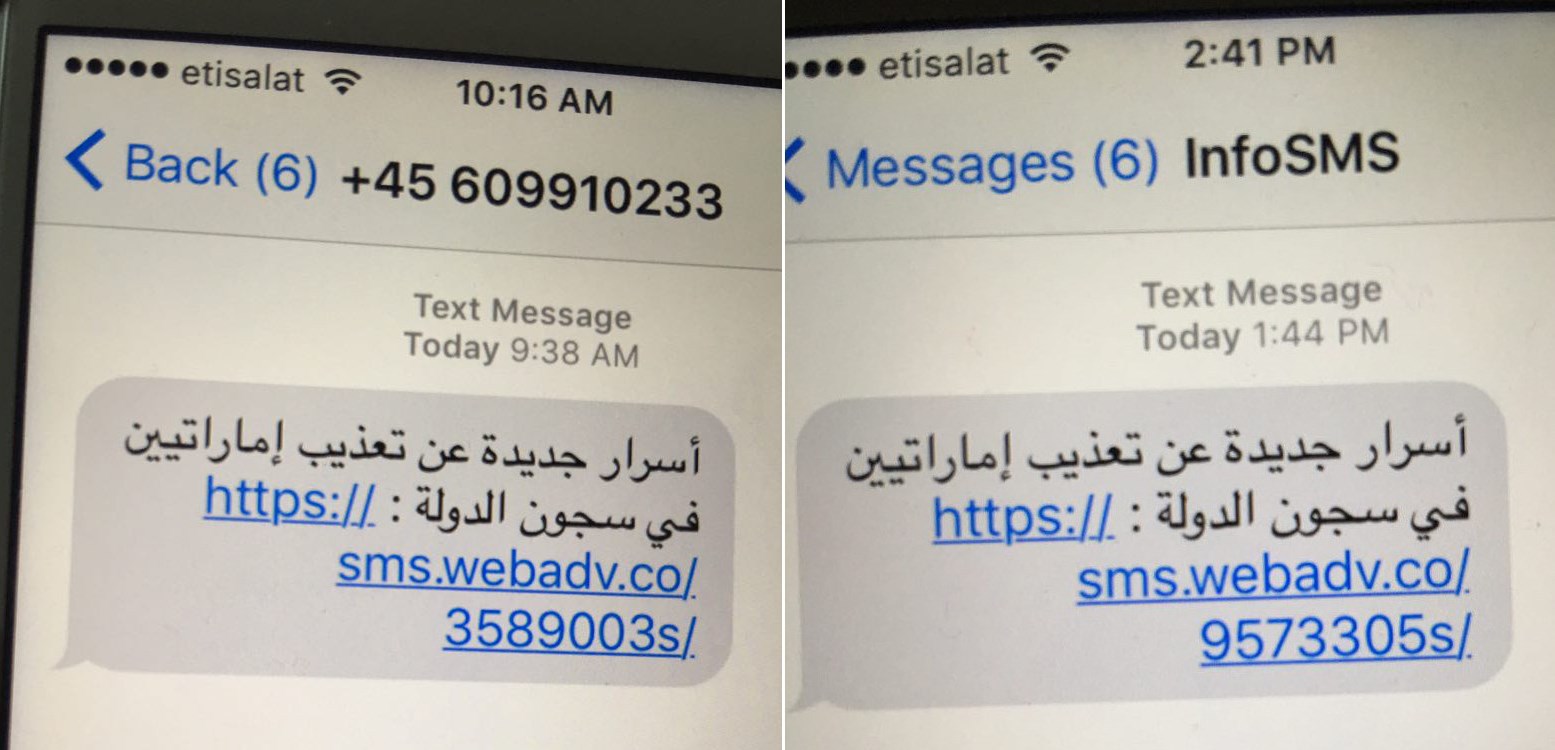

Es el caso de Ahmed Mansoor, un conocido defensor de los derechos humanos residente en los Emiratos Árabes Unidos y ganador de un reconocido premio por su labor. El pasado 10 y 11 de agosto, este activista recibió mensajes de texto vía SMS en su iPhone, mensajes que le ofrecían acceder a una supuesta información secreta relacionada con las torturas realizadas a prisioneros en las cárceles de su país.

Sin embargo, Mansoor decidió no pulsar en los enlaces proporcionados y comunicar este hecho a los investigadores de Citizen Lab, un laboratorio interdisciplinar basado en la Escuela Munk de Asuntos Globales que pertenece a la Universidad de Toronto, Canadá.

Gracias a la colaboración entre Citizen Lab y los expertos de la firma de seguridad Lookout se han podido conocer muchos detalles de este potente spyware y de cómo consigue infectar a sus víctimas. Para empezar, hay una conexión directa con la empresa NSO Group, con sede en Israel y especializada en desarrollar herramientas de espionaje muy solicitadas por algunos gobiernos.

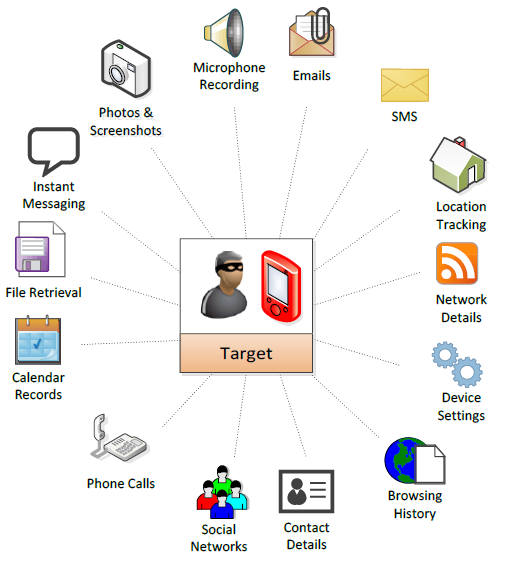

La investigación conjunta logró descubrir 3 exploits que se aprovechaban de vulnerabilidades 0-day existentes en iOS y que permitían realizar un jailbreak remotamente a un iPhone y, a continuación, instalar un spyware en el dispositivo. A este conjunto de vulnerabilidades se le puso el nombre de Trident y, una vez que el spyware estuviese instalado, permitiría a los atacantes controlar muchos aspectos del teléfono como la cámara o el micrófono, espiar los mensajes de aplicaciones de mensajería instantánea como WhatsApp, grabar las llamadas o conocer la ubicación del dispositivo.

La cadena de ejecución de los exploits aprovechadas por Pegasus es la siguiente:

CVE-2016-4657: La visita a un sitio web especialmente diseñado puede provocar la ejecución de código arbitrario.

CVE-2016-4655: Permite saltarse la protección del Kernel (KASLR) para conocer su ubicación en memoria.

CVE-2016-4656: Permite la ejecución de código en el kernel, algo que se utiliza para realizar jailbreak en el dispositivo y poder instalar spyware de forma transparente al usuario.

Respuesta de Apple

Una vez realizado el análisis de esta herramienta de espionaje, tanto Citizen Lab como Lookout informaron a Apple para que esta preparase parches de seguridad que evitaran que se siguieran aprovechando estas vulnerabilidades. De hecho, no se ha sabido nada de esta investigación hasta que Apple ha lanzado las correspondientes actualizaciones con carácter de urgencia con la actualización de iOS a la versión 9.3.5.

Esta comunicación responsable ha evitado que otras personas o grupos se aprovecharan de estas vulnerabilidades en su propio beneficio durante la ventana de tiempo existente entre que se descubren los agujeros de seguridad y se publican los parches que las solucionan. Ahora es necesario que los usuarios que hayan recibido el aviso por parte de Apple de que hay una nueva actualización de su sistema operativo disponible lo apliquen.

La política de seguridad de Apple en lo que respecta a iOS suele ser bastante robusta pero tampoco es invulnerable. No es la primera vez que vemos como se lanzan ataques dirigidos aprovechando vulnerabilidades en el iPhone o en otros dispositivos de Apple. Sin embargo, estas vulnerabilidades suelen ser más escasas que en otros sistemas operativos y esto lo demuestra el elevado precio que pueden llegar a alcanzar en el mercado.

En este caso, la víctima a la que iba dirigido el ataque hizo un buen uso del sentido común y evitó pulsar sobre el enlace que se le proporcionaba en el mensaje recibido. Esta técnica se suele utilizar bastante en amenazas mucho menos elaboradas pero que confían en engañar al usuario con prometedores regalos como cupones para gastar en algún establecimiento conocido.

Conclusión

Estamos ante un nuevo caso de espionaje en el que se han invertido bastantes recursos para desarrollar una herramienta capaz de infectar un sistema razonablemente seguro como iOS y de pasar desapercibida durante bastante tiempo. El uso de este tipo de software espía es bastante habitual entre gobiernos y fuerzas de seguridad y podría hasta entenderse si se utilizase con las suficientes garantías legales contra objetivos bien definidos (sospechosos de terrorismo, por ejemplo).

En caso contrario, estaríamos ante un uso indiscriminado de herramientas bastante potentes que atentan contra la privacidad y seguridad de personas que, en casos como el que acabamos de analizar, luchan por el cumplimiento de los derechos humanos.