Según informó Europol ayer por la mañana, se ha detenido en Alicante al presunto cabecilla de un grupo de criminales que operaban con algunos de los malware que más han dado que hablar en los últimos años y que es responsable de robos a varias entidades financieras y otras empresas de los últimos años. Este delincuente estaría supuestamente a cargo de una organización criminal que utilizaría malware como Carbanak y Cobalt para robar cantidades importantes de dinero en bancos, cajeros y empresas de varios países.

Cronología y modus operandi

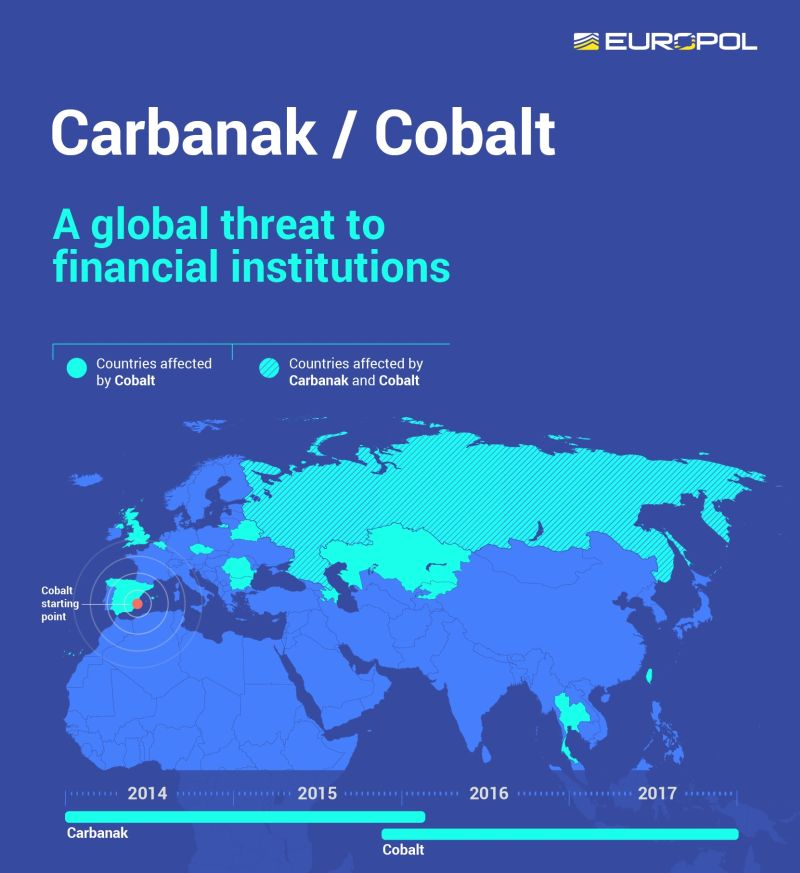

El origen de Carbanak se remonta a 2013 (con una variante llamada Anunak) cuando se empezaron a observar las primeras campañas dirigidas a entidades financieras rusas utilizando correos electrónicos. Su estrategia consistía en conseguir que un empleado de la entidad bancaria abriera alguno de los archivos maliciosos adjuntos (normalmente camuflados como documentos ofimáticos) enviados por email y conseguir comprometer la máquina.

A partir de ese momento, los delincuentes se dedicaban a pivotar dentro de la red interna de la entidad hasta encontrar aquellos sistemas que les resultaban interesantes. Este movimiento lateral se hacía utilizando varias herramientas como Mimikatz para conseguir obtener las credenciales de los sistemas hasta llegar a los controladores del dominio. A partir de este punto los atacantes accedían a diferentes segmentos de la red corporativa como los encargados de realizar transferencias, operar en bolsa o controlar los cajeros automáticos.

Probablemente, la parte más destacable de este grupo criminal fue su capacidad para controlar remotamente los cajeros automáticos de una entidad. Una vez que los delincuentes estaban dentro de la red corporativa y con acceso a sistemas críticos, conseguían instalar un software modificado en los cajeros que los hacía dispensar dinero de forma automática en una fecha y hora en concreto. Esta organización criminal contaría con una estructura de muleros que se encargaban de recoger el dinero de los cajeros comprometidos y transferirlo a los cabecillas de la organización.

Hasta principios de 2016 este grupo criminal estuvo centrado en atacar a bancos rusos pero a partir de esta fecha y con el desarrollo de una versión más avanzada del malware conocida como Cobalt (y que actualmente utilizan varios grupos de ciberdelincuentes supuestamente rusos) empezaron a diversificar sus objetivos tanto en el tipo de empresas como en los países de actuación. En estos nuevos ataques los delincuentes elaboraron aún más los mensajes dirigidos con adjuntos maliciosos a los empleados, basándose el software de pentesting Cobalt Strike.

Además del robo de dinero en efectivo a través de los cajeros de la entidad comprometida los delincuentes también realizaban transferencias a cuentas controladas por ellos. La investigación realizada por Europol en conjunto con otras cuerpos de seguridad entre la que se encuentra la Policía Nacional española ha demostrado también que buena parte del dinero robado se invertía en criptodivisas para blanquearlo y dificultar su rastreo.

Además, en un vídeo publicado por la Policía Nacional se ve como el principal sospechoso arrestado en Alicante disponía de una nave con múltiples dispositivos diseñados específicamente para la minería de criptomonedas.

Colaboración policial

La detención, no solo del supuesto cabecilla del grupo si no también de varios programadores responsables de los códigos maliciosos, muleros y especialistas en el blanqueo de dinero ha sido posible gracias a la colaboración de Europol con fuerzas de seguridad de varios países. Además, el Centro Europeo contra el Cibercrimen de Europol ha coordinado las reuniones operativas, proporcionado análisis forense y del malware y ha estado presente durante la operación llevada a cabo en Alicante.

En este tipo de acciones resulta crucial la colaboración público-privada, no solo con las entidades bancarias y empresas afectadas, sino también con empresas de seguridad que son capaces de proporcionar información muy útil acerca del malware utilizado en estas acciones delictivas y ayudar a rastrear a los delincuentes.

Curiosamente, parece que el uso de criptodivisas como el Bitcoin para blanquear el dinero y dificultar su rastreo ha servido precisamente para localizar a la organización criminal. Y es que, a pesar de lo que mucha gente sigue pensando, no todas las criptodivisas gozan del mismo nivel de privacidad y por eso hace tiempo que vemos como los delincuentes utilizan monedas como Monero que incorporan capas adicionales de protección para dificultar la identificación de los dueños de las carteras virtuales utilizadas para guardar los fondos.

Conclusión

La colaboración entre diferentes fuerzas de seguridad y empresas ha demostrado una vez más su capacidad para detener las operaciones de organizaciones criminales como la que se acaba de desmantelar. Resulta vital que, de cara al futuro se sigan realizando estas colaboraciones e incluso se potencien de forma que se puedan hacer frente a las nuevas formas de ciberdelincuencia que ocasionan miles de millones en pérdidas.