Durante los meses que llevamos desde la declaración de pandemia de la covid-19 por parte de la Organización Mundial de la Salud, hemos visto como los delincuentes han aprovechado este tema de manera directa o indirecta para propagar sus amenazas y sacar beneficio. Ya hemos visto con anterioridad que no tienen ningún reparo en suplantar a organismos oficiales como el Ministerio de Sanidad o la Policía Nacional, y ahora nos encontramos ante un nuevo caso similar.

Webs maliciosas suplantando a la Universidad Carlos III

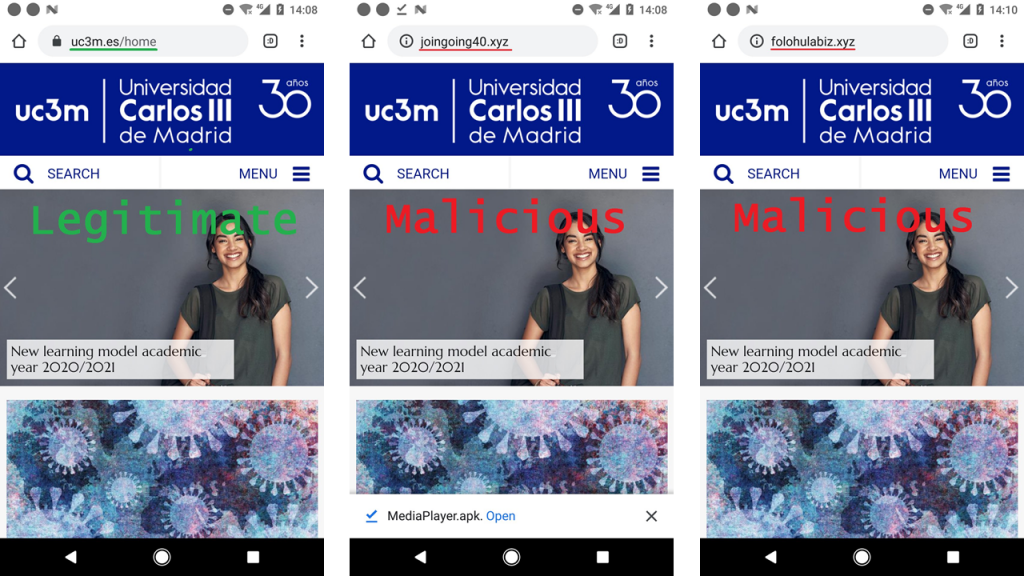

En esta ocasión nos volvemos a encontrar con el uso fraudulento de la imagen y buena reputación de una organización como es la Universidad Carlos III para la propagación de una amenaza. Los delincuentes han copiado la web y han utilizado dominios registrados recientemente para confundir a los usuarios y conseguir que se descarguen una aplicación para dispositivos Android maliciosa.

Esta amenaza fue identificada por investigadores de ESET Research como Lukas Stefanko, quienes alertaron de esta suplantación para evitar que los usuarios descargasen e instalasen en sus dispositivos la aplicación maliciosa.

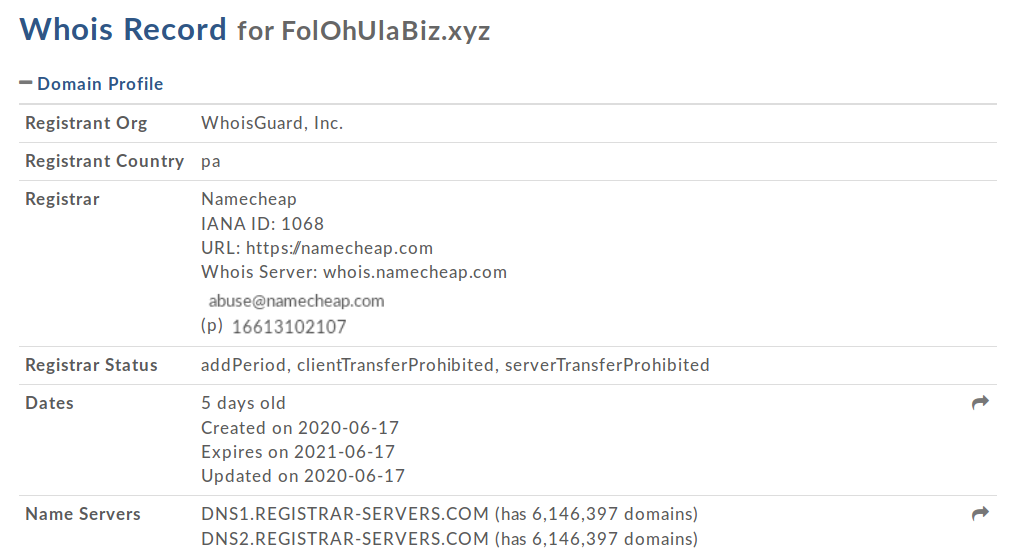

Si echamos un vistazo a los dominios utilizados por los delincuentes para alojar la web fraudulenta desde la que se descarga la app maliciosa, veremos como estos se registraron hace pocos días, justo unas horas antes de que comenzase la campaña de propagación de esta amenaza.

En el momento de redactar este artículo, las dos URL maliciosas detectadas ya han dejado de ofrecer la web fraudulenta, aunque debemos estar alerta por si son utilizadas de nuevo en otras campañas más adelante.

Un falso reproductor multimedia como gancho

La aplicación que supuestamente se descarga de estas webs tiene como nombre “MediaPlayer.apk” y tal como podríamos deducir por el nombre, intenta convencer al usuario que la descarga de que se trata de un reproductor multimedia para su dispositivo móvil. Así podemos comprobarlo si revisamos el contenido de la app, al encontrarnos varias capturas de pantalla que hacen referencia a esta supuesta funcionalidad.

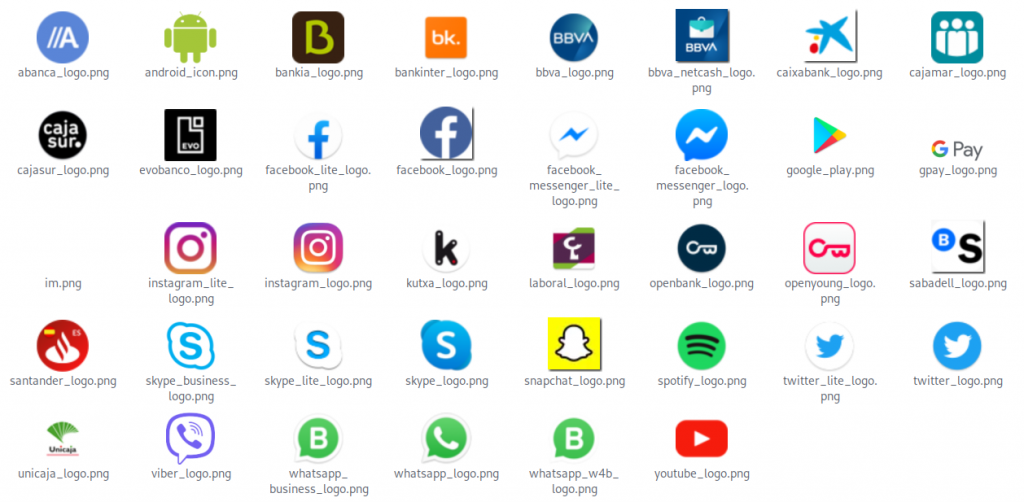

También nos encontramos una gran variedad de iconos pertenecientes a entidades bancarias como Bankia, BBVA, Caja Sur, Evobanco, Kutxabank, Sabadell o Santander, entre otros, además de iconos pertenecientes a redes sociales y servicios de mensajería instantánea como Facebook, Instagram, Skype, Twitter o WhatsApp. Esto es un claro indicativo de la finalidad maliciosa que tiene esta aplicación, que no es otra que la de robar las credenciales de acceso cuando el usuario intente acceder a alguna de las aplicaciones que tiene configuradas.

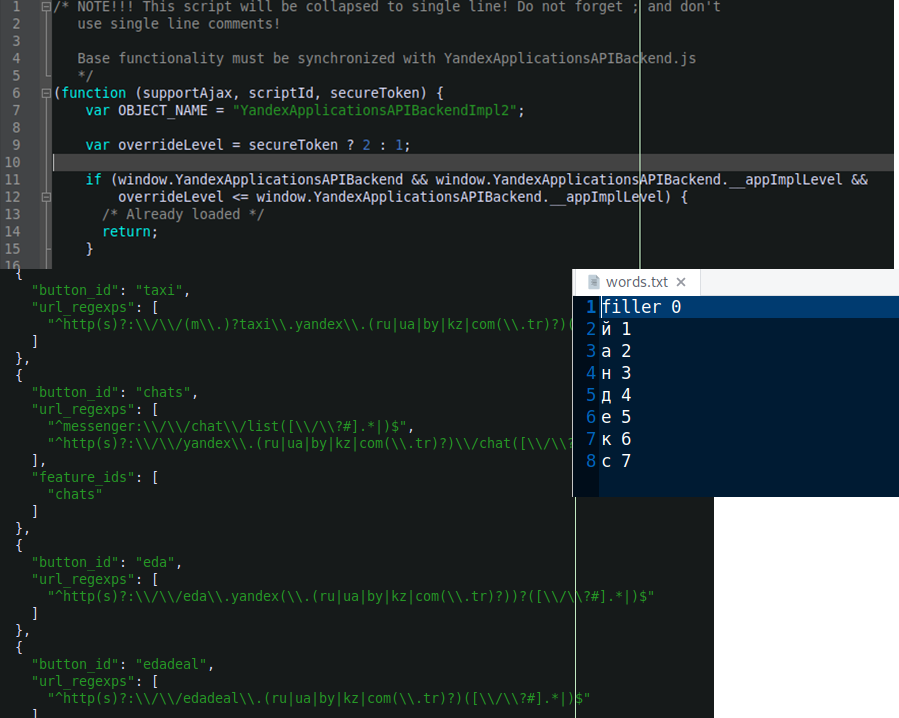

Revisando el código de algunos de los componentes de la aplicación observamos como se hacen numerosas referencias a la empresa tecnológica rusa Yandex, que provee de servicios de Internet tales como buscador web, correo o navegador, entre otros. Además, encontramos referencias a la utilización del alfabeto cirílico, lo que nos podría dar pistas acerca de la ubicación de los creadores de esta aplicación, siempre teniendo en cuenta que, en ocasiones, estos indicios podrían haber sido colocados aposta para despistar acerca de la procedencia del malware.

Respecto al malware en sí, estaríamos ante una nueva campaña de propagación del troyano bancario Ginp, siendo detectada esta aplicación por las soluciones de seguridad de ESET como Android/TrojanDropper.Agent.FHW. Ginp es un troyano que ha tenido bastante actividad desde hace meses en varios países, entre los que se encuentra España, aprovechando en repetidas ocasiones la temática del coronavirus para conseguir engañar a los usuarios y hacer que instalen las aplicaciones maliciosas.

Conclusión

Estamos de nuevo ante un caso de propagación de una amenaza que utiliza el buen nombre de una organización para evitar levantar sospechas cuando los usuarios visitan o son llevados a las webs maliciosas preparadas por los atacantes. Por ese motivo debemos permanecer atentos al acceder a las webs que visitamos usando nuestro dispositivo móvil, intentando ser nosotros quienes escribamos la URL en el navegador y evitando seguir enlaces enviados por correo, SMS o mensajería instantánea. Si además complementamos la seguridad de nuestro dispositivo con una solución como ESET Mobile Security para Android, conseguiremos detener la mayoría de estas amenazas.