A día de hoy, nadie debería sorprenderse al descubrir malware para el sistema de Apple macOS, a pesar de que aún queden usuarios que piensan que su sistema es invulnerable. Cada cierto tiempo se detectan nuevas amenazas para este sistema, habiéndose incrementado preocupantemente en los últimos años, aunque siguen muy lejos del número de amenazas existentes para otros sistemas como Windows o Android.

Funcionamiento de OSX/Dok

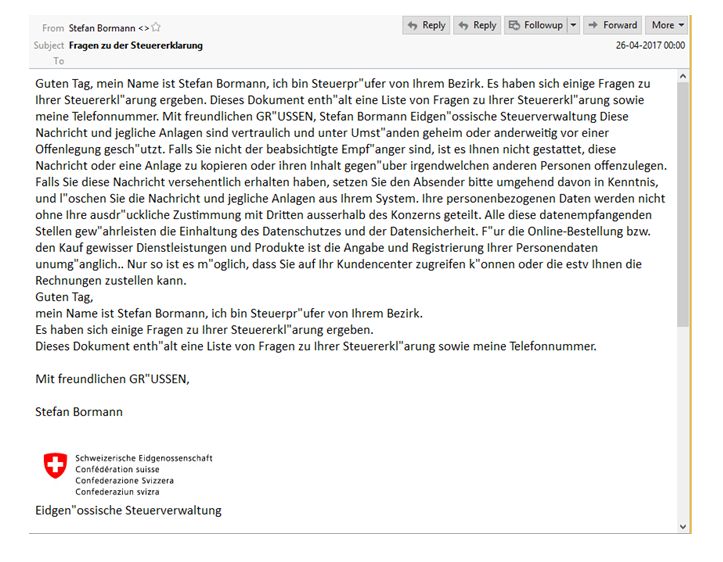

Durante los últimos días se han descubierto dos nuevas variantes de malware que responden al nombre de OSX/Dok y OSX/Bella. A pesar de que estas amenazas son distintas, no lo es el método que utilizan para propagarse, el cual sigue siendo un clásico: un fichero adjunto a un correo electrónico escrito en alemán que se hace pasar por una supuesta devolución de impuestos.

La primera voz de alarma la dieron investigadores de CheckPoint a finales de la semana pasada, cuando descubrieron que este correo adjuntaba un fichero comprimido que contenía, a su vez, un fichero de nombre Dokument y con el antiguo icono de la Vista Previa para macOS.

Correo fraudulento el que iba el adjunto malicioso. Fuente: CheckPoint

Al intentar ejecutar este fichero se muestra una falsa ventana de alerta y, sin conocimiento del usuario, se instala en segundo plano la aplicación maliciosa AppStore.app. Una vez instalado el malware OSX/Dok en el sistema, este se ejecuta y concede permisos a todos los usuarios para que puedan ejecutar el malware y borrar la aplicación original. Además, se colocará como un ítem de registro para conseguir persistencia en el sistema y asegurarse de que se ejecuta cada vez que este se reinicia.

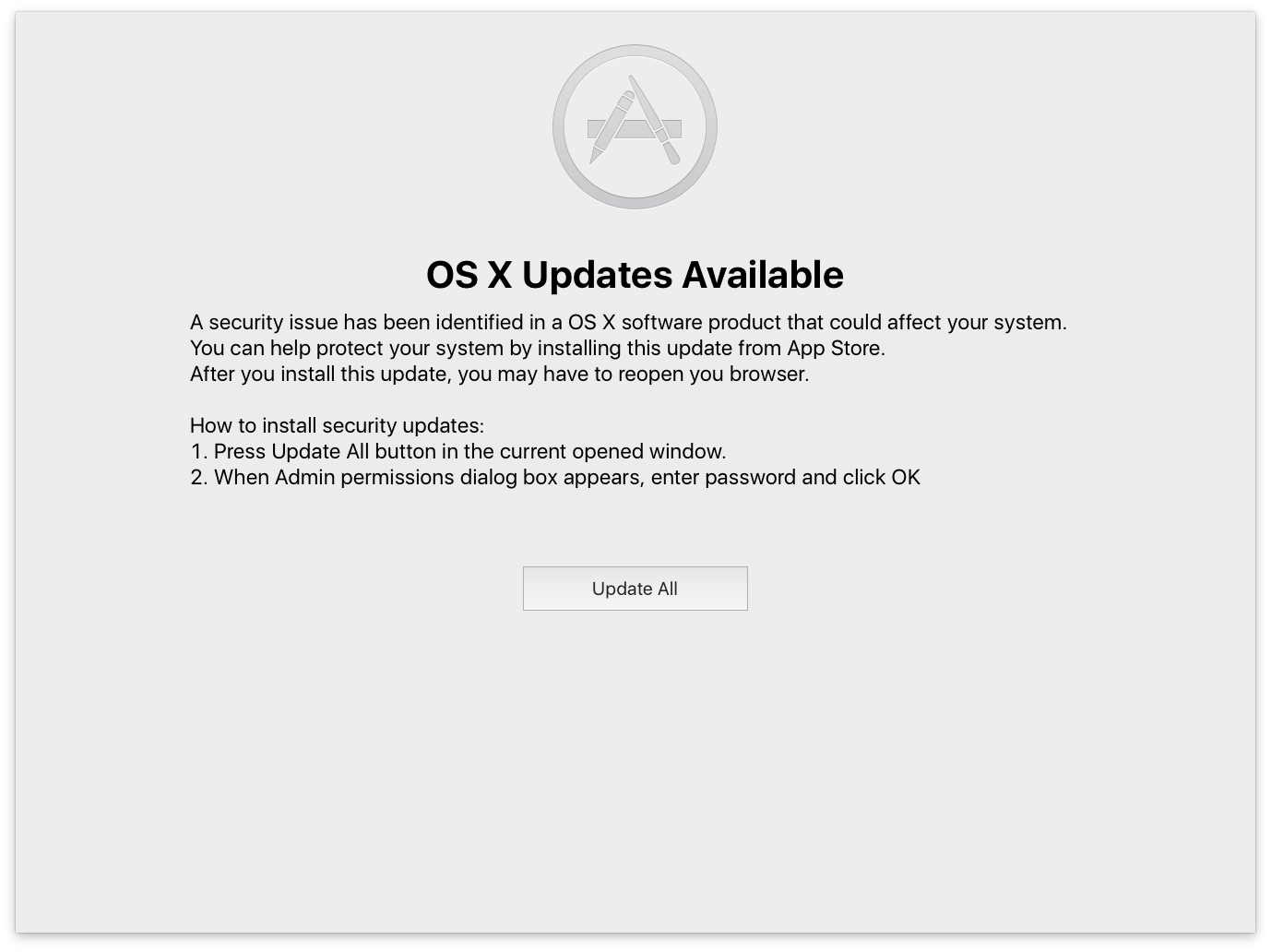

Seguidamente, se genera una pantalla que se superpone al resto y que muestra una supuesta alerta de seguridad. Esto no es más que una excusa para conseguir las credenciales del usuario, puesto que solicita su introducción para instalar esta falsa actualización. El usuario se ve obligado a introducir esta contraseña, puesto que el malware impide que realice cualquier otra acción en el sistema.

Falsa pantalla de alerta generada por el malware OSX/Dok. Fuente: ChekPoint

Con los permisos necesarios ya obtenidos, este malware procede a instalar varias aplicaciones, entre las que se encuentra un gestor de paquetes para macOS que, seguidamente, será utilizado para descargar TOR y SOCAT. Además, el malware otorgará privilegios de administrador al usuario que lo está utilizando para instalarse, y así evitar que se muestren nuevas pantallas solicitando que se introduzca la contraseña.

El fin último de este malware es instalar un certificado malicioso y proceder a realizar un ataque Man in the Middle, para interceptar todo el tráfico del usuario cuando este navegue por Internet. El atacante dispone de una página web dentro de la red TOR que contiene la configuración de un proxy para realizar este ataque y suplantar algunas de las webs que utiliza, para así poder robar información como credenciales de acceso.

Funcionamiento de OSX/Bella

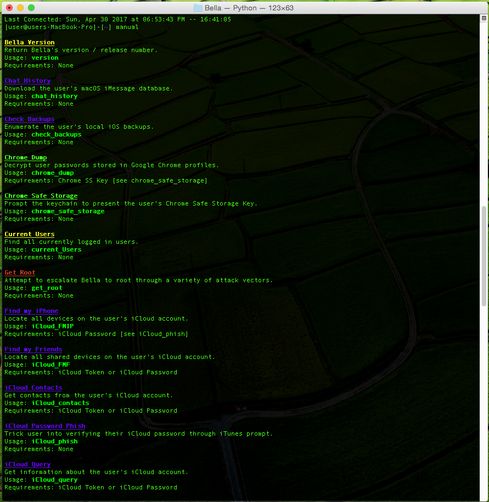

Pocos días después de descubrir la propagación del malware OSX/Dok, investigadores de Malwarebytes descubrieron otra amenaza que utilizaba exactamente el mismo método de propagación por correo electrónico, el mismo archivo comprimido y la misma pantalla de alerta. Sin embargo, en esta ocasión se instalaba una puerta trasera de código abierto conocida como Bella, cuyo autor se identifica a sí mismo en GitHub como Noah.

Este programador es el autor de varios scripts desarrollados en Python diseñados para realizar ataques a macOS, como el robo de tokens de autorización de iCloud o datos de tarjetas de crédito desde el navegador Chrome. El pasado mes de febrero publicó Bella, la cual combina funcionalidades ya presentes en estos scripts con algunas nuevas como la localización de dispositivos a través de Find my iPhone y Find my Friends, el robo de mensajes SMS y los enviados a través de iMessage, o la captura de imágenes y audio a través del micrófono y la webcam, entre otros.

Funcionalidades del malware OSX/Bella. Fuente: Malwarebytes

Dependiendo de la versión del sistema operativo, Bella puede incluso intentar explotar vulnerabilidades existentes en versiones de macOS 10.12.1 y anteriores. De esta forma puede llegar a conseguir privilegios de root, aunque también puede utilizar técnicas de phishing para obtener la contraseña del administrador del sistema y así poder realizar sin problemas alguna de las funcionalidades mencionadas.

Conclusión

Como acabamos de ver, estas dos muestras de malware para macOS utilizan el mismo vector de ataque, algo que hemos visto en incontables ocasiones, por ejemplo, a la hora de propagar ransomware para Windows. Si esto va a suponer una nueva tendencia a la hora de propagar malware para macOS o si vamos a ver un incremento de amenazas en este sistema, es algo que aún no podemos confirmar.

En cualquier caso, nunca está de más contar con una solución de seguridad capaz de detectar estas amenazas y desconfiar de correos no solicitados, especialmente si estos contienen adjuntos sospechosos.