Desde hace años, existe un interés creciente en los ordenadores en forma de placa de pequeño tamaño y que ha provocado la aparición de muchos proyectos interesantes. Desde la posibilidad de contar con pequeños y económicos ordenadores domésticos que cumplen con las necesidades diarias de la mayoría de nosotros hasta proyectos de mayor envergadura, pasando por el simple entretenimiento como los servidores multimedia y los emuladores de sistemas de videojuegos antiguos.

Raspberry Pi y un reciente hackeo a la NASA

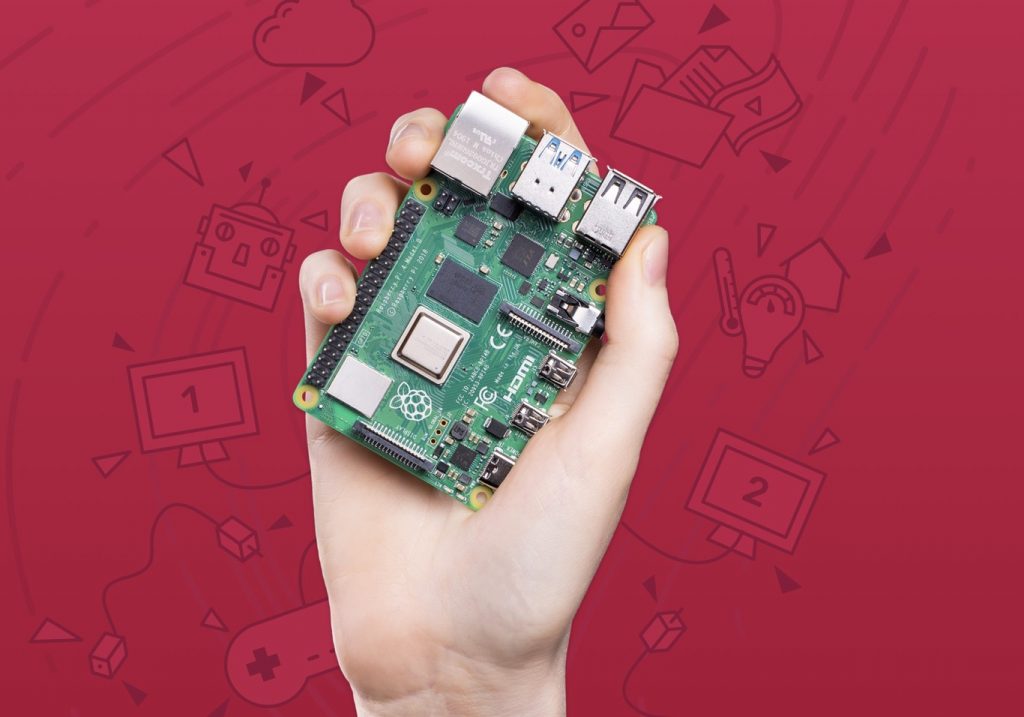

Si hay un miniordenador que ha destacado sobre el resto y ha sabido hacerse un nombre este es, sin lugar a dudas, Raspberry Pi. Justo cuando se acaba de presentar la versión 4 de esta exitoso sistema, este se encuentra de rabiosa actualidad pero por otros motivos relacionados con la seguridad informática.

Hace unos días saltaba la noticia de que unos atacantes habrían conseguido datos confidenciales de la NASA relacionados con las misiones a Marte, incluyendo detalles importantes sobre el vehículo Curiosity. Esta noticia a aparecido en diversos medios y, aunque el hackeo de esta agencia ya no representa ninguna novedad a estas alturas, este último incidente ha servido para demostrar que sufre de graves problemas de seguridad, teniendo en cuenta que la fuga de información se estuvo produciendo durante un periodo de 10 meses antes de que nadie se diese cuenta.

Este incidente ha salido a la luz tras una auditoría cuyas conclusiones pueden ser leídas sin problemas y que ha sido publicada por la Oficina del Inspector General de la NASA (OIG por sus siglas en inglés). En esta auditoría se relata como la seguridad de la agencia espacial habría sido vulnerada desde abril de 2018. Para conseguir la información confidencial del Jet Propulsion Laboratory (JPL) los atacantes utilizaron una Raspberry Pi conectada de forma no autorizada a la red del JPL.

No es el único problema que tiene la NASA

La auditoría reveló que un usuario no autorizado que accedía desde el exterior de la red corporativa logró obtener aproximadamente 500 megabytes de datos de uno de los sistemas más importantes de la misión a Marte. Con la Raspberry Pi conectada a la red de la NASA y, debido a una preocupante falta de segmentación de esta red, el atacante consiguió obtener la información que buscaba de sistemas con unas medidas de seguridad deficientes.

El problema es que no estamos ante un caso aislado, y es que la OIG ha informado de numerosos incidentes de seguridad y fallos en los sistemas de ciberseguridad de la JPL que dificultan hacer frente a ataques que tienen como objetivo a sus redes y sistemas. El uso de una Raspberry Pi demuestra que no se supervisa como debería cuando alguien añade un dispositivo nuevo a la red.

Por si fuera poco, el informe desveló que la aplicación de parches de seguridad y solución de tickets relacionados con incidentes de este tipo se pasaban semanas e incluso meses sin ser aplicados o solucionados, dejando una ventana de exposición para realizar ciberataques bastante amplia.

Casos similares

Pero la NASA no ha sido la única víctima de un ataque en el que se haya utilizado una Raspberry Pi como parte fundamental para llevarlo a cabo. De hecho, este tipo de incidentes se están volviendo demasiado comunes y algunos han salido a la luz en los últimos meses, revelando la importancia de vigilar el uso de estos dispositivos en entornos corporativos, especialmente si tienen acceso a sistemas con información confidencial.

Uno de los casos más interesantes sucedió hace unos meses cuando un administrador de sistemas descubrió gracias a un compañero que alguien había conectado un dispositivo de este tipo a su red corporativa. Tras el descubrimiento, este sysadmin realizó un extenso trabajo de investigación para descubrir la finalidad de este dispositivo e intentar averiguar quien lo puso ahí, trabajo que quedó recopilado en un post muy completo y de recomendada lectura.

A pesar de no poder averiguar exactamente la información que estaba recopilando ese dispositivo, este administrador sí que pudo deducir que su función principal era la recopilación de información de otros dispositivos con conectividad WiFi y bluetooth situados alrededor de las oficinas de directivos de la empresa.

Sin embargo, tuvo más éxito identificando al posible responsable ya que, gracias al nombre de usuario ubicado dentro de un archivo de configuración en la tarjeta SD que contenía la Rasperry Pi y usando técnicas de Osint consiguió identificar a un posible sospechoso. Además, gracias a que se guardó información acerca de la WiFi usada por el atacante la primera vez que configuró el dispositivo, pudo confirmar sus sospechas y emprender acciones legales.

Conclusión

Acabamos de ver dos ejemplos de cómo un dispositivo de bajo coste puede tener capacidades ofensivas muy potentes si es utilizado de forma maliciosa. Esto es algo que ya habíamos visto en la ficción, por ejemplo, en episodios de Mr. Robot, pero que puede trasladarse al mundo real sin demasiado esfuerzo. Por eso mismo es importante identificar todos y cada uno de los dispositivos conectados a nuestra red, especialmente si es una red corporativa que maneja información confidencial, evitando así que alguien pueda comprometer su seguridad sin invertir demasiado esfuerzo.