Una de las técnicas más utilizadas por los ciberdelincuentes durante los últimos años ha sido la de bloquear el acceso a los ficheros de los usuarios y pedir un rescate por ellos. Es lo que se conoce técnicamente como Ransomware o popularmente como “Virus de la Policía” (por la suplantación de la identidad de las fuerzas de seguridad nacionales que hacían los ciberdelincuentes).

No obstante, durante los últimos meses hemos visto cómo las técnicas utilizadas por estos grupos de ciberdelincuentes han ido variando y, aunque aún seguimos observando casos de secuestros de sistemas y ficheros entre bastantes usuarios y empresas, hace meses que no observamos un nuevo diseño de la página en español que se mostraba a los que resultaban infectados por este tipo de malware.

Cambios a la vista

Si bien el ransomware sigue haciendo estragos entre empresas que cuentan con servidores Windows sin actualizar por culpa de las continuas variantes de Filecoder / Cryptolocker que siguen apareciendo, en lo que respecta a amenazas que afectan al usuario de a pie estamos observando cierto movimiento y cambio de estrategia.

Un ejemplo de este cambio lo encontramos en un caso reciente que hemos detectado en algunos usuarios que se han puesto en contacto con los servicios de soporte de ESET en varios países del mundo. Aun son pocos los que han sido víctimas de este nuevo caso de ransomware, pero es posible que el número aumente en breve. Vamos a ver cómo funciona este nuevo engaño y así seremos capaz de evitar caer en la trampa.

Análisis de esta nueva amenaza

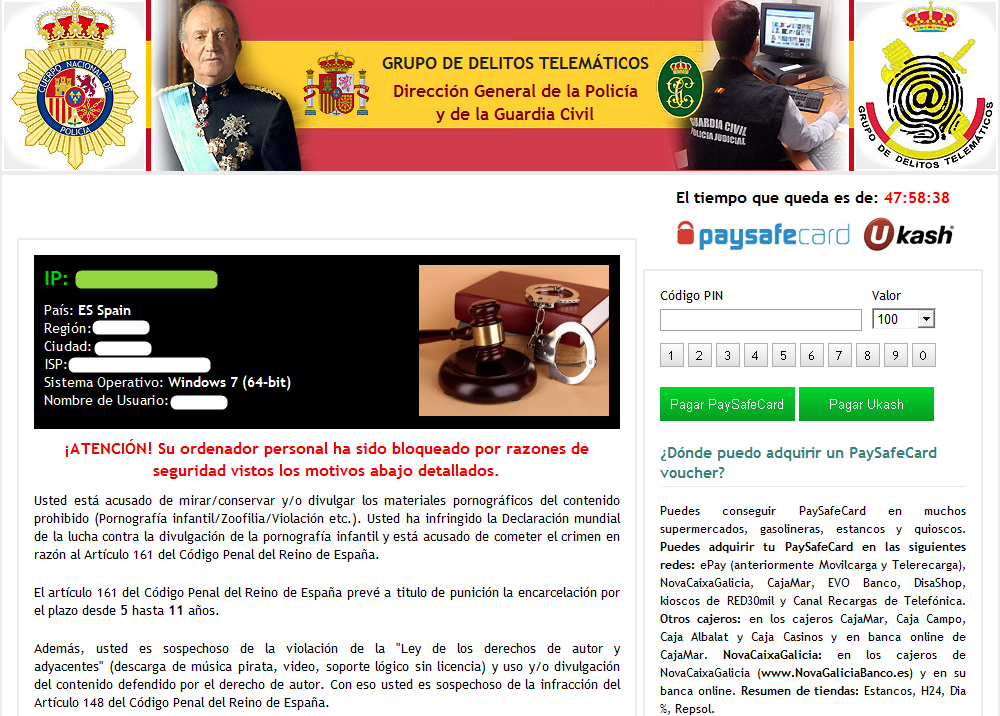

Los usuarios que se han puesto en contacto con nosotros afectados por este tipo de ransomware nos han comentado que el ordenador funciona correctamente salvo cuando se realizan búsquedas en Internet. Al hacerlo, cualquier dirección que escribamos nos redirige a una web done podemos observar lo siguiente:

Este tipo de redirecciones no son algo que podamos considerar novedoso ya que desde hace tiempo existe malware especializado en redirigir al usuario a webs peligrosas o falsas como webs de entidades bancarias que suplantan a las originales. En este caso en concreto, el uso de estas redirecciones es más agresivo y además se añade en el texto que podemos leer que están ocasionadas por haber detectado imágenes de pornografía infantil en el ordenador del usuario (una estrategia ya utilizada con anterioridad en otros casos de ransomware).

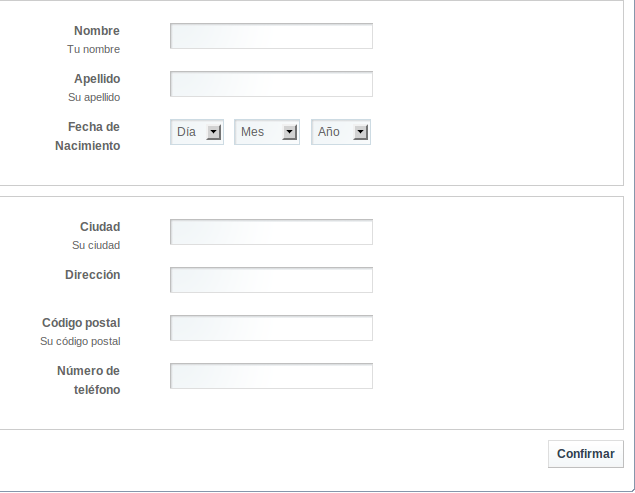

Además de este mensaje, se nos piden una serie de datos personales para poder empezar el proceso de desbloqueo de la navegación por Internet. Datos que más de un usuario podría proporcionar sin mayores problemas pensando que así se soluciona este molesto bloqueo que le impide navegar.

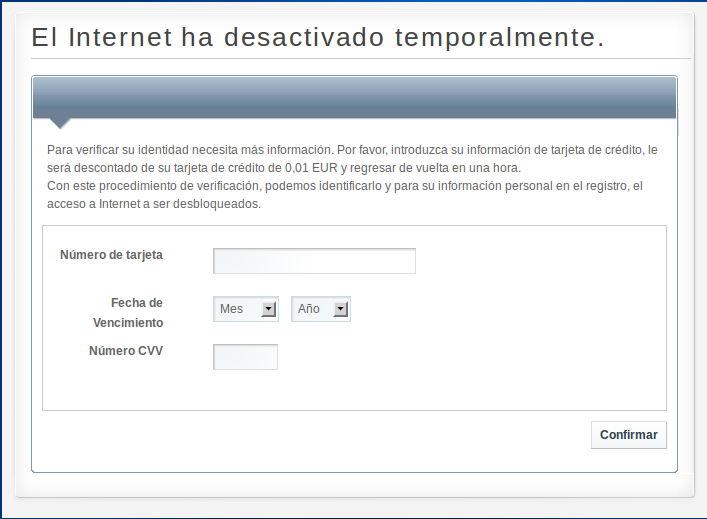

Pero claro, los ciberdelincuentes no se conforman solo con estos datos y en el siguiente paso se nos pide otro tipo de información más privada como son los datos de nuestra tarjeta de crédito. Por lo menos se nos indica que eso datos son únicamente para comprobar que está activa y que solo se hará un cobro de 1 céntimo de euro que luego nos será devuelto. Todo un cambio respecto a las multas de 100 € que nos solicitan otras variantes de ransomware.

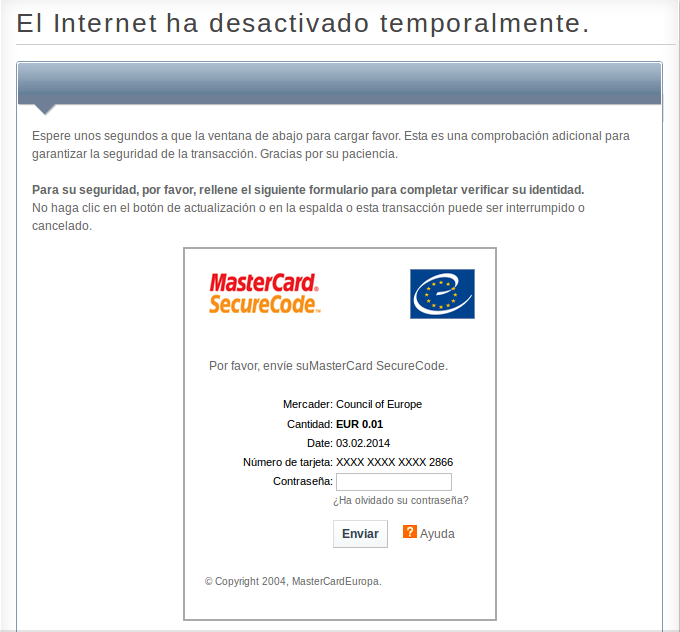

Obviamente, el cargo que nos harán en nuestra tarjeta de crédito será mucho mayor y de volver a ver nuestro dinero podemos irnos olvidando. Lo que nos ha extrañado es que, una vez hemos proporcionado los datos de nuestra tarjeta de crédito, aún se nos solicita más información esta, probablemente para conseguir obtener los códigos de verificación de aquellos usuarios que tengan activado alguna medida de seguridad adicional con la empresa emisora de su tarjeta.

Siguiendo la pista de los ciberdelincuentes

Como hemos visto, no es que se trate de una amenaza especialmente elaborada, sino que utiliza las mismas técnicas de engaño que el “Virus de la Policía” pero de forma menos agresiva al bloquear tan solo la navegación por Internet en lugar del sistema entero. No obstante, esta nueva variante sigue siendo igualmente peligrosa.

De momento, los aún pocos casos que hemos tenido la oportunidad de analizar mencionan una única web, aunque esto puede cambiar muy rápidamente si no lo ha hecho ya. Esto permite intentar sacar más información acerca de quién controla esa web maliciosa o si se está utilizando alguna web legítima para albergar esta amenaza.

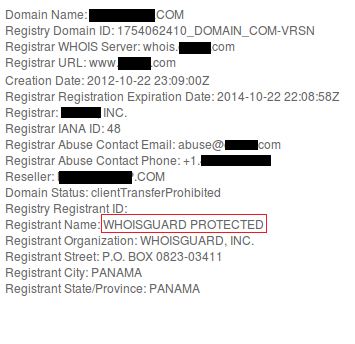

Una búsqueda utilizando el servicio whois aporta un dato interesante y es que las personas responsables de esa web no aparecen mencionadas, siendo sustituidas por un servicio de ofuscación de datos conocido como Whoisguard con sede aparentemente en Panamá. Esto nos hace sospechar que al menos ese dominio en concreto tiene todas las papeleteas de haber sido creado por los ciberdelincuentes que están detrás de esta campaña a modo de prueba.

Las entrañas de la web maliciosa tampoco es que sean un alarde de la programación. Esta web genera su contenido con Javascript y también utiliza jQuery y shortcut.js. Los ficheros JavaScript se encuentran cifrados pero son fáciles de descifrar y básicamente se dedican a ir mostrando los formularios que hemos visto en las imágenes anteriores y que el usuario debe ir rellenando.

Conclusión

La utilización de una técnica que ha demostrado su eficacia en los últimos años pero con una pequeña vuelta de tuerca demuestra que este tipo de campañas sigue proporcionando altos beneficios a los delincuentes. El ejemplo que hemos visto hoy no supone que ya no veamos más casos de usuarios afectados por el “Virus de la Policía” clásico, pero demuestra una alta capacidad de adaptación de los ciberdelincuentes para seguir siendo igual de efectivos que el primer día.

Agradecimientos a nuestro compañero Paolo Monti de ESET Italia por la información técnica proporcionada en este caso

Enlaces relacionados:

Usan la imagen del rey Juan Carlos en nuevas versiones del virus de la Policía

Nueva variante del virus de la Policía. Ahora con vídeo

Detectadas variantes españolas del ransomware policial con imágenes de pornografía infantil

Filecoder: Secuestrando tus datos