Durante esta semana estamos recordando el segundo aniversario del descubrimiento del malware WannaCry, sus consecuencias y cómo ha evolucionado la seguridad desde entonces para evitar nuevos ataques similares. Desde la aparición de WannaCry el 12 de mayo de 2017, los datos de telemetría de ESET han monitorizado el aumento de la utilización del exploit EternalBlue. El hallazgo de una nueva vulnerabilidad similar esta semana que afecta principalmente a Windows 7 y Windows 2008, unido a este crecimiento de actividad del exploit antes citado, debería de aumentar nuestro nivel de concienciación para evitar nuevas amenazas.

El uso de EternalBlue no deja de aumentar

Actualmente, la utilización de EternalBlue se encuentra en máximos desde su descubrimiento hace dos años, ya que se detectan miles de ataques a diario. Este exploit fue robado del arsenal de la Agencia Nacional de Seguridad de los Estados Unidos (NSA) en 2016 por el grupo The Shadow Brokers y salieron a subasta. Sin embargo, nadie ofreció la cantidad solicitada y, finalmente, estas herramientas fueron filtradas el 14 de abril de 2017, lo que originó numerosos ataques como el ya mencionado WannaCry.

EternalBlue se caracterizaba por aprovecharse de una vulnerabilidad en la implementación que hace Microsoft del protocolo SMB, a través del puerto 445. Este problema fue solucionado con un parche de seguridad un par de meses antes de la aparición de WannaCry, pero tanto entonces como ahora, siguen habiendo numerosos equipos que aun no la han aplicado.

Si nos fijamos en la información obtenida por nuestro compañero de ESET Ondrej Kubovič al utilizar el buscador Shodan, veremos cómo, actualmente, hay alrededor de un millón de sistemas que siguen utilizando el protocolo obsoleto SMB v1, que expone además el puerto de conexión a Internet. El país con más sistemas vulnerables con diferencia es Estados Unidos, seguido de Japón y Rusia.

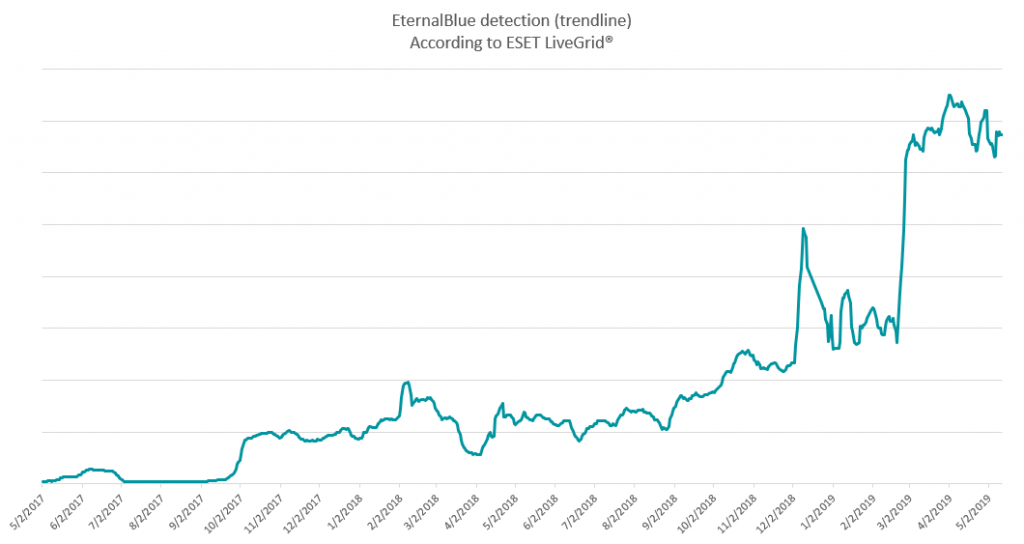

La falta de aplicación de buenas prácticas en seguridad y de los parches que solucionan esta vulnerabilidad son las principales razones que explicarían porque el uso de EternalBlue no ha dejado de crecer desde principios de 2017, cuando se filtró este exploit. Si nos basamos en la telemetría de ESET podemos comprobar como el pico de actividad de EternalBlue se encuentra en máximos históricos con miles de bloqueos realizados por las soluciones de seguridad de ESET cada día.

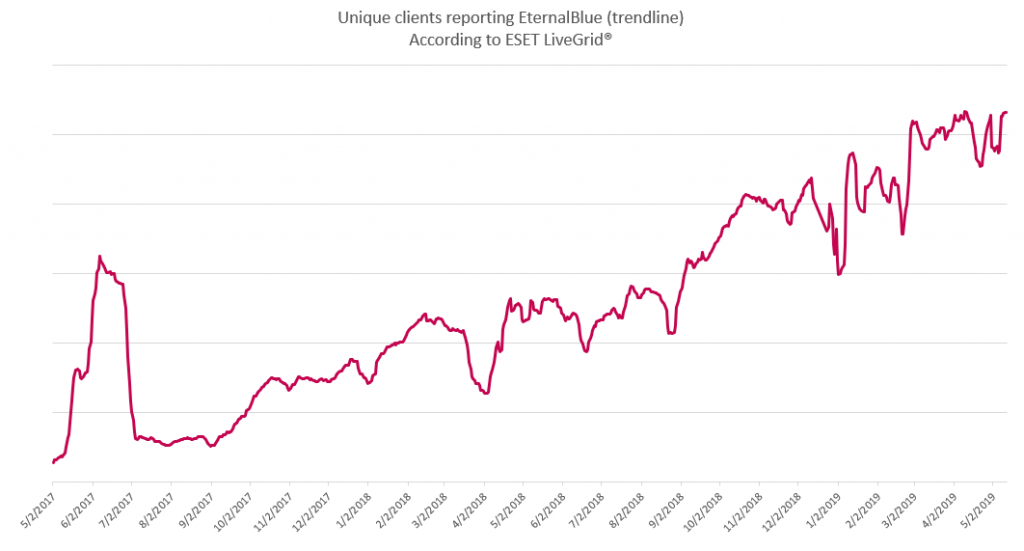

También se puede observar una tendencia similar al revisar el número de clientes únicos de ESET que reportan miles de intentos de utilizar este exploit a diario, tal y como vemos en la gráfica a continuación.

Posibles motivos

Hay que tener en cuenta que este incremento de detecciones puede que no se deba únicamente a un uso malicioso por parte de criminales. Desde que se incluyó el exploit en herramientas y frameworks como Metasploit muchos profesionales y equipos internos de seguridad lo han estado utilizando para hacer auditorías en búsqueda de sistemas vulnerables dentro de redes corporativas.

Además de WannaCry, no debemos olvidar que EternalBlue ha jugado un papel fundamental en otros ciberataques con gran repercusión. Tenemos los ejemplos de Diskcoder.C (también conocido como Petya, NotPetya y ExPetya) o el ransomware BadRabbit en 2017. También grupos bien conocidos por crear campañas de ataques APT (Amenaza Avanzada Persistente) como Sednit (conocidos como APT28, Fancy Bear y Sofacy) también han usado este exploit contra redes Wi-Fi de hoteles.

De la misma forma, EternalBlue se ha utilizado también en campañas de propagación de otros tipos de malware, como el minado no autorizado de criptomonedas, algo para lo que este exploit fue utilizado incluso antes del incidente con WannaCry. Más recientemente, algunos ciberdelincuentes anunciaron su utilización como mecanismo de propagación para un nuevo ransomware como servicio conocido como Yatron.

Conclusión

Todas las amenazas que acabamos de revisar, y muchas otras que también utilizan EternalBlue, son un claro ejemplo de la necesidad de actualizar nuestros sistemas operativos para hacer frente a vulnerabilidades tan peligrosas. Pero no hemos de parar aquí ya que para evitar el uso de exploits de este tipo (especialmente en redes corporativas) es indispensable contar con una solución de seguridad multi-capa que sea capaz, no solo de bloquear el malware en sí, sino de detener el mecanismo de propagación, tal y como hicieron las soluciones de ESET cuando apareció WannaCry y otras amenazas que usaban EternalBlue.