El panorama de los grupos especializados en ataques dirigidos es algo que no cesa de proporcionar noticias relacionadas con la ciberseguridad desde hace años. Si en el post anterior comentábamos el resurgimiento del grupo Hacking Team, hoy nos toca hablar de OceanLotus (también conocido como APT32 y APT-C-00), por haber descubierto ESET nuevas amenazas persistentes y avanzadas (APT por sus siglas en inglés) relacionadas con ellos.

Conociendo OceanLotus y sus herramientas

OceanLotus es un grupo conocido desde hace años y al cual se le atribuyen ataques desde al menos 2014, principalmente orientados al sector privado. Sus víctimas favoritas son grandes empresas, aunque tampoco hace ascos a objetivos gubernamentales, y sus objetivos se encuentran principalmente en el sudeste asiático, en países como Vietnam, Filipinas, Laos y Camboya. Este grupo destaca especialmente por utilizar vectores de ataque clásicos que han demostrado sobradamente su eficacia y que utiliza para propagar sus amenazas personalizadas.

Entre sus últimas creaciones encontramos un backdoor que les permite acceder remotamente a un sistema infectado. Esta herramienta maliciosa contiene una serie de funcionalidades que permiten la manipulación de procesos y del registro del sistema, además de poder descargar componentes adicionales. Como era de esperar, este tipo de herramientas se utilizan para el ciberespionaje, incluyendo el robo de propiedad intelectual.

La forma en la que este grupo consigue instalar el backdoor en sus víctimas está compuesta por dos fases. Primero se consigue ejecutar un malware en el sistema que hará de descargador, y seguidamente se descarga e instala el backdoor en sí. Para conseguirlo se utilizan técnicas conocidas, pero no por ello menos efectivas.

Diseccionando el ataque

Los ataques realizados por OceanLotus empiezan normalmente intentando engañar a la víctima para que ejecute el malware inicial que descargará el backdoor. Normalmente, esto se consigue mediante correos electrónicos dirigidos con ficheros adjuntos maliciosos camuflados como documentos aparentemente inofensivos.

Una vez la víctima ejecuta uno de estos archivos maliciosos, se abre un documento protegido con contraseña que actúa como distracción mientras se descarga el backdoor en el sistema. Un punto importante es que no se aprovecha ninguna vulnerabilidad en el sistema o aplicación. Este tipo de documentos que actúan como cebo suelen estar bien redactados y tratan temas que pueden ser de interés para las víctimas, disminuyendo así posibles sospechas. Este tipo de archivos son detectados por las soluciones de seguridad de ESET como Win32/TrojanDropper.Agent.RUI.

Además de este vector de ataque, OceanLotus también utiliza los conocidos como ataques de abrevadero (o watering hole attacks en inglés), que consisten en comprometer la seguridad de una web que la víctima visite asiduamente. En este caso, se intenta convencer al usuario para que instale y ejecute algún instalador o actualización de un software conocido y extendido que, al final, termina instalando el mismo backdoor.

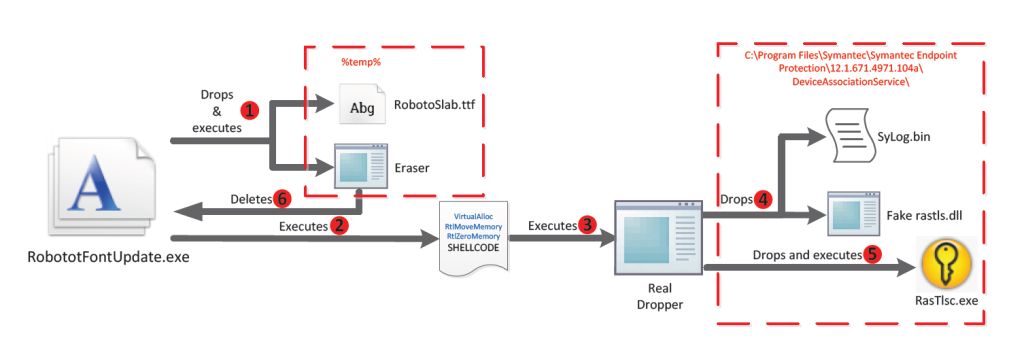

Esta técnica se ha utilizado muy probablemente para distribuir el archivo malicioso RobototFontUpdate.exe, archivo que se hace pasar por un actualizador de la fuente Roboto Slab regular y que, en realidad, descarga el backdoor en el sistema tal y como se puede ver a continuación:

Proceso de ejecución del archivo descargador del backdoor – Fuente: ESET

Cada componente del archivo malicioso que actúa como descargador se ejecuta en un número concreto de pasos. Además, cada uno de estos pasos incorpora una fuerte ofuscación para evitar que el malware sea detectado, incluyendo código basura para dificultar su análisis por parte de los investigadores.

Si el usuario tiene permisos de administrador en el sistema, el malware genera un servicio de Windows que le permite obtener persistencia y así poder volver a ejecutarse tras un reinicio. En caso de no contar con los permisos necesarios, se obtiene el mismo objetivo modificando el registro del sistema. Además, se descarga una aplicación cuyo único objetivo es eliminar el documento trampa una vez haya cumplido su misión.

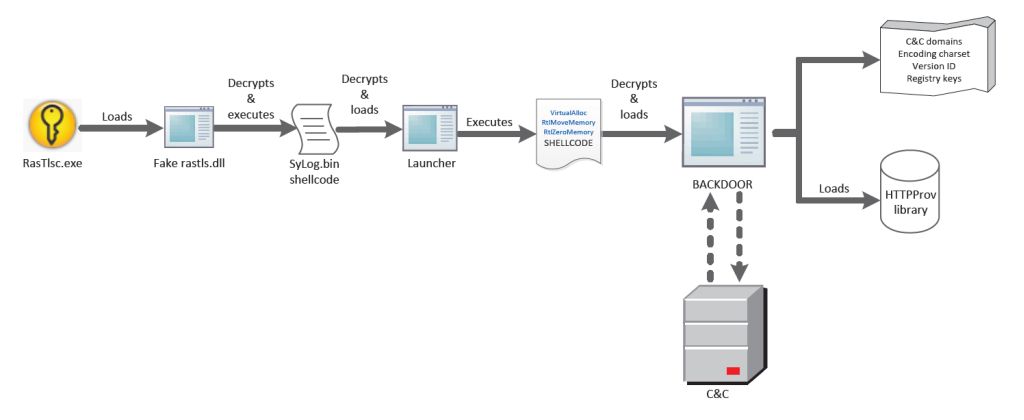

Proceso de ejcución del backdoor – Fuente: ESET

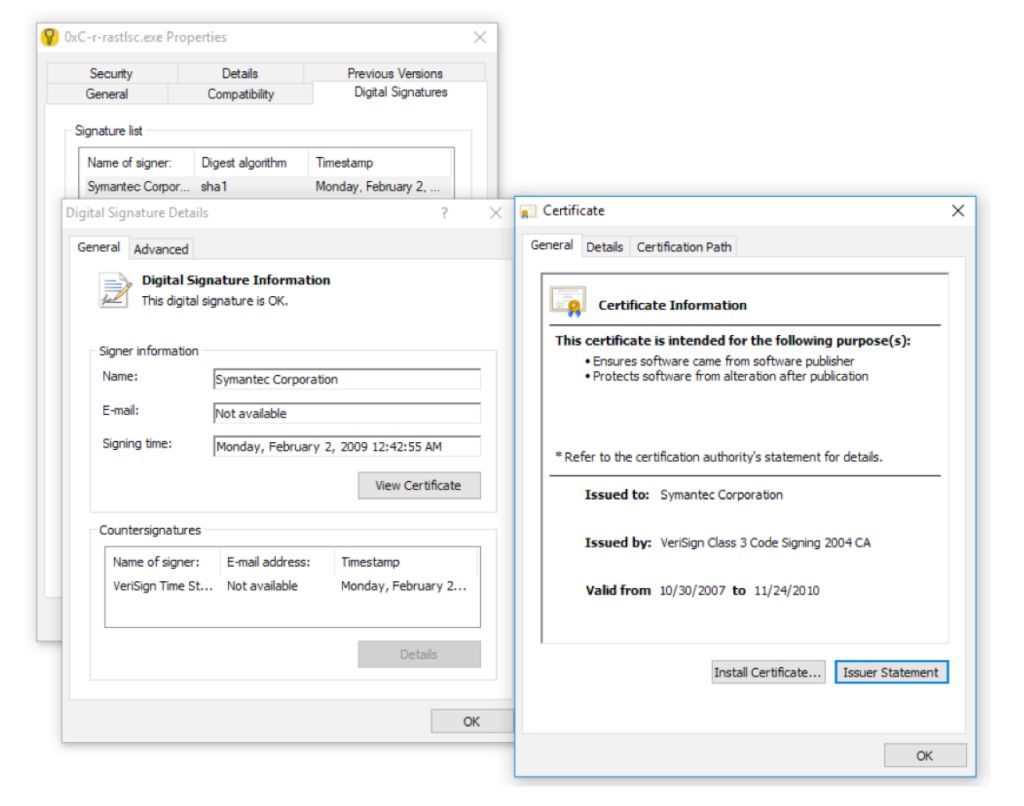

Es en esta fase cuando se descargan otros dos ficheros: un ejecutable con una firma digital de un importante desarrollador de software y un enlace a una librería dinámica maliciosa (DLL) con el mismo nombre utilizado en el ejecutable. Esto permite utilizar a los atacantes un truco conocido como “carga lateral de librerías” y que consiste en introducir una librería maliciosa en la misma ruta donde se encuentra el ejecutable firmado, para así inyectarse en el proceso de carga de la aplicación legítima y pasar desapercibida, ya que una aplicación de confianza con una firma digital válida es poco probable que levante sospechas.

En las campañas analizadas donde se han utilizado las nuevas herramientas de OceanLotus se han observado los ejecutables RasTlsc.exe, firmado aparentemente por Symantec, y mcoemcpy.exe, firmado por McAfee. Cuando se ejecutan estos programas llaman a las librerías maliciosas rastls.dll (detectada por ESET como Win32/Salgorea.BD) y McUtil.dll (detectada como Win32/Korplug.MK).

Firma digital de Symantec en el archivo RasTlsc.exe – Fuente: ESET

Ejecución del backdoor

Una vez se ha descargado y descifrado el backdoor en el sistema de la víctima, este realiza una recopilación de datos del sistema. Se envía a los atacantes datos como los nombres de usuario y del ordenador, así como también la versión del sistema operativo. Todo esto mientras se espera recibir comandos para llevar a cabo la misión de espionaje.

Los atacantes utilizan un número determinado de direcciones IP y dominios para los centros de mando y control (C&C). Estas comunicaciones con los C&C se realizan de forma cifrada. Sin embargo, estas comunicaciones pueden ser leídas, puesto que la clave de descifrado se encuentra adjunta a los datos enviados.

Conclusión

Esta investigación demuestra que el grupo OceanLotus sigue muy presente, y que combina sus propias creaciones con herramientas y código legítimos para propagar y mantener desapercibidas sus amenazas. Parece claro que este grupo realiza grandes esfuerzos para evitar que su malware sea detectado durante el mayor tiempo posible, lo que dificulta la labor de los investigadores.

Se pueden conocer en detalle las técnicas empleadas por este grupo en el white paper OceanLotus: Old techniques, new backdoor.

Creditos de la imagen: Foter.com