En el mundo del malware es normal ver como los creadores de una amenaza tratan de adaptarla y mejorarla para seguir obteniendo beneficios a costa de sus víctimas. Los delincuentes desarrollan nuevas funcionalidades, prueban diferentes vectores de ataque para ver cual resulta más efectivo e invierten el dinero robado en nuevos desarrollos o, directamente, lo intentan recoger dejando el menor rastro posible.

Agent Tesla, un viejo conocido que regresa

Una de las amenazas veteranas que regresa periódicamente desde su aparición en 2014 es Agent Tesla, un keylogger cuyos creadores no tienen ningún problema en anunciar como una herramienta que puede servir para la recuperación de contraseñas en ciertos entornos, aunque, como veremos a continuación, sus funcionalidades y la forma en que se presentan distan mucho de las que suele ofrecer un software legítimo.

Hace justo un año, el periodista Brian Krebs, especializado en analizar las acciones de los ciberdelincuentes, analizaba este malware en su blog y aportaba información muy interesante sobre sus supuestos creadores y su forma de distribuir esta amenaza. En este recomendable artículo descubríamos que su creador sería un informático turco que no tendría ningún reparo en vender su creación abiertamente. Para ello utilizó el dominio AgentTesla[dot]com, aunque actualmente ya no se encuentra activo y redirige hacia una web que, haciéndose pasar por conocidos periódicos (que varían en función de la procedencia del visitante a esa web), intenta engañar a los usuarios para que realicen inversiones en criptomonedas de dudosa fiabilidad.

Pocos días después de la publicación de este artículo, el desarrollador anunciaba que iba a suspender la venta de este keylogger y que iba a realizar las modificaciones pertinentes para que no fuera utilizado de forma fraudulenta. Así mismo también anunciaba la retirada de alguna de las funciones más polémicas como la captura de imágenes desde la cámara web, las técnicas de evasión de antivirus o la posibilidad de descargar nuevos componentes y otras aplicaciones maliciosas, entre otras. Este anuncio quedó en agua de borrajas ya que Agent Tesla ha seguido distribuyéndose a través de otras webs y una simple búsqueda en Google devuelve varios resultados entre los que encontramos webs con un aspecto bastante profesional e incluso multi-idioma.

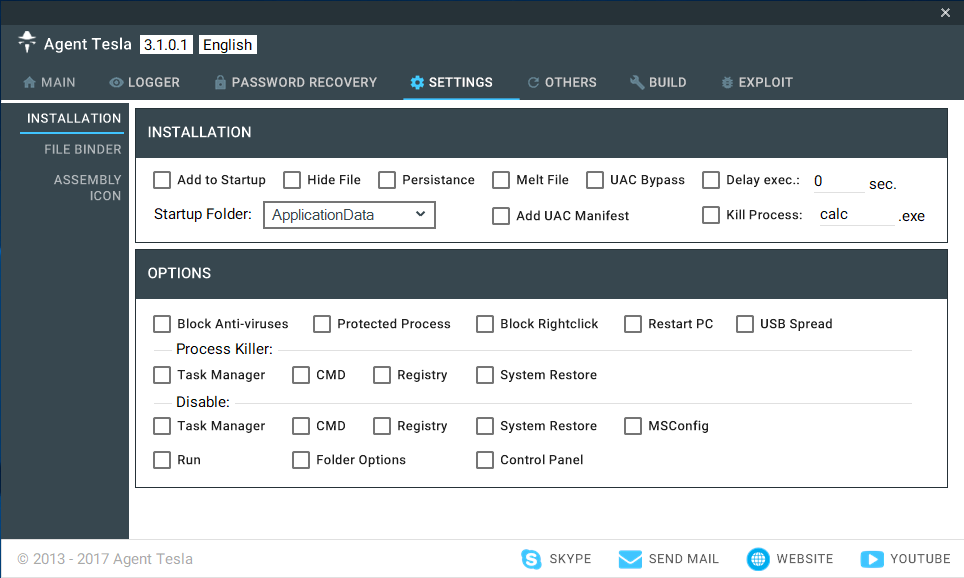

En estas webs podemos ver las características de este keylogger, así como también echarle un vistazo a alguna de las opciones incluidas en su panel de control, incluyendo aquellas más polémicas y que supuestamente iban a ser retiradas.

La principal diferencia de Agent Tesla con otras herramientas legítimas como pueden ser LogMeIn, GoToMyPC o VNC era que buena parte del soporte ofrecido por el desarrollador se centra en informar a sus clientes acerca de como instalar el software mediante procedimientos de dudosa legalidad como puede ser a través de exploits, spam o mediante la instalación de aplicaciones legítimas troyanizadas.

Así pues y con la evidencia tanto de campañas que siguen produciéndose como de la venta continuada de Agent Tesla con todas sus características iniciales intactas, podemos confirmar que los delincuentes siguen haciendo negocio con esta amenaza, tal y como comprobaremos a continuación.

Campaña centrada en usuarios españoles

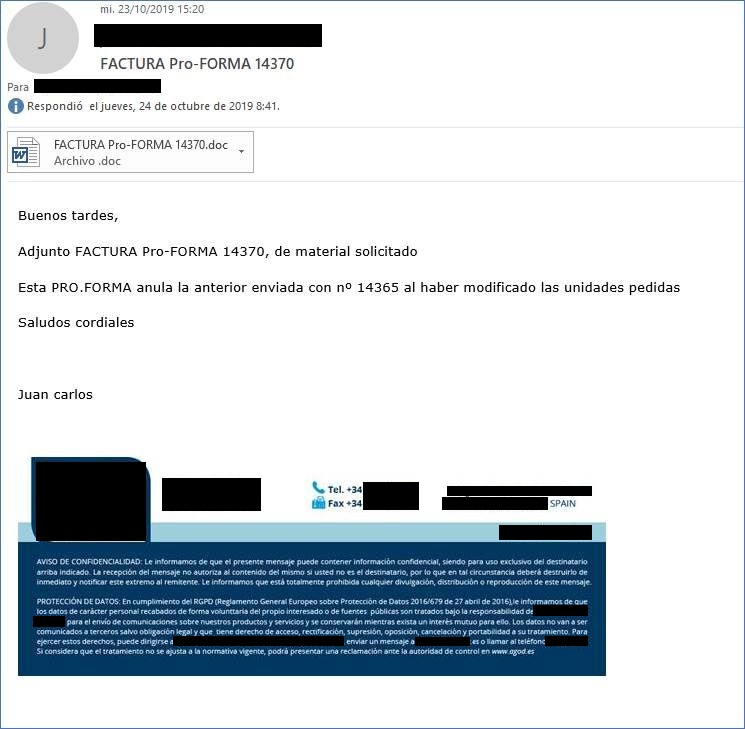

La prueba más palpable de que Agent Tesla sigue activo y afectando a los usuarios la tenemos, por ejemplo, en una reciente campaña producida durante esta semana que empezaba el pasado 21 de Octubre y que ha afectado especialmente a usuarios españoles. Mediante el envío masivo de correos suplantando la identidad de empresas legítimas españolas, los delincuentes tratan que sus víctimas descarguen y abran un documento de Office malicioso.

Estos documentos que aparentan ser archivos .DOC, son en realidad archivos RTF modificados especialmente para explotar la vulnerabilidad CVE-2017-11882. Esta vulnerabilidad que ya cuenta con casi dos años de antigüedad sigue usándose de forma muy activa por los delincuentes ya que la cantidad de sistemas con instalaciones de MS Office vulnerables sigue siendo elevada.

Mediante el uso de exploits que se aprovechan de este agujero de seguridad los atacantes consiguen descargar y ejecutar el payload que contiene una versión de Agent Tesla en el sistema. Este técnica está más que identificada por soluciones de seguridad como las de ESET, las cuales utilizan varias capas de seguridad como el bloqueo de exploits para impedir que la amenaza llegue siquiera a descargarse en el sistema.

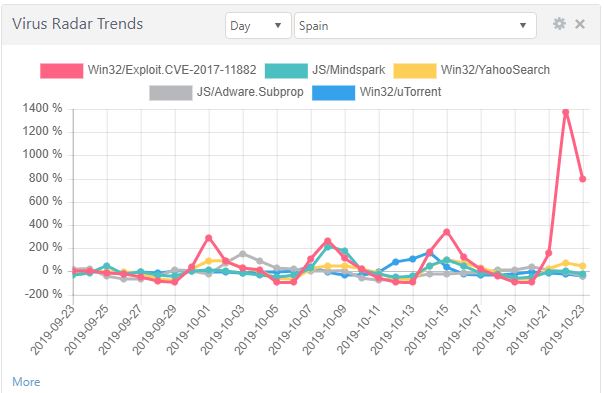

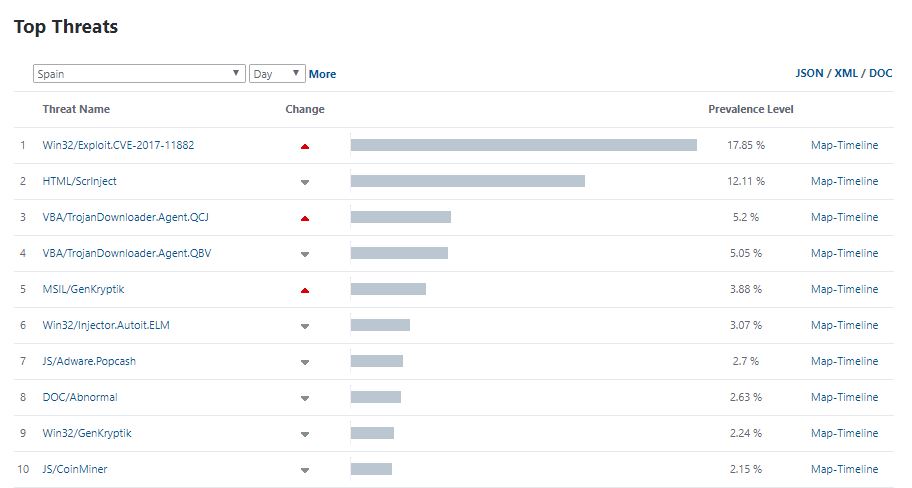

En lo que se refiere al impacto de esta nueva campaña en España, el aumento de detecciones de documentos maliciosos que se aprovechan de la vulnerabilidad CVE-2017-11882 ha sido especialmente significativo durante esta semana, siendo la amenaza más detectada con diferencia en nuestro país por el laboratorio de amenazas de ESET.

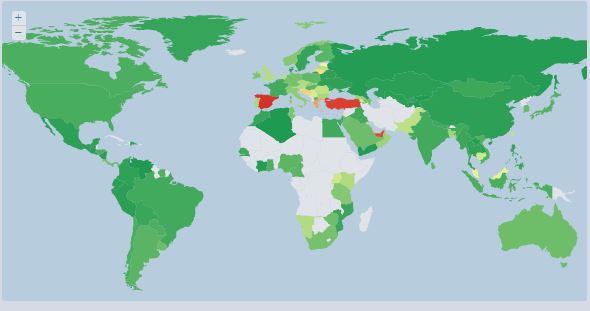

Si lo trasladamos de forma gráfica a una comparativa a nivel mundial vemos como España y Turquía (lugar de origen de Agent Tesla) son los países más afectados por esta reciente campaña. El caso de España es especialmente significativo ya que, a pesar de usar mensajes en español (y la suplantación de identidad de empresas españolas) que podrían reutilizarse para intentar afectar a otros países en Latinoamérica, el número de detecciones en esa región no es significativa.

Así mismo, podemos observar como el uso de exploits que se aprovechan de esta vulnerabilidad en MS Office se ha encaramado al primer puesto de las detecciones realizadas en España durante los últimos días.

Conclusión

Nos encontramos de nuevo ante una nueva campaña de propagación de malware que tiene a España entre sus objetivos principales, algo que ya ha dejado de ser una novedad pero que no por ello nos debe hacer bajar la guardia ante estas amenazas. Sabiendo que este tipo de ataques se aprovecha de vulnerabilidades antiguas no debería suponer un mayor problema aplicar los parches de seguridad que las solucionen, cerrando así esta puerta de entrada al malware.

Así mismo y, a pesar de que esta campaña utiliza correos que pueden resultar muy convincentes (especialmente al usar remitentes reales pertenecientes a empresas españolas), se debe seguir insistiendo en la necesidad de la formación a los usuarios para que pueden llegar a reconocer o, como mínimo, sospechar de correos de este tipo y, de esta forma, actuar de forma complementaria a la solución de seguridad instalada en el sistema.