Tras unas semanas de inactividad por el parón navideño, el grupo de delincuentes encargado de propagar el malware Emotet ha regresado con fuerza con una campaña de spam lanzada a principios de esta semana. Esto es algo que ya nos intuíamos desde que se empezó a observar un descenso en la actividad de Emotet justo antes de Navidad, y parece que el regreso a la actividad de esta amenaza continúa justo donde lo dejó.

Reutilización de técnicas anteriores

El primer aviso alertando del regreso de Emotet fue emitido el pasado lunes 13 de enero por la cuenta de Twitter de @abuse.ch, indicando que los criminales habían vuelto a lanzar su campaña de spam masivo. A lo largo de ese día pudimos observar que se recibía una cantidad importante de correos con asuntos varios y adjuntos en formato de documento Word.

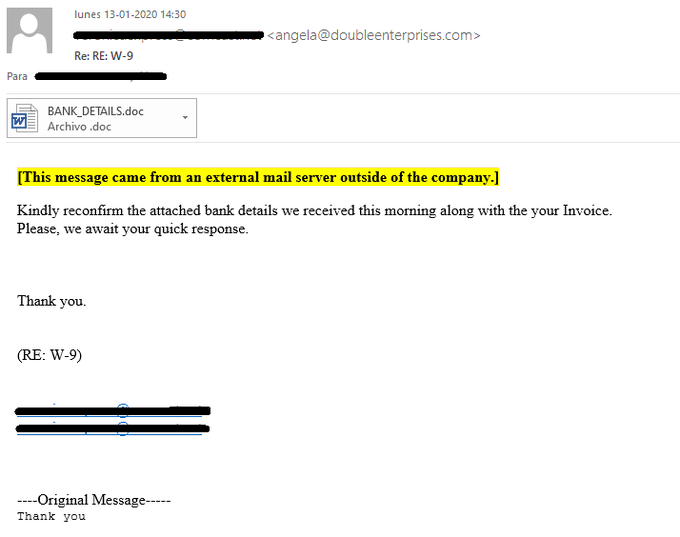

Los asuntos de estos correos suelen hacer referencia a informes, facturas, mensajes de voz o datos bancarios, aunque Emotet ha utilizado asuntos de lo más variopinto, adaptándose incluso al periodo del año en el que se generaban las campañas de spam.

Ejemplo de email utilizado por Emotet – Fuente: Germán Fernández

En esta ocasión se ha observado el envío de estos correos maliciosos a objetivos en 80 países, con especial foco en los Estados Unidos. En España también se han recibido numerosos emails de este tipo, tanto en inglés como en español, así como algunos que incluyen cadenas de conversaciones realizadas en correos anteriores. Esto suele suceder cuando algún equipo de una empresa se ha visto comprometido y los delincuentes usan los correos enviados y recibidos para generar los mensajes con adjuntos maliciosos. De esta forma se ganan la confianza de los usuarios, ya que estos piensan que están recibiendo un email legítimo.

El funcionamiento en sí de todo el proceso de infección no ha variado con respecto a las últimas campañas observadas a finales del año pasado. Cuando el usuario abre el documento adjunto y permite la ejecución de macros, se descarga una variante de Emotet desde un servidor remoto controlado por los delincuentes. A partir de este punto es cuando se inicia la siguiente fase de la infección, que normalmente consiste en descargar otro malware.

En muchas de las campañas analizadas en los últimos meses se está observando cómo Emotet descarga primero una variante del malware Trickbot, que se encarga de robar información confidencial para, seguidamente, descargar una variante del ransomware Ryuk, que cifra los archivos del sistema. De esta forma, los delincuentes no solo piden un rescate a la víctima, sino que también pueden llegar a amenazarle con publicar parte o toda la información robada a menos que cedan al chantaje, algo que ya ha sucedido.

Durante las últimas horas, la campaña de Emotet ha seguido enviando una importante cantidad de correos maliciosos y se espera que siga así durante un tiempo, a menos que los delincuentes decidan cambiar de estrategia, se tomen otro descanso vacacional o sean detenidos.

Suplantación de la “Misión Permanente de Noruega”

Entre los miles de emails recibidos se ha detectado una campaña especialmente dirigida a 600 direcciones de correo correspondientes a miembros de las Naciones Unidas. En este email, los delincuentes se hacen pasar por representantes de Noruega en la sede de las Naciones Unidas en Nueva York.

El documento adjunto pretende hacerse pasar por un acuerdo firmado y enviado por la Misión Permanente de Noruega en la ONU. Sin embargo, el cuerpo del mensaje parece ser uno genérico usado en otras campañas de Emotet, en lugar de redactar un mensaje personalizado que fuera más convincente.

En un escenario así la descarga del troyano Trickbot es especialmente peligrosa, ya que la información confidencial que puede recopilar de los sistemas conectados a una red tan crítica como es la de las Naciones Unidas puede ser muy interesante, no solo para realizar un chantaje a la organización, sino también para venderla a posibles países u organizaciones interesadas.

Conclusión

Los investigadores que seguimos el rastro de Emotet sabíamos que el parón navideño que se habían tomado los delincuentes iba a terminar un día u otro. Este descanso ha terminado y ahora toca analizar las nuevas campañas, a la par que recordar la importancia de vigilar los correos electrónicos que recibimos (aunque sean de fuentes de confianza) y evitar pulsar sobre adjuntos o enlaces sospechosos. Asimismo, conviene estar informado de la evolución de esta amenaza, ya sea mediante la información publicada en blogs como este, cuentas de Twitter o mediante el excelente resumen que se realiza casi a diario desde paste.cryptolaemus.com, una web dedicada a seguir la evolución de este molesto malware.