Las continuas oleadas de propagación de malware que estamos viviendo desde hace tiempo hacen que no podamos bajar la guardia ni un momento. Cuando no es un troyano que quiere robarnos información del equipo es un ransomware que pretende secuestrar nuestra información.

La diferencia con las campañas que veíamos hace años, donde lo importante era llegar al mayor número posible de usuarios, es que ahora vemos cómo los delincuentes lanzan, cada vez con más frecuencia, campañas en un territorio en concreto que puede ser una zona geográfica o incluso un solo país.

Nemucod, un viejo conocido

Una de las técnicas preferidas para propagar malware actualmente es utilizar un “descargador”, un código malicioso que los delincuentes configuran para descargar la amenaza que ellos decidan en cada momento. Entre los más utilizados se encuentra Nemucod, malware que ha ido evolucionando a lo largo del tiempo mejorando sus técnicas de infección y ofuscación.

Un vector de ataque tradicional como es el correo electrónico sigue siendo el favorito a la hora de distribuir estas amenazas, aunque no debemos olvidar que los kits de exploits ubicados en webs comprometidas esperando a que acceda algún usuario con el sistema o aplicaciones vulnerables también son muy utilizados.

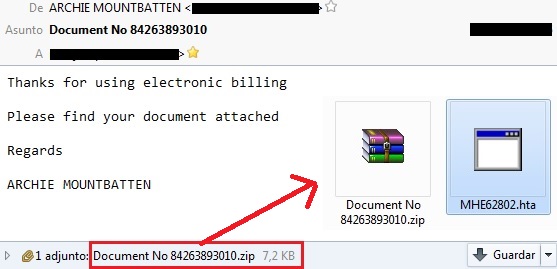

En este caso vamos a analizar una muestra que recibimos a través del correo electrónico y que es muy similar a las que se vienen observando en varios laboratorios de investigación de malware desde finales de agosto.

Como vemos en la imagen, se vuelve a utilizar el asunto del documento adjunto para intentar convencer al usuario para que lo abra y descargue. Si bien en este caso el mensaje viene en inglés, es relativamente fácil para los delincuentes adaptarlo a otros idiomas y lanzar campañas personalizadas a un país o región en concreto.

En este caso, en lugar de encontrarnos con alguna extensión como .exe, .js, .wsf o cualquier otra de las que ya hemos analizado con anterioridad, vemos que los delincuentes usan la extensión .hta, correspondiente al formato de aplicaciones HTML desarrollado por Microsoft. Sin embargo, no es la primera vez que se usa este formato para propagar amenazas, tal y como veremos a continuación.

Analizando ficheros HTA

A pesar de que esta extensión no es muy conocida para la mayoría de usuarios, sí que es utilizada por los delincuentes para propagar amenazas de varios tipos, tal y como nos indicó el investigador español Carlos García por Twitter. Si hacemos una búsqueda rápida por la relación de estos ficheros con el malware encontraremos noticias desde 2006, y si bien su uso no es nada nuevo, no suele ser de las extensiones más habituales utilizadas por el malware.

El código fuente de este tipo de ficheros consiste en HTML, HTML Dinámico y alguno de los lenguajes de programación soportado por Internet Explorer, como JScript o VBScript. Por una parte, el código HTML genera la interfaz que se muestra al usuario mientras que el lenguaje de programación es el que se encarga de la lógica del programa.

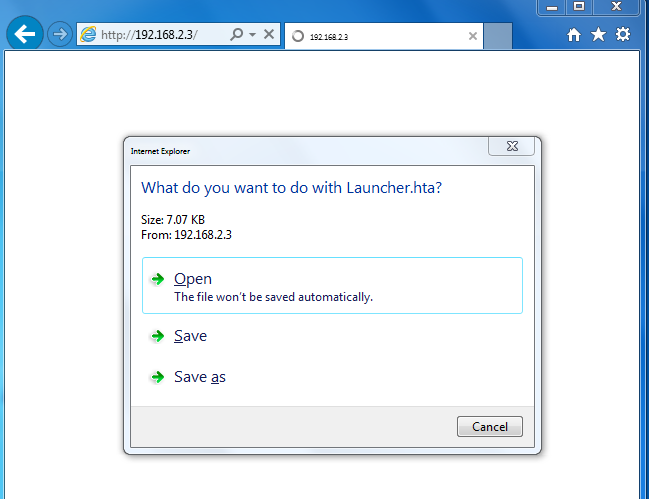

La funcionalidad preferida por los delincuentes de los archivos HTA es que se ejecutan como una aplicación de plena confianza dentro del modelo de seguridad de Internet Explorer. De esta forma, si un usuario intenta ejecutar un fichero HTA, observará una ventana como la que mostramos a continuación preguntando qué acción desea realizar con ese archivo.

Imagen cortesía de TrustedSec

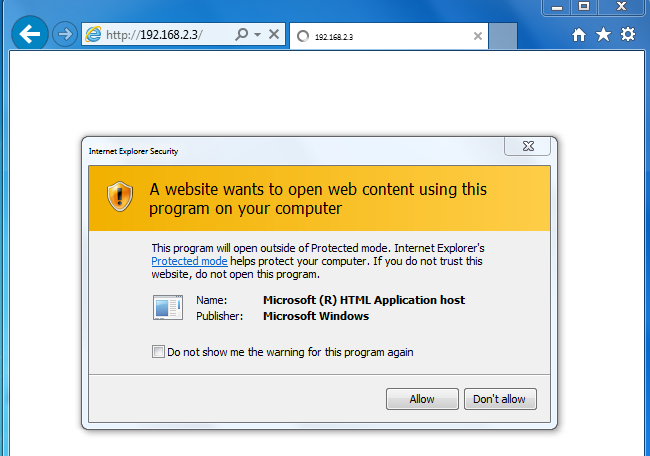

Además, antes de ejecutar el código, el navegador Internet Explorer solicita la aprobación del usuario. Esta ventana de alerta, que debería ser un indicador de que algo raro está sucediendo, en este caso pierde efectividad porque el código HTA siempre aparece como firmado por Microsoft. Así pues, el usuario puede pensar que está ejecutando código legítimo cuando en realidad está ejecutando código malicioso preparado por un atacante.

Imagen cortesía de TrustedSec

A partir de este punto, el código malicioso puede realizar numerosas acciones aunque la mayoría de ellas implican conectarse a un servidor remoto y descargar la variante de malware que el delincuente haya decidido propagar.

En los casos que estamos observando durante las últimas semanas hemos visto cómo el ransomware es el malware más descargado por Nemucod. Tras su descarga y ejecución, se cifrarán gran parte de los archivos que la víctima almacena en su sistema y aparecerá la temida nota pidiendo un rescate.

Curiosidades del código

Al tratarse de un fichero HTA que, en esencia, es muy similar al código HTML, es muy fácil echar un vistazo al código de este malware. Cualquier editor de textos como el Notepad nos servirá, aunque hay partes del código que se encuentran ofuscadas y que requieren de un análisis más profundo para saber qué función realiza.

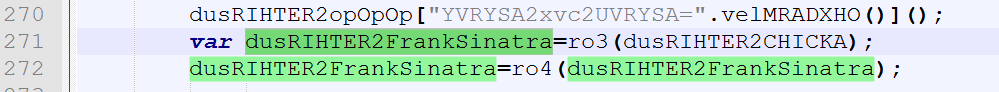

Asimismo, el uso de variables con nombres poco comunes es habitual cuando se analiza código malicioso, aunque a veces encontramos algo que nos hace esbozar una sonrisa, como la siguiente variable nombrada en honor a Frank Sinatra:

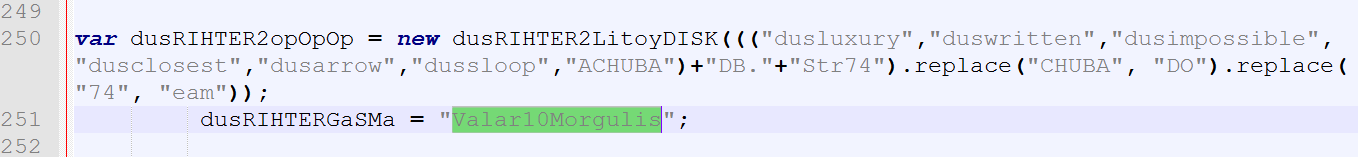

No solo eso. También encontramos referencias a la serie de televisión (y saga de novelas) “Juego de tronos” en otras partes del código. Podemos ver un ejemplo a continuación en el que se hace referencia a una frase bastante popular y que los seguidores de la obra de George R.R. Martin sabrán identificar.

Impacto en España

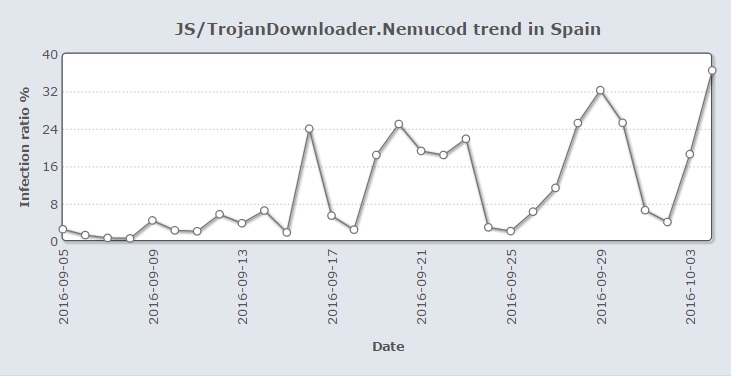

Tal y como hemos indicado al principio de este artículo, venimos observando esta campaña de propagación desde hace unas semanas, aunque ha sido en los últimos días cuando se ha intensificado. Si observamos los datos que nos proporciona el servicio Virus Radar de ESET, veremos cómo durante las primeras semanas de septiembre la incidencia de Nemucod era relativamente poca.

Fue a mediados de mes cuando esta amenaza comenzó a despuntar y se sucedieron oleadas todas las semanas hasta ahora, encontrándonos actualmente en un pico de actividad con casi el 40 % del total de detecciones diarias perteneciendo a Nemucod.

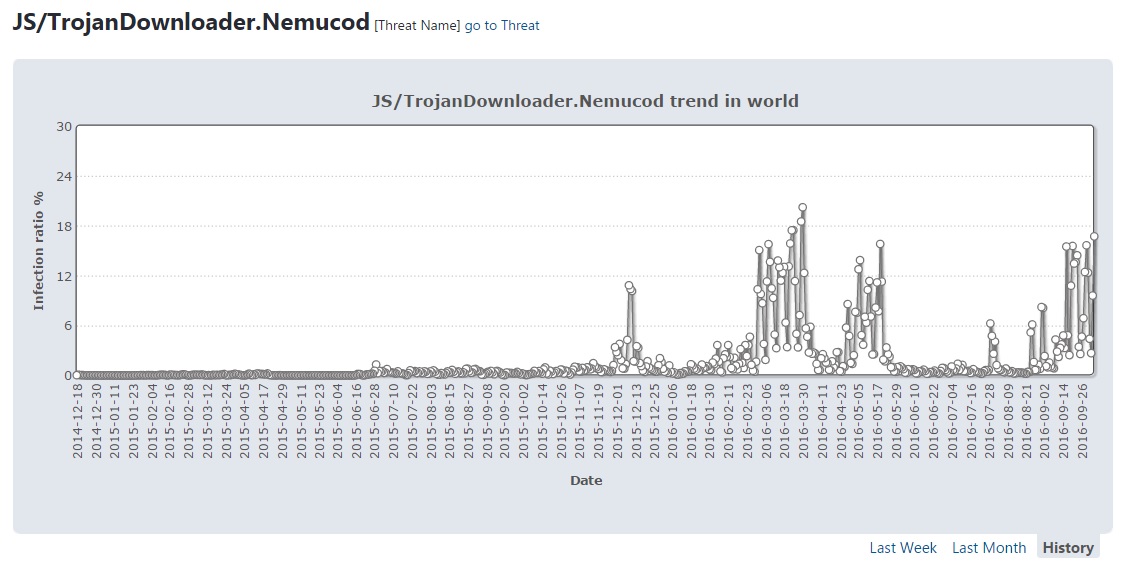

Si lo comparamos con las tasas de detecciones de Nemucod a nivel global durante los últimos meses, podemos ver que la primera campaña significativa se realizó a finales del año pasado, siguiéndole dos campañas importantes en marzo y mayo con algún ligero repunte en julio y agosto, hasta llegar a la situación que tenemos actualmente.

La continuidad de estas campañas en el futuro dependerá del éxito que tengan las actuales. De lo que podemos estar seguros es que los delincuentes seguirán innovando para conseguir obtener el mayor beneficio posible de sus creaciones.

Conclusión

Aunque hablemos continuamente de campañas u oleadas de malware, lo cierto es que todos los días hay una propagación de malware de algún tipo. En los laboratorios de ESET se analizan a diario más de 300.000 muestras únicas y esa cifra no para de crecer.

Hemos de tener en cuenta que las campañas de propagación de ransomware, si bien son una de las mayores preocupaciones actuales, solo representan una porción de todo el malware que se distribuye constantemente. Por eso debemos adoptar las medidas necesarias, no solo para evitar infectarnos, sino también para prepararnos ante amenazas futuras.