El correo electrónico sigue siendo uno de los vectores de ataque más utilizados, y buena prueba de ello son todas las campañas que estamos analizando desde hace tiempo. Ya sea aprovechando la situación de crisis sanitaria actual o simplemente buscando nuevas víctimas con engaños ya vistos anteriormente, los delincuentes están propagando sus amenazas con métodos sobradamente conocidos pero que siguen funcionándoles muy bien.

Vuelve la misteriosa factura

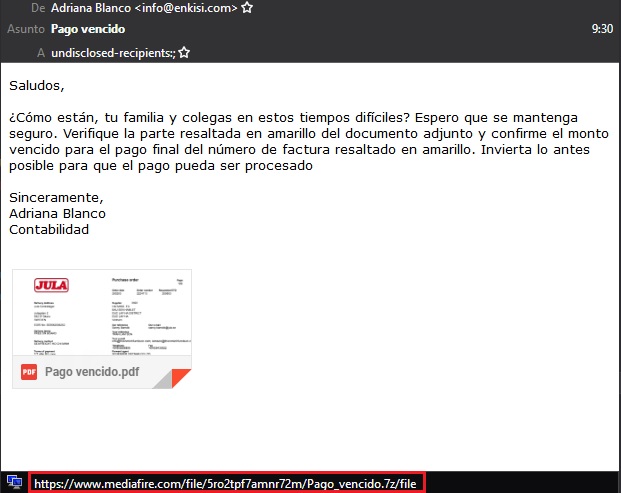

Tal y como comentábamos hace un par de semanas al analizar una muestra similar, los delincuentes utilizan el pago de una supuesta factura como cebo para conseguir que los usuarios caigan en su trampa. Si nos fijamos, tanto en el caso anterior como en este se ha añadido una mención a la situación actual de forma sutil en el mensaje para, a continuación, adjuntar una supuesta factura en formato PDF, que en realidad es un enlace de descarga a un archivo alojado en el servicio Mediafire.

Los delincuentes están usando servidores de envío de correo comprometidos para lanzar estas campañas masivas de emails. En este caso en concreto se está utilizando un servidor perteneciente a una empresa turca.

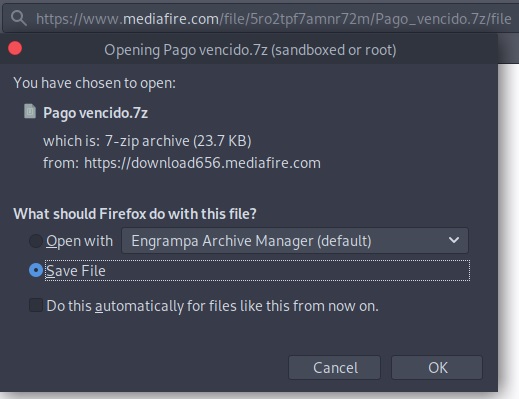

En el caso de que el receptor de este correo muerda el anzuelo, accederá al enlace de descarga y se solicitará abrir o descargar el archivo comprimido “Pago vencido.7z”.

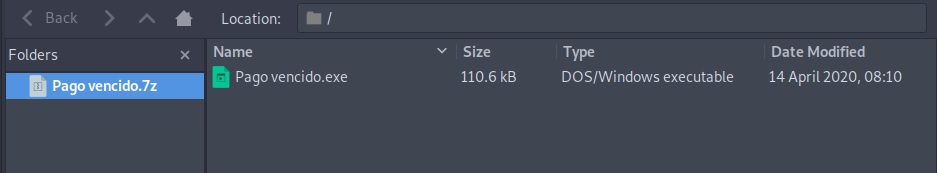

Este archivo comprimido contiene a su vez el fichero “Pago vencido.exe” sin ningún tipo de camuflaje, como se ve en alguna ocasión en la que los delincuentes utilizan una doble extensión del tipo “pdf.exe”, o incluso cambian el icono para que la víctima piense que realmente está ante un documento. Aun así, los delincuentes siguen obteniendo víctimas que no se fijan en qué tipo de fichero están abriendo.

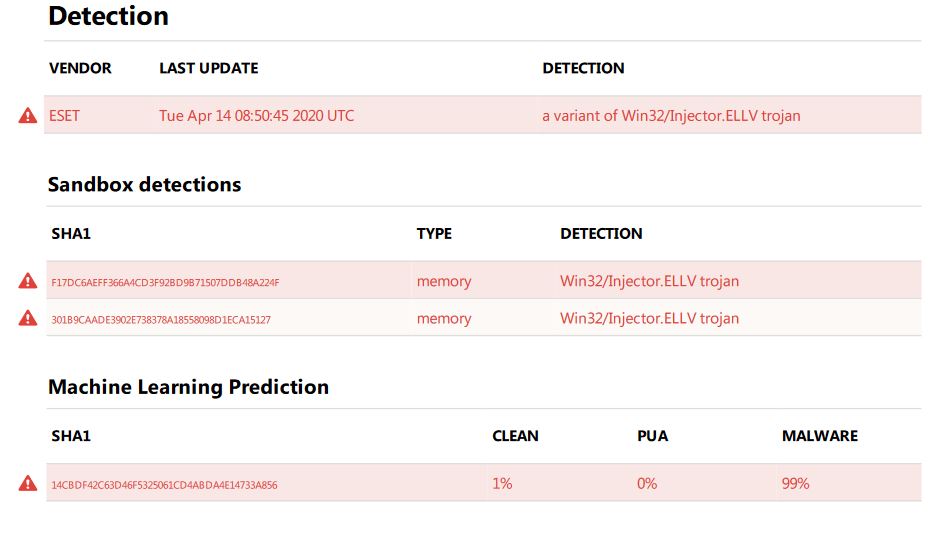

Respecto al malware propiamente dicho, estaríamos ante una nueva variante de la herramienta de control remoto (RAT por sus siglas en inglés) conocida como Netwire, amenaza que las soluciones de seguridad de ESET identifican como una variante del troyano Win32/Injector.ELLV.

Este tipo de malware se caracteriza por tomar el control de los PCs que infecta, permitiendo a los atacantes realizar una amplia variedad de acciones. A su vez, Netwire se caracteriza por ser una herramienta de control remoto capaz de infectar a sistemas operativos Windows, GNU/Linux y macOS.

Conclusión

Vemos como los delincuentes repiten sus campañas de propagación de malware porque estas les dan beneficios y, además, les cuesta muy poco realizarlas. Como usuarios, es nuestra labor ponerles las cosas difíciles identificando puntos clave como, por ejemplo, remitentes de correo no solicitados, enlaces sospechosos o ficheros maliciosos que no hemos pedido y cuya extensión no se corresponde con lo esperado. Adoptando estas medidas para reconocer este tipo de amenazas y acompañándolas de una solución de seguridad capaz de detectarlas e identificarlas, podremos evitar la práctica totalidad de correos similares que recibamos en el futuro.