No cabe duda de que estas últimas semanas están siendo bastante movidas en lo que respecta a todo lo relacionado con las criptomonedas. Por eso mismo, es comprensible que algunos delincuentes tengan ahora como objetivo infectar las máquinas de los usuarios para utilizarlas como mineros de Bitcoins, Ethereum, Monero o cualquier otra criptodivisa.

Utilización de publicidad maliciosa

A la hora de conseguir infectar un sistema los delincuentes suelen utilizar varias tácticas, aunque siempre hay unas que destacan sobre las otras. Un ejemplo lo tenemos en los millones de correos electrónicos que se utilizan a diario para propagar amenazas como el ransomware y que suelen ir adjuntas a ese mismo correo, o bien se descargan desde un enlace que podemos encontrar en el cuerpo del mensaje.

Otra técnica utiliza los kits de exploits que, aunque han visto disminuir su uso con respecto a años anteriores, siguen siendo un vector de ataque a tener en cuenta. Esta ha sido el método utilizado recientemente por un grupo de delincuentes para propagar malware que se encargaba de minar criptomonedas, aprovechando para ello los recursos de las máquinas infectadas.

Este malware, descubierto por los investigadores de FireEye, utiliza el kit de exploits Neptune (también conocido como Terror Exploit Kit) dentro de una campaña que usa de forma maliciosa un servicio de anuncios publicitarios online, consiguiendo así que el usuario termine descargando un software de minado de la criptomoneda Monero.

Ejemplo de anuncio malicioso mostrado por el kit de exploits – Fuente: FireEye

El kit de exploits hace que se muestren ventanas de publicidad emergentes relacionadas con el senderismo, páginas que están controladas por los delincuentes y que contienen exploits que se aprovechan de vulnerabilidades en HTML y Adobe Flash. Esta redirección maliciosa parece estar bastante conseguida, ya que las ventanas emergentes simulan muy bien sitios webs de senderismo legítimos.

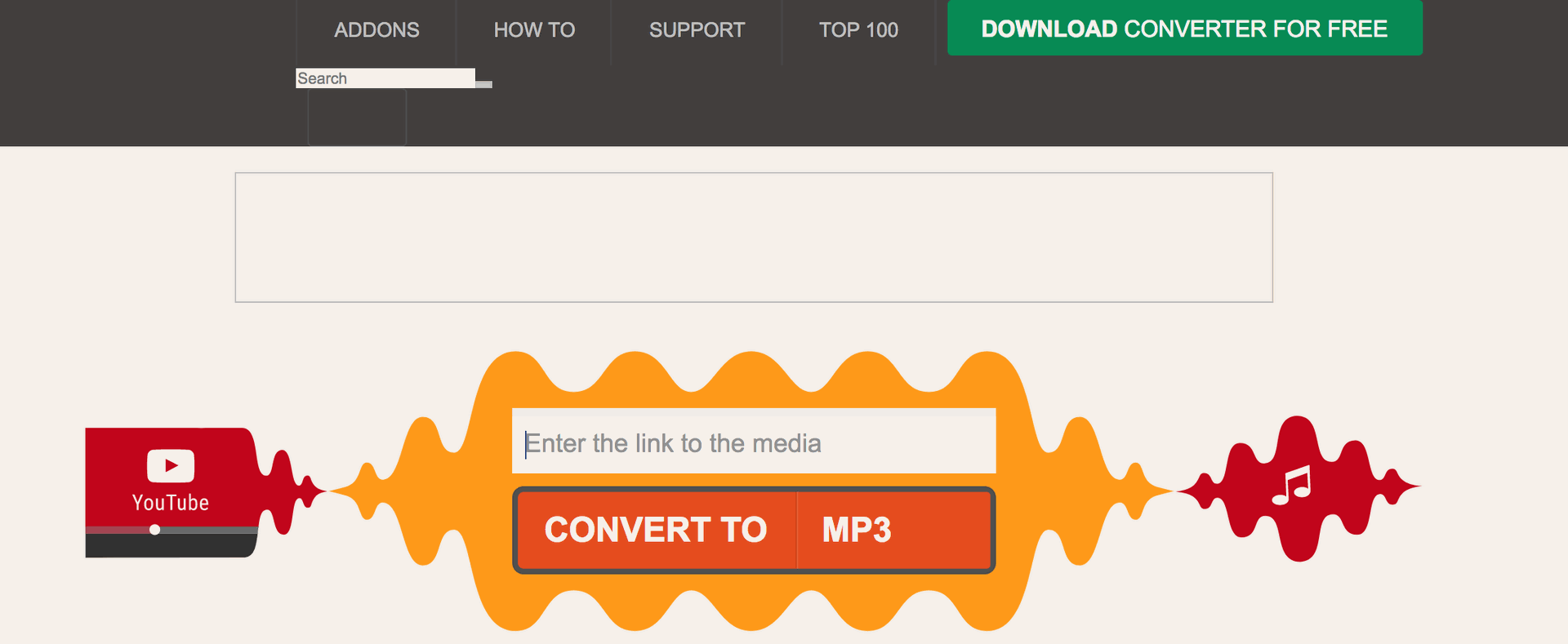

También se han detectado otros ejemplos donde lo que se suplanta son sitios webs originales utilizados habitualmente por los usuarios para convertir vídeos de Youtube a otros formatos. Cuando los usuarios son redirigidos a las webs falsas controladas por los atacantes se descarga el cliente de Monero que empezará a minar consumiendo los recursos de la máquina de la víctima y enviando los beneficios a los delincuentes.

Web maliciosa suplantando un servicio de conversión de vídeos de Youtube – Fuente: FireEye

Conclusión

A mucha gente puede parecerles curioso ver como los delincuentes utilizan el malware para obtener de forma ilegítima estas criptodivisas, pero hace años que venimos comentando casos donde se robaban las carteras utilizadas para almacenarlas o se infectaba la máquina de la víctima para usar su recursos y destinarlos a la minería de criptodivisas.

Viendo el auge que han experimentado estas monedas en los últimos meses, el incremento de su valor y que cada vez hay más usuarios dedicando recursos no precisamente baratos (como son las tarjetas gráficas de alta gama) al minado de criptomonedas, es de esperar que este tipo de incidentes de seguridad se sigan produciendo a corto plazo.