Hace justo un año analizábamos en este blog una amenaza de nombre Submelius, especializada en engañar a los usuarios para que instalasen extensiones en el navegador Chrome. En aquella ocasión pudimos comprobar que el vector de ataque utilizado por los delincuentes eran sitios webs donde los usuarios veían películas online.

Ahora, un año después, vemos cómo esta amenaza no solo ha regresado con fuerza, sino que utiliza otro vector de ataque muy efectivo y, además, España se encuentra entre los países más afectados.

Un falso vídeo propagado por Facebook Messenger

La utilización de Facebook Messenger como vector de ataque en esta nueva campaña del Malware JS/Chromex.Submelius (responsable de redirigir a usuarios de Chrome a webs externas controladas por delincuentes) supone un riesgo mayor que la utilización de webs de visualización online de películas vista el año pasado. De hecho, durante el verano de 2017 vimos una campaña muy parecida a la que vamos a analizar hoy, lo que demuestra que este vector de ataque sigue funcionando bien, tal y como lo ha venido haciendo durante los últimos años.

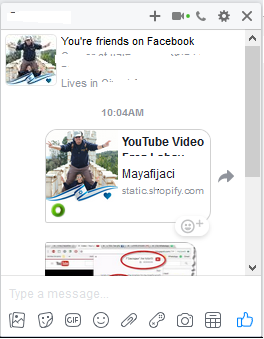

Todo comienza cuando recibimos un mensaje de uno de nuestros contactos en Facebook a través de Messenger. Gracias a los datos recopilados por nuestro laborario y a la información proporcionada por nuestro compañero Amir Carmi de ESET Israel podemos ver como en ese mensaje se hace referencia a un supuesto vídeo en el que aparece una foto nuestra obtenida de nuestro perfil, gracias a que nuestro contacto infectado tiene acceso a ellas. Esta estrategia consigue que muchos usuarios bajen la guardia y pulsen sobre el enlace para ver qué tipo de supuesto vídeo se está compartiendo sobre su persona.

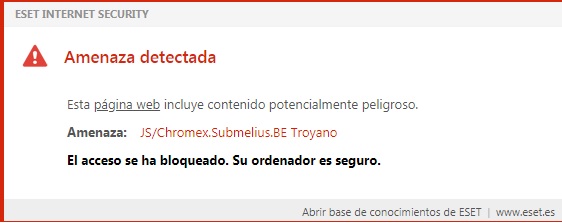

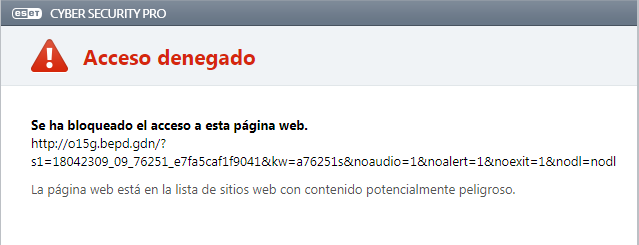

Si el usuario pica y pulsa sobre el enlace en forma de supuesto vídeo enviado por uno de sus contactos, se le redirige a un dominio controlado por los atacantes y desde donde se realiza toda la operación para instalar las extensiones de Google. En caso de contar con una solución antivirus como las proporcionadas por ESET, veremos que se nos bloquea el acceso a esa web maliciosa y se nos muestra un mensaje alertándonos del riesgo y de la detección de la amenaza Submelius.

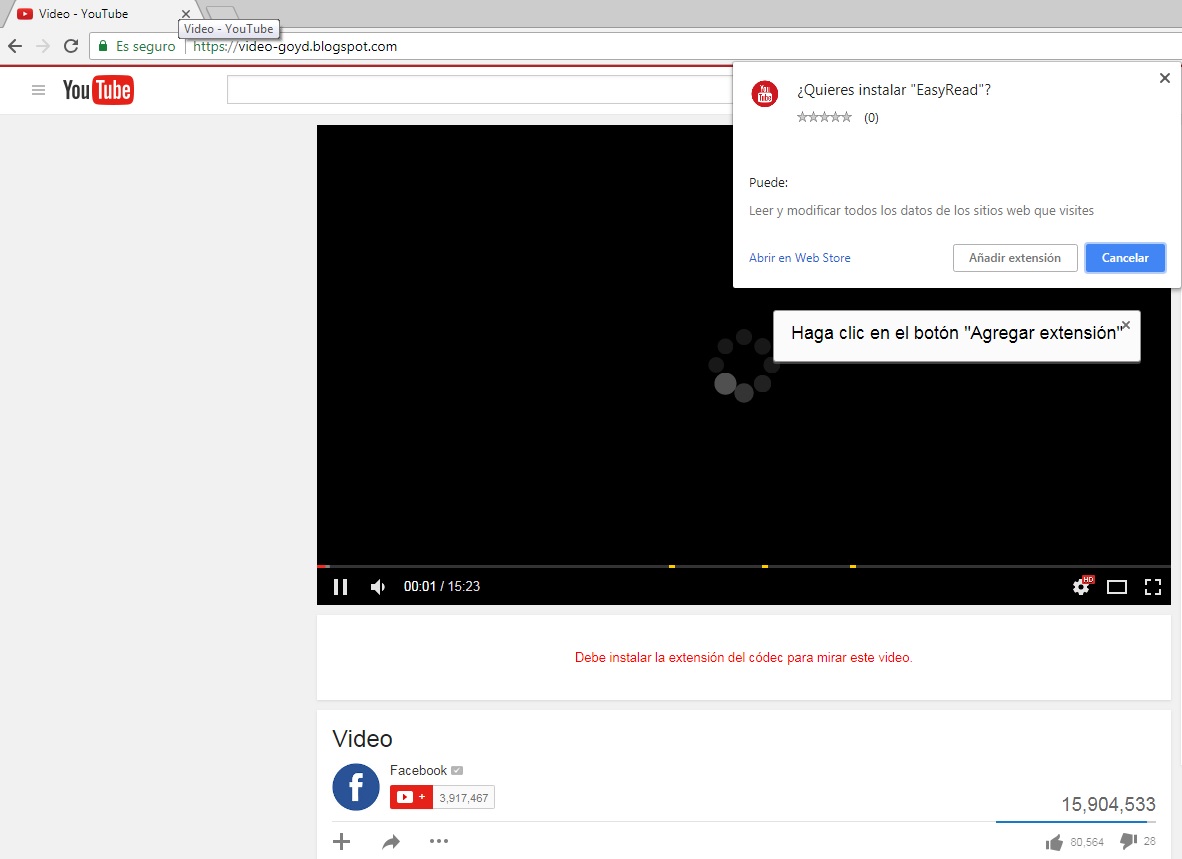

Si esta web no es bloqueada, veremos cómo accedemos a una web que simula ser la de YouTube. Hay que reconocer que los delincuentes se han molestado en replicar la web de esta empresa utilizando los mismos logos y disposición de elementos, e incluso aplicando un certificado válido que proporcione la verificación de seguridad mediante el protocolo de cifrado HTTPS (que, recordemos, sirve para indicar que la conexión entre nuestro sistema y la web es segura, pero no garantiza que el contenido de la web lo sea). Sin embargo, fallan en lo más elemental, y es que, con un simple vistazo a la barra del navegador, podremos comprobar que la URL no tiene nada que ver con la de YouTube.

Extensiones de todo tipo

Llegados a este punto, lo normal es que el usuario quiera pulsar sobre el botón de “Reproducir vídeo” para ver qué es lo que contiene. Sin embargo, para poder ver el supuesto vídeo se nos exige instalar antes un complemento para el navegador, presentándonos la misma opción una y otra vez por mucho que cerremos esa ventana emergente. Ya avisamos de que el vídeo es inexistente, y lo que se persigue es conseguir instalar las extensiones elegidas por los criminales en nuestro navegador Chrome.

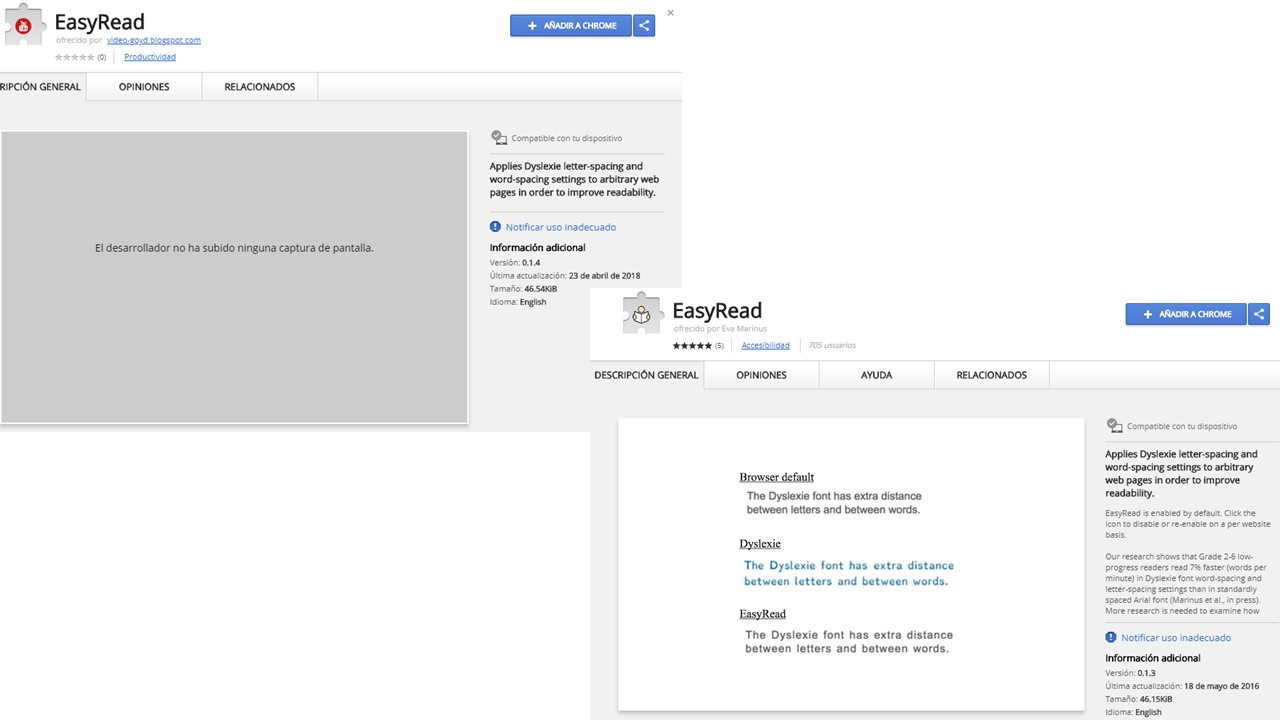

En uno de los casos en los que accedimos a la web maliciosa se nos presentó la opción de descarga de la extensión EasyRead, la cual solicita leer y modificar todos los datos de los sitios web que visitemos. Hay que tener en cuenta que existe una extensión legítima con este nombre y cuya función es la lectura de textos en el navegador para usuarios con dislexia, por lo que los delincuentes estarían aprovechando la reputación de otra aplicación para conseguir su objetivo.

Tras instalarse la extensión se redirige al usuario a la web de registro de Facebook y, en caso de introducirse las credenciales estas serán robadas por la extensión maliciosa y utilizadas para acceder a la cuenta del usuario. Con el acceso a la cuenta, el malware puede seguir propagándose por la lista de contactos de la víctima mediante el servicio de mensajería Facebook Messenger, tal y como hemos visto al comienzo de este artículo.

Además, hemos detectado que, en el caso de que el usuario no tenga permitida la ejecución de código JavaScript, la redirección se realiza a otra URL, siendo también detectada de nuevo por ESET como malware oculto en el Favicon de la web (pequeña imagen utilizada como ícono asociado a una página en concreto).

Impacto en España

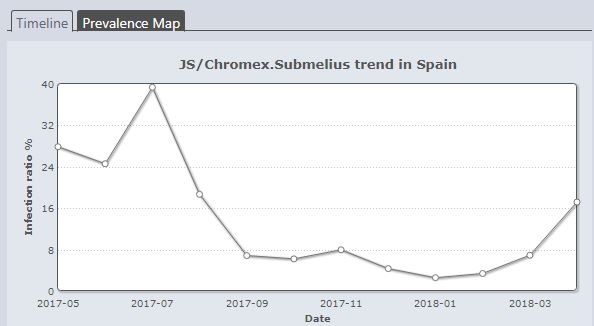

Ya que hablamos de detecciones, si analizamos los datos de la telemetría proporcionada por ESET a través de su servicio VirusRadar, podemos observar cómo, tras la campaña del verano pasado, el malware Submelius permaneció varios meses bastante inactivo hasta principios de 2018, con un especial repunte durante el último mes que le ha llevado a convertirse en una de las tres amenazas más detectadas en nuestro país.

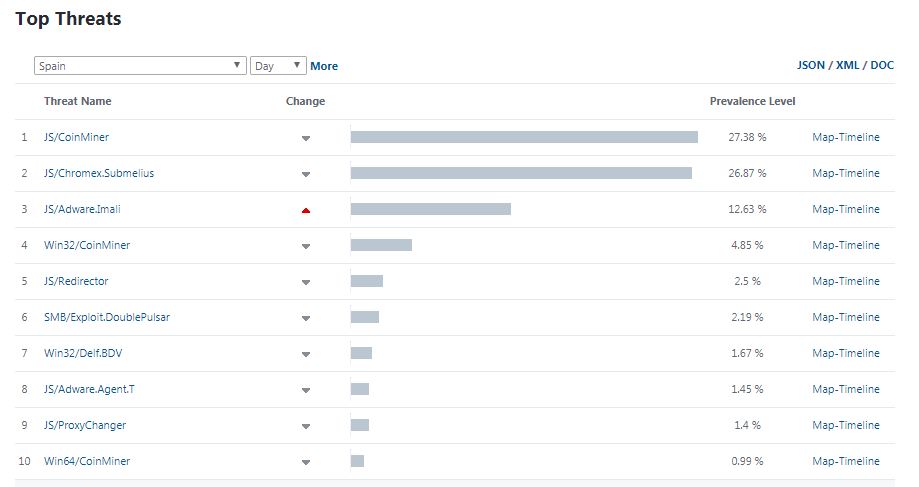

Si vemos el ranking de amenazas más detectadas en España, comprobamos que el malware Submelius está a la par con otra amenaza que lleva meses protagonizando buena parte de las noticias, como es el código de minería de criptomonedas no autorizada que se incluye en miles de webs desde hace meses.

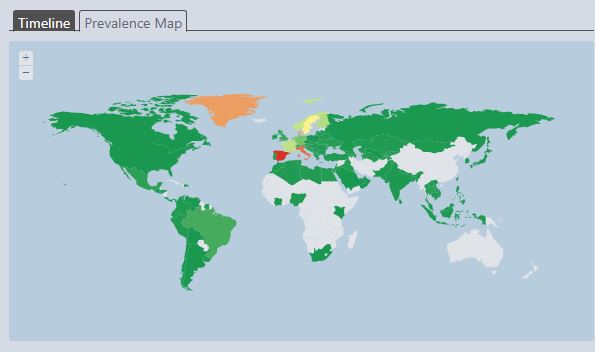

Además, durante estos últimos días estamos observando que España es uno de los países en los que más detecciones de este malware existen, junto con Italia, Suecia y Dinamarca. Estos datos podrían indicar que los delincuentes están centrando sus esfuerzos en usuarios de Facebook de estos países, aunque debemos tener en cuenta que estas estadísticas cambian cada día y es probable que más países se unan a la lista.

Conclusión

Tal y como ya hemos indicado en ocasiones anteriores en las que se ha utilizado un supuesto vídeo en el que aparecemos compartido a través de mensajería, hemos de ir con mucho cuidado incluso cuando el que nos envíe este enlace sea un contacto de confianza. Los delincuentes saben que muchos usuarios bajan la guardia cuando alguien de su entorno es quien actúa como vector de ataque, y más si el gancho es algo relacionado con nuestra privacidad, por lo que, antes de hacer clic, preguntemos y averigüemos si realmente nuestros amigos nos han querido enviar este enlace.

Si además contamos con una solución de seguridad capaz de detectar este tipo de amenazas, podremos estar más seguros ante estos ataques y disfrutar de las redes sociales sin temor a que sean utilizadas en nuestra contra para infectarnos.