No cabe duda de que el ransomware es actualmente una de las amenazas más importantes a las que tienen que hacer frente miles de usuarios y empresas en todo el mundo. Los delincuentes han encontrado una forma de ganar dinero rápidamente secuestrando los archivos de los usuarios y exigiendo un rescate, rescate que no siempre garantiza la recuperación de los archivos infectados.

Pero incluso en el ransomware se observa cómo se repiten tendencias ya utilizadas por otro tipo de malware años atrás, y una de las más en auge es la del ransomware como servicio.

Ransomware al alcance de todos

El principal problema de este modelo de negocio utilizado por los criminales es que permite que prácticamente cualquiera pueda acceder a realizar este tipo de actividades ilícitas, con el consiguiente impacto que eso tiene en el número de usuarios afectados.

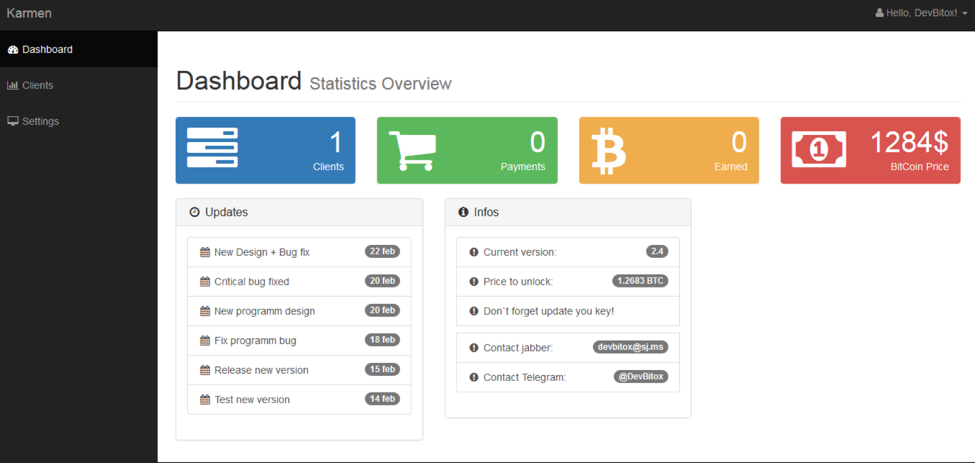

Un caso reciente lo tenemos en Karmen, un ransomware que se ofrece como servicio por la módica cantidad de 175 dólares en foros utilizados por los delincuentes para comprar y vender este tipo de malware. Entre las ventajas que ofrece esta variante a los aprendices de criminal destacamos el poco conocimiento técnico que se necesita para poder gestionarlo, operación que se realiza desde un panel de control como el que vemos a continuación.

Desde ese panel el delincuente puede controlar el número de infecciones y los pagos realizados por las víctimas. Dada la facilidad de manejo, el criminal solo debe preocuparse de propagar esta amenaza entre el mayor número de víctimas posible, algo que suele realizarse mediante el envío masivo de spam con adjuntos maliciosos y que también puede subcontratar a otros delincuentes.

La aparición de Karmen es bastante reciente y data de diciembre de 2016, comenzando a distribuirse como un servicio a partir de marzo de este año. Tras su análisis, se ha podido comprobar que Karmen tiene su origen en el conocido Hidden Tear, un ransomware de código abierto que fue publicado con “fines educativos” en 2015.

Características de Karmen

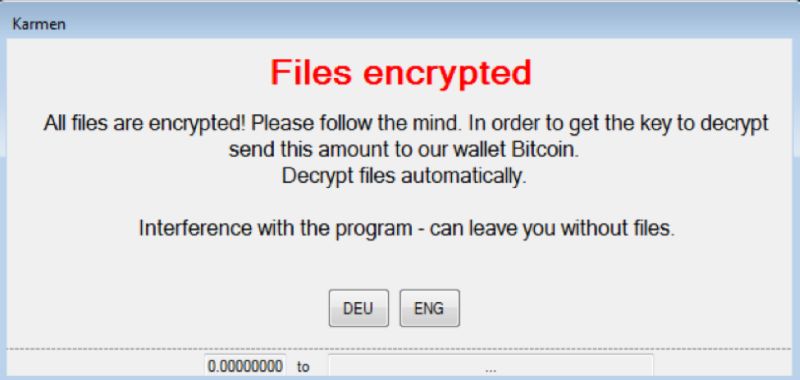

Como muchos otros ransomware, Karmen realiza un cifrado de los archivos del sistema con ciertas extensiones con un algoritmo de cifrado robusto como es AES 256. Seguidamente muestra un mensaje en la pantalla para que la víctima se dé cuenta de lo que ha pasado y proceda a pagar el rescate.

Tal y como se observa en algunas muestras de malware, Karmen también incorpora medidas antidebugging para dificultar su análisis y, de hecho, amenaza con borrar todos los ficheros cifrados si se intenta analizar este código malicioso. Además, es capaz de detectar si se está intentando ejecutar en una máquina virtual o en una sandbox y se elimina del sistema, algo que dificulta el análisis por parte de los investigadores.

Aún es pronto para ver el impacto real que tendrá Karmen, pero es muy probable que otros creadores de malware sigan desarrollando códigos maliciosos similares pensados para ser utilizados por otros delincuentes. Al fin y al cabo, estos creadores de código malicioso siguen obteniendo beneficios pero sin tener el grado de exposición de alguien que infecta a usuarios de todo el mundo y, por tanto, con más dificultades de ser detenido.

Como ejemplo tenemos a otras familias de ransomware que también contaban con un modelo de negocio similar, ofreciéndose como servicio. Son los casos de Petya y Cerber, por poner solo dos ejemplos, casos en los que los delincuentes ya permitían alquilar el uso de sus códigos maliciosos obteniendo un éxito notable, como con Cerber.

Conclusión

Siempre hemos dicho que, en el caso del ransomware (y del malware en general), es mejor prevenir que curar. Si no queremos quedarnos sin los archivos importantes que almacenamos en nuestro sistema, lo mejor es tomar las medidas adecuadas. Medidas como contar con una copia de seguridad actualizada, bloquear el acceso a ficheros adjuntos en emails que puedan ser utilizados para propagar malware, detectar operaciones de cifrado no autorizado o contar con una solución de seguridad capaz de detectar y bloquear nuevas variantes de ransomware de forma rápida y efectiva son algunas de las medidas básicas que deberíamos aplicar.

Además, en entornos corporativos es importante tomar medidas de seguridad adicionales para evitar que sistemas críticos como servidores de ficheros o correo se vean afectados. Si a un usuario medio una infección por ransomware puede causarle problemas graves, a una empresa puede dejarla inoperativa durante el tiempo suficiente como para tener importantes pérdidas y eso es algo que no se puede permitir.