A la hora de hablar de una amenaza tan conocida como el ransomware podríamos pensar que ya está todo dicho. Sin embargo y, a pesar de que durante 2018 permaneció a la sombra de los ataques de criptominería no autorizada, los delincuentes no solo no han abandonado este tipo de ataques sino que incluso los han aumentado durante los últimos meses, aunque con algunas variaciones.

Las empresas como principal objetivo

A pesar de lo que algunos piensen, el ransomware nunca se fue del todo y así lo hemos podido comprobar cuando analizamos varias muestras de 2018 y de los primeros meses de 2019. Gracias a estos análisis, y a la información proporcionada por terceros como los informes anuales sobre delitos en Internet del FBI, podemos sacar conclusiones muy interesantes sobre la situación actual de esta amenaza.

Antes de nada, hemos de saber que hay muchos casos de los que no se tienen constancia debido a que las empresas no los denuncian o no informan de ellos. Por este motivo la información de la que se dispone se ha de coger con pinzas, ya que no representa la totalidad de los incidentes actuales.

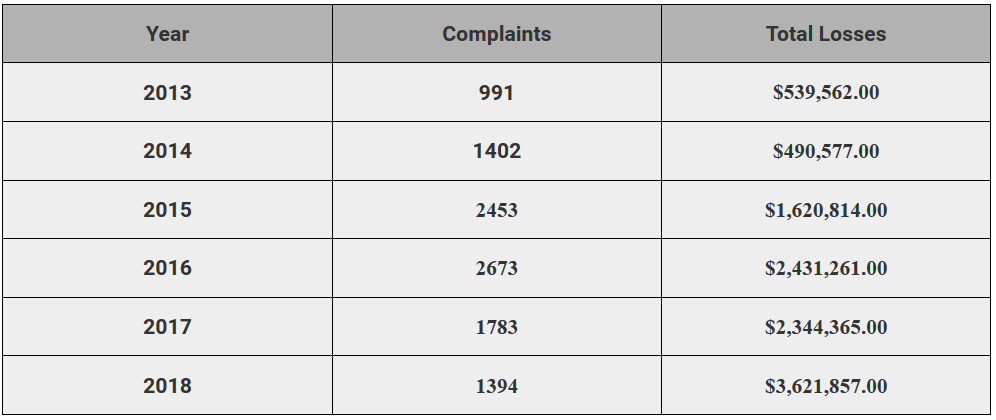

En tablas como la anterior se puede observar cómo, si bien el numero de denuncias ha disminuido respecto a años anteriores, su coste ha aumentado considerablemente. Los motivos para explicar esta situación son evidentes y es que, si bien en cifras globales el ransomware ha disminuido, aquellos casos en los que las empresas son las afectadas no han dejado de crecer en los últimos meses.

Si recordamos los incidentes de ransomware de hace unos años veremos como entre los afectados encontrábamos tanto usuarios domésticos como empresas. No obstante, los delincuentes se dieron cuenta de que la probabilidad de que se pagase un rescate aumentaba considerablemente en el caso de que los sistemas atacados pertenecieran a una compañía. Ese es el motivo por el cual las empresas son actualmente, el principal blanco de los ciberdelincuentes que utilizan esta amenaza para lucrarse.

Tendencias actuales

Así las cosas, conviene repasar cuales son los vectores de ataque y tendencias del ransomware actual para proteger uno de los activos más importantes de las empresas: su información y la de sus clientes. Los delincuentes saben lo cruciales que son estos datos para el desarrollo y continuidad del negocio, además de que la aplicación de reglamentos como el RGPD puede conllevar cuantiosas multas si los datos de los usuarios se ven comprometidos.

Es por ello que algunas características de esta amenaza también han evolucionado con el paso del tiempo. Si hace años era frecuente ver como se exigía pagar una cantidad fija para recuperar los archivos cifrados, ahora esta cantidad es, de media, bastante más elevada. Incluso los delincuentes piden una cantidad mayor o menor dependiendo de los recursos de los que disponga la empresa o la criticidad de los datos afectados.

Hemos de tener en cuenta de que, para intentar ayudar a los afectados por estos ataques se creó la iniciativa NoMoreRansom, desde donde se pueden descargar herramientas para el descifrado de los archivos afectados por diversas variantes. Sin embargo, los delincuentes de aquellas familias de ransomware más avanzadas crean continuamente nuevas variantes que impiden su descifrado de forma sencilla, dificultan así la recuperación de los datos y causan mayores problemas a las empresas afectadas, entre los que encontramos el tiempo que pasan sin poder realizar su actividad habitual.

El problema con RDP

Durante un tiempo era frecuente ver como los ataques de ransomware se automatizaban mediante los kits de exploits colocados en numerosas webs o campañas de correo electrónico con adjuntos y enlaces maliciosos. Si bien es un vector de ataque que se sigue utilizando, cada vez son más los delincuentes que realizan de forma “manual” el proceso de acceder a un sistema vulnerable, infectarlo con un ransomware y, en algunos casos, robar información confidencial que pueda venderse o utilizarse para extorsionar a la empresa. Estos ataques son posibles debido a la pobre protección de la que disponen millones de sistemas con el Protocolo de Escritorio Remoto (RDP por sus siglas en inglés) activado. Muchos de estos sistemas solo impiden el acceso remoto mediante una contraseña débil que es adivinada de forma sencilla por los atacantes al usar la fuerza bruta.

Este tipo de ataques puede suponer un mayor esfuerzo para los delincuentes si los comparamos con el envío de emails maliciosos pero, a su vez, los beneficios también son mayores ya que les permite evadir algunas soluciones de seguridad y métodos de detección, y les posibilita afectar a múltiples sistemas dentro de una misma empresa. Si a esto unimos que los servidores vulnerables son fáciles de encontrar, que muchos de ellos tienen su configuración por defecto y que existen un buen número de herramientas para escalar privilegios y obtener permisos de administrador, entenderemos porque a los delincuentes les gusta tanto esta técnica.

En menor medida, pero igual o más peligrosos incluso que los ataques que usan RDP, vemos aquellos casos en los que los delincuentes utilizan a proveedores de confianza o de descarga automática del código malicioso cuando se visitan webs legítimas que han sido comprometidas. Casi todo el mundo recuerda el incidente provocada por el falso ransomware Not-Petya y como se utilizó un software de contabilidad con buena reputación para descargar la actualización maliciosa que inició el ciberataque. Desde entonces se han observado ataques similares y es bastante probable que sigan en aumento en los próximos meses.

Empresas de sectores específicos en el punto de mira

Una de las evoluciones que han sufrido los ataques por ransomware en los últimos meses tiene que ver con las víctimas que están seleccionando los delincuentes. No solo se están centrando en empresas sino que además están apuntando a objetivos muy concretos del sector secundario que ya han protagonizado alguna noticia al respecto por tratarse de sectores estratégicos y por los daños producidos.

Además, otros sectores importantes, entre los que encontramos el sanitario, el educativo, finanzas, transporte o incluso el gubernamental, también han sido víctimas de estos ataques, lo que produjo no pocas disrupciones en sus servicios e incluso obligo a funcionarios y empleados a volver a utilizar métodos analógicos para poder seguir trabajando.

Además, la mayoría de delincuentes detrás de los casos de ransomware en empresas actuales intentan cumplir su palabra de descifrar los archivos afectados tras el pago del rescate. A pesar de ello, la recomendación de las autoridades y de las empresas de seguridad es que se evite pagar este rescate por varios motivos. El primero y principal es para evitar que siga siendo rentable cometer este tipo de delitos ya que los delincuentes se mueven principalmente por el beneficio económico.

El otro motivo principal es evitar que las empresas que se hayan visto afectadas una vez vuelvan a caer en las garras de esta amenaza. Si se ha pagado una vez es muy probable que se vuelva a hacer, ya que muchas empresas no adoptan las medidas de seguridad necesarias aun después de haber sufrido un ciberataque de estas características. De hecho, no es infrecuente que la propia herramienta de descifrado proporcionada por los delincuentes tras el pago de un rescate contenga un código malicioso que pueda volver a cifrar los archivos una vez ha pasado un tiempo prudencial.

Soluciones y consejos

A pesar de esta evolución que ha sufrido el ransomware, las medidas que se pueden adoptar para evitar sufrir uno de estos ataques son bastante sencillas de cumplir para cualquier empresa. Para empezar, debemos contar con copias de seguridad de la información que sea considerada como crítica para la continuidad del negocio. Además, no solo debemos realizar estas copias sino que también tenemos que asegurarnos de que se están realizando correctamente y que se encuentran aisladas para, en el caso de que se produzca un incidente de estas características, poder recuperar estos datos lo antes posible.

En lo que respecta a los ataques por fuerza bruta mediante RDP, las empresas deberían de establecer políticas de acceso más estrictas. Así, todos los accesos se deberían de realizar a través de una VPN, estaría limitado a ciertos roles específicos y se accedería desde sistemas concretos que contaran con las debidas actualizaciones del sistema y aplicaciones que estén debidamente monitorizadas y segmentadas.

Respecto a la segmentación, es importante establecer diferentes niveles para que no se pueda acceder a aquellos sistemas con información crítica para el funcionamiento de la empresa desde cualquier dispositivo y así evitar una propagación de un ransomware por toda la red de la empresa. Así mismo, la inclusión de un doble factor de autenticación para poder acceder mediante RDP limita mucho los ataques de este tipo.

Sin embargo, no debemos olvidar de que la seguridad no consiste únicamente en establecer medidas de seguridad y reglas, sino de conseguir que estas se cumplan y monitorizar los posibles ataques que seguramente sufriremos tarde o temprano. Para ello se debe empezar por catalogar y auditar todos aquellos activos que dispongan de una conexión a Internet, ya que no sería la primera vez en la que un ciberataque se produce a través de un dispositivo del cual la organización no era consciente.

Además, para detectar y mitigar incidentes de este tipo a la mayor brevedad posible existen soluciones EDR que permiten saber cuando se produce un incidente en la red corporativa, detectar por donde están intentando acceder los atacantes y tomar las medidas adecuadas para mitigar el ataque.

Conclusión

Por mucho que algunos hayan dado por muerto el ransomware, los numerosos casos que se producen actualmente nos han demostrado que no solo esta amenaza sigue activa, sino que continúa evolucionando de forma constante para conseguir nuevas víctimas entre las empresas. Es por ese motivo que debemos permanecer alerta y tomar las medias de seguridad necesarias para evitar que esta amenaza provoque daños considerables en nuestra red corporativa y, de paso, protegernos frente a otras amenazas.