Uno de los ransomware que más ha destacado en los últimos meses entre los muchos que han ido apareciendo ha sido Locky. Este malware apareció por primera vez a mediados de febrero y destacó por las masivas campañas de envío de spam y por usar una técnica que el troyano bancario Dridex había popularizado.

Las primeras oleadas de Locky consistían en un email que adjuntaba un documento de MS Office (un documento de Word o una Excel) y que se enviaba por correo electrónico a los usuarios. Estos documentos contenían macros maliciosas que realizaban la conexión con los servidores controlados por los atacantes y descargaban el propio ransomware en el sistema del usuario, comenzando seguidamente el proceso de cifrado de archivos.

Oleada de Spam

Las oleadas de Locky lanzadas por los delincuentes se fueron produciendo periódicamente desde mediados de febrero hasta finales de mayo, fecha en la que tuvimos constancia de la última campaña. En esta última campaña ya vimos como el grupo responsable de Locky había cambiado el formato del fichero malicioso, pasando de un documento de Office a un fichero JavaScript comprimido, algo que, como veremos a continuación, se ha vuelto a utilizar.

Tras varias semanas tranquilas sin apenas tener noticias de Locky, durante la semana pasada observamos un envío masivo de correos electrónicos que adjuntaban de nuevo un JavaScript malicioso que, a su vez, descargaba Locky. Este envío masivo de spam parece relacionado con el regreso de la botnet Necurs, encargada también de propagar el troyano bancario Dridex.

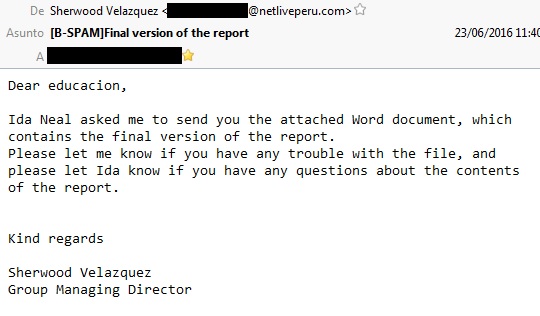

El formato de los correos incluía un remitente desconocido pero aparentemente real, un asunto que menciona un informe y un contenido del correo mencionando un documento adjunto para su revisión.

Ejemplo de correo utilizado en la reciente campaña de Locky

A pesar de hacer mención a un documento de Word, el adjunto contiene un fichero JavaScript dentro de un archivo .zip. Parece que los delincuentes han reutilizado plantillas usadas en campañas anteriores, aunque viendo que muchos usuarios descargan y ejecutan todos los ficheros recibidos por correo, independientemente de su extensión, tampoco es que esto o el hecho de que el mensaje esté en inglés eche para atrás a los usuarios a la hora de ejecutar el fichero malicioso.

Los pasos que sigue Locky una vez se ejecuta en el sistema son bastantes comunes a muchas otras familias de ransomware: primero elimina las Shadow Copies del sistema para evitar que el usuario pueda recuperar los datos cifrados; seguidamente, comprueba el número de unidades a las que se conecta el sistema y el total de ficheros que contienen para, a continuación, proceder a la rutina de cifrado con AES 256.

Esta variante de Locky cuenta con varias técnicas implementadas por los delincuentes para dificultar su análisis y puede que este sea el principal motivo por el cual este ransomware haya permanecido inactivo durante algunas semanas. Además, la conexión con las webs desde donde se descarga el ejecutable malicioso cifrado se hace tanto a dominios generados de forma aleatoria como a dominios legítimos comprometidos.

A pesar de esto, en la mayoría de casos, las soluciones de seguridad de ESET bloquean estas URL e impiden la descarga del ejecutable malicioso de Locky. Para mejorar las tasas de detección es importante contar con la versión más actualizada del antivirus y activar la herramienta ESET Live Grid si no lo hemos hecho ya durante la instalación del antivirus.

Impacto de Locky en España

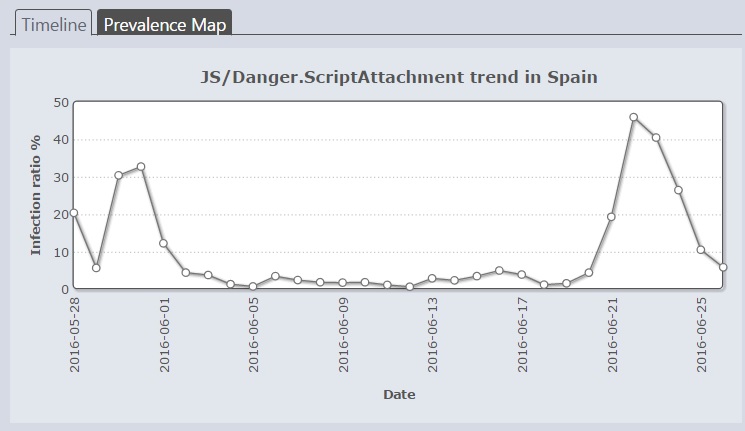

A pesar de que, como ya hemos indicado, el mensaje venga completamente en inglés, esto no es un impedimento para que los delincuentes que están detrás de estas campañas intenten obtener el mayor número de víctimas posible. Si nos fijamos en los datos proporcionados por el servicio Virus Radar de ESET, observaremos cómo el mes de junio ha estado tranquilo (en lo que ha infecciones de Locky se refiere), al menos hasta la semana pasada, en la que volvimos a ver cómo se activaba de nuevo esta campaña de propagación de ransomware.

Detecciones de ficheros adjuntos a emails JavaScript maliciosos durante el último mes

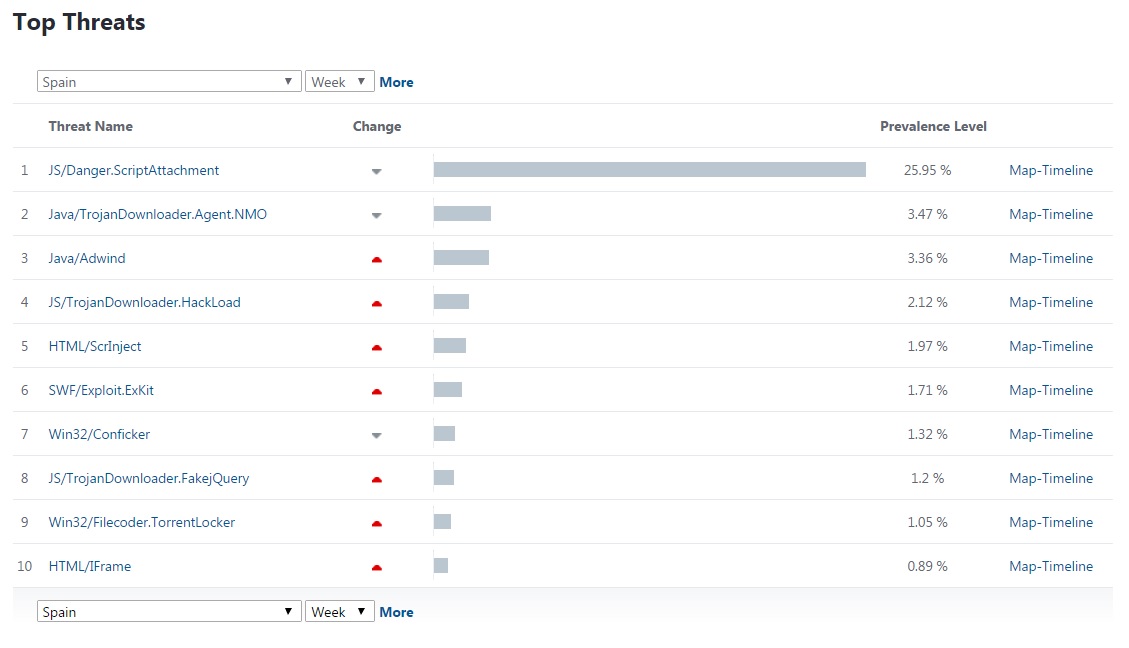

Si analizamos las 10 amenazas más detectadas por los usuarios de ESET en España durante la semana pasada vemos que los archivos JavaScript maliciosos están a la cabeza con mucha diferencia.

Amenazas más detectadas durante la última semana en España

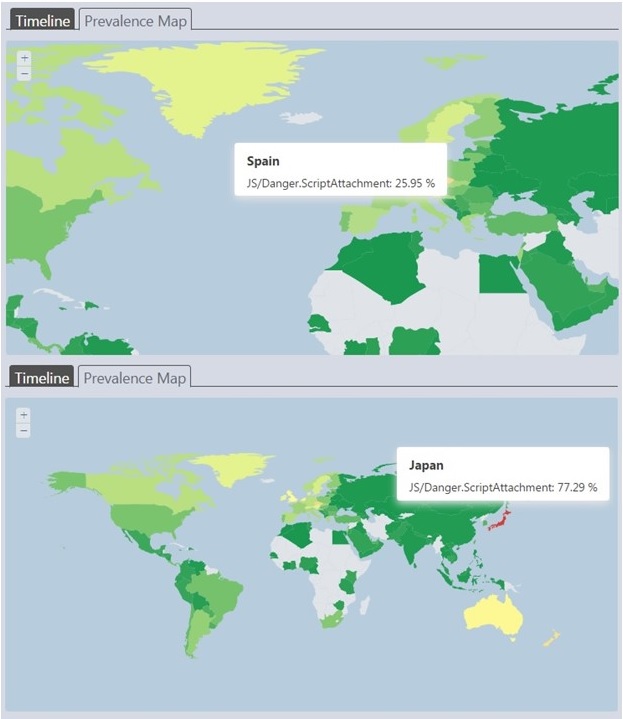

Esto sucede también en muchos otros países y especialmente en Europa, Australia y (destacando de nuevo con picos de detección que llegan al 90 %) Japón. Sin embargo, tal y como sucede en muchos casos de malware, una de las primeras cosas que hace Locky es comprobar el lenguaje del sistema y, si este es ruso, bielorruso o ucraniano, el ransomware no cifra ningún fichero y se elimina automáticamente. Esto explica la baja propagación de esta y muchas otras variantes de ransomware en países del este de Europa.

Medidas de protección

Como en anteriores casos de ransomware, la prevención resulta fundamental para evitar encontrarnos con la desagradable situación de ver la mayor parte de nuestros ficheros cifrados. A las soluciones de seguridad debidamente configuradas y actualizadas se les pueden añadir reglas que aumenten la probabilidad de detección. Si además nos encontramos en un entorno corporativo, haríamos bien en adoptar ciertas medidas preventivas que ayuden a mitigar este tipo de ataques.

Además, para luchar contra este tipo de malware que utiliza ficheros JavaScript para infectar el sistema sería recomendable desactivar la ejecución de estos archivos, ya sea desactivando Windows Script Host o asociando esos ficheros a otro programa como el bloc de notas. Para terminar, es buena idea instalar alguna aplicación como el Anti Ransom v3 que permita detectar cuándo se está realizando el cifrado del disco y detenerlo, para así tomar medidas y desinfectar el sistema.