Las campañas de propagación de diferentes variantes de ransomware vienen y van de forma periódica, y desde hace algunos meses prácticamente todas las semanas tenemos una o varias oleadas de propagación de este y otros tipos de malware perpetradas por los ciberdelincuentes.

Nueva campaña, mismos métodos

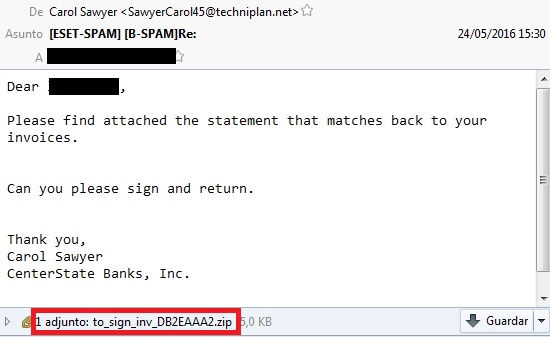

En esta ocasión, vamos a centrarnos en una campaña que sigue activa en el momento de escribir estas líneas y que vuelve a utilizar el email como vector de ataque. Junto a un supuesto correo con asuntos de lo más variado, y que van desde citaciones judiciales hasta problemas con nuestra tarjeta de crédito, recibimos un archivo comprimido que simula ser un documento de especial interés.

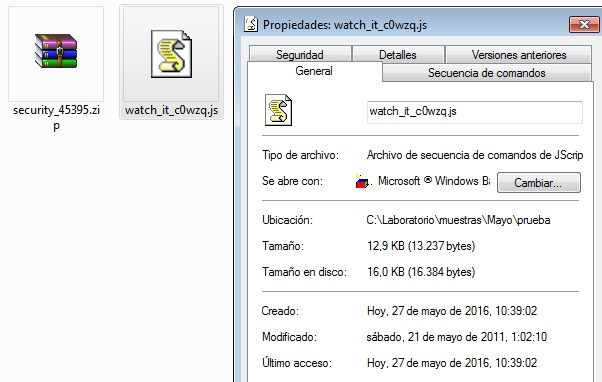

Tal y como ha sucedido en numerosas ocasiones anteriores, dentro de este archivo comprimido se encuentra el fichero con un código malicioso en su interior camuflado como un archivo JavaScript. Es precisamente este fichero el encargado de conectarse a un enlace que, en la mayoría de los casos, pertenecen a webs legítimas que han sido vulneradas por los delincuentes y ahora alojan el malware que se descarga e infecta el sistema, siendo esta vez el ransomware Locky el empleado.

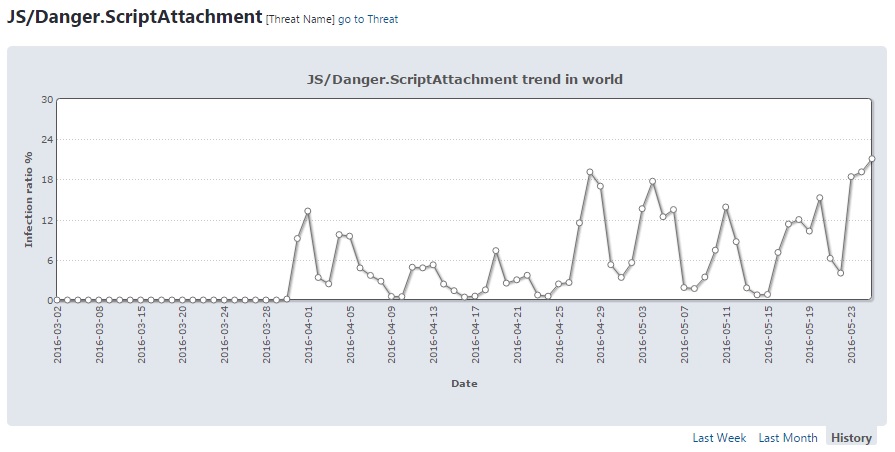

Como vemos, la fecha de creación de esta variante es del sábado pasado, algo que concuerda con los datos obtenidos a partir de la telemetría de ESET, y donde se observa un importante incremento en las tasas de detección de este archivo JavaScript malicioso a partir del lunes y que va incrementándose durante el resto de la semana. De hecho, los niveles de detección son los más altos desde que, a finales de marzo, se creó una categoría específica para detectar este tipo de ficheros maliciosos adjunto en mensajes de correo electrónico.

Impacto en España, Europa y el resto del mundo

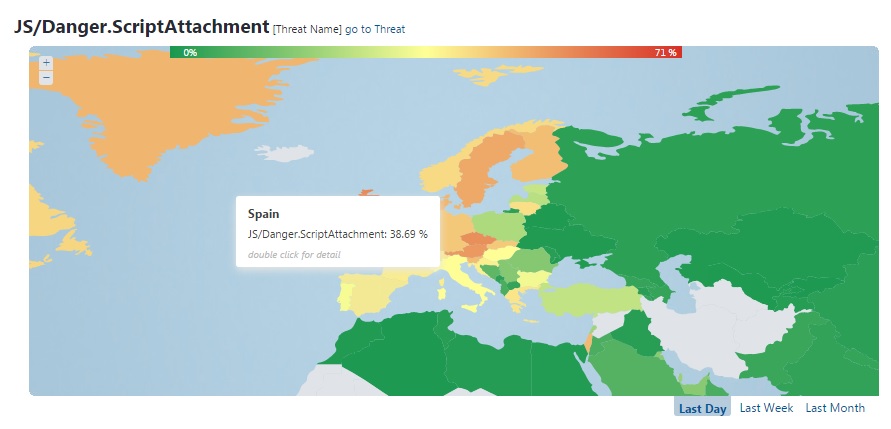

En el mapa de detecciones podemos observar cómo esta nueva variante de Locky ha afectado a los principales países desarrollados, centrándose en Europa pero también afectando a otras regiones como América del Norte, Australia, Nueva Zelanda, Brasil y, como viene siendo habitual, obteniendo en Japón la mayor tasa de detección de esta variante, con picos que han llegado a ser del 79 % del total de malware detectado en un mismo día.

En lo que respecta a España, la tasa de detección se ha movido alrededor del 40 % en los días de mayor actividad de esta campaña, un porcentaje que va disminuyendo conforme pasan las jornadas y nos acercamos al fin de semana.

Conclusiones

Es de esperar que, viendo los datos de los últimos meses, veamos campañas similares producirse en las semanas siguientes, aunque aún está por ver si serán de la misma intensidad o incluso superior. Lo que parece claro analizando todos estos datos es que, en mayor o menor medida, los delincuentes no cesan en su empeño de intentar conseguir nuevas víctimas, ya sea utilizando medios tradicionales como el email o mediante el uso de kits de exploits que infecten a los usuarios conforme estos visiten webs que hayan sido comprometidas.

Sea cual sea el vector de ataque usado por los delincuentes, debemos permanecer alerta y evitar descargar ficheros o pulsar en enlaces sospechosos, mantener nuestro sistema y aplicaciones actualizados para evitar que el malware explote vulnerabilidades y permanecer atentos ante aquellas noticias que informen de este tipo de campañas de propagación, para tomar las medidas preventivas adecuadas.