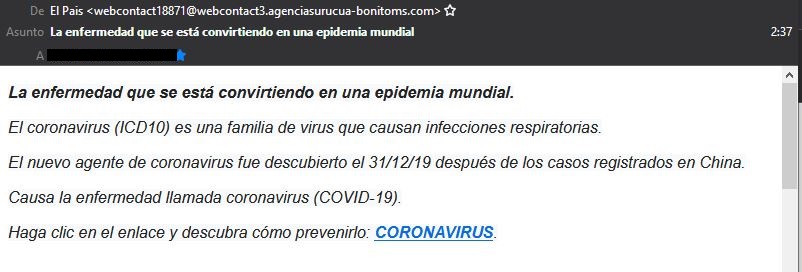

Como si se hubiesen puesto todos de acuerdo, los criminales parecen que han visto un filón en la crisis mundial del coronavirus y están adaptando sus amenazas para maximizar su propagación aprovechando esta temática. Uno de los casos más recientes que hemos analizado en nuestro laboratorio es el del troyano bancario Casbaneiro, que vuelve con una nueva campaña por correo electrónico.

Email como vector de ataque

Para quien no lo conozca, Casbaneiro es un troyano bancario usado principalmente por los delincuentes en Latinoamérica junto con otras familias de malware características de la zona. En las numerosas variantes de este troyano observadas hasta la fecha se ha observado como no solo se dedica a robar credenciales bancarias, sino que también puede ser configurado para robar credenciales de acceso a servicios online como Office365 o incluso carteras de criptomonedas. También es un troyano conocido por utilizar numerosos vectores de ataque como, por ejemplo, un supuesto actualizador de un software financiero o incluso un activador de Windows. En esta ocasión, no obstante, los delincuentes no han querido perder la oportunidad del revuelo causado por el coronavirus COVID-19 y han lanzado una nueva campaña con correos en español supuestamente informando con medidas de prevención.

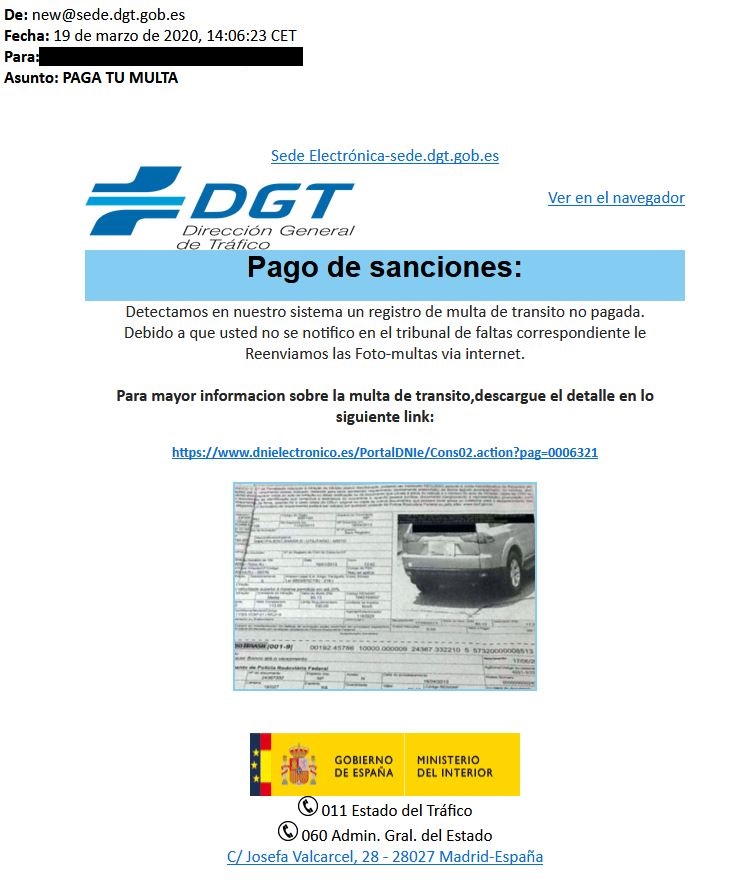

Otra variante de esta campaña suplanta la identidad de la Dirección General de Tráfico en España e intenta convencer a los usuarios que tienen una multa pendiente de pago para que estos descarguen y ejecuten este malware.

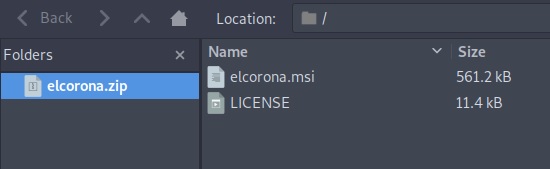

El enlace proporcionado en el email nos invita a descargar un archivo comprimido de nombre “elcorona.zip”. Si lo abrimos comprobaremos que contiene un instalador MSI, algo que Casbaneiro ha utilizado en anteriores campañas. También encontramos un fichero de licencia de Apache que probablemente se haya incluido para despistar y hacer más creíble que nos encontramos ante una aplicación legítima.

Analizando el instalador MSI

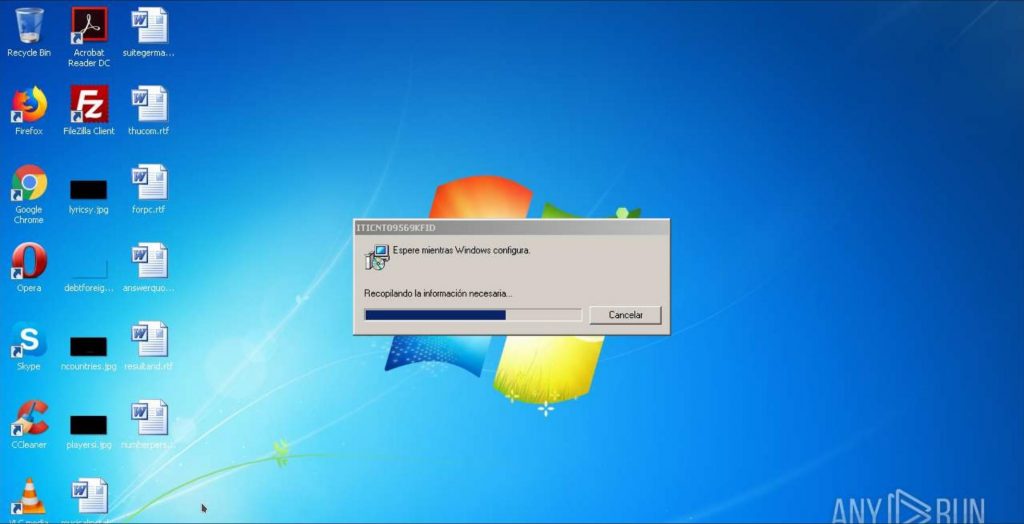

En el caso de que el usuario ejecute el archivo MSI, se procederá a instalar en el sistema como si de una aplicación legítima se tratase. Para analizar esta muestra, hemos utilizado el servicio Any.Run, muy recomendable para todos aquellos que quieran iniciarse en el campo del análisis de malware por su facilidad de uso y la cantidad de información que proporciona, especialmente en lo relativo al análisis dinámico.

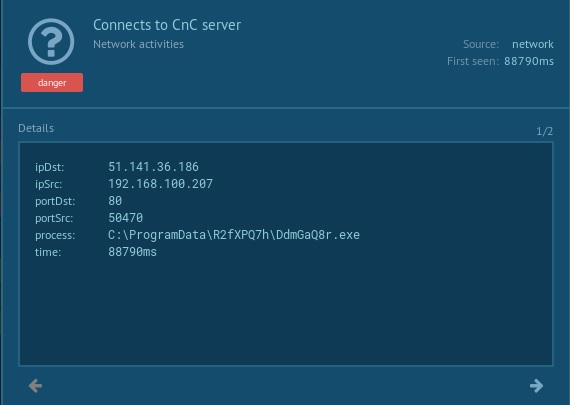

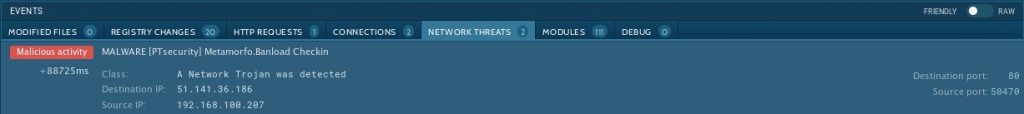

Durante la ejecución del instalador vemos como todo funciona de forma aparentemente correcta y normal, pero sin embargo, si vamos revisando las colecciones que realiza el sistema veremos como, en un momento determinado, se conecta a un servidor remoto de Mando y Control (C&C) y descarga el archivo DdmGaQ8r.exe.

Este es el archivo que contiene el ejecutable de Casbaneiro (también conocido como Metamorfo) y el que procederá a robar la información de nuestro sistema. Además, Casbaneiro, como otros muchos troyanos, tiene la capacidad de descargar y ejecutar otros archivos ejecutables.

Conclusión

Viendo el enorme interés que está suscitando la pandemia provocada por el coronavirus, no es de extrañar que usuarios de todo el mundo busquen información acerca de cómo prevenir contagiarse o de si ya se ha encontrado alguna cura. Los delincuentes lo saben y desde hace días están lanzando grandes campañas de propagación de amenazas para conseguir un elevado número de víctimas y aumentar así sus beneficios.

Para evitar caer en su trampa debemos desconfiar de este tipo de mensajes y otras publicaciones que no vengan de fuentes oficiales. Si además contamos con una solución de seguridad que pueda detectar y bloquear este tipo de amenazas, evitaremos que los delincuentes hagan negocio a nuestra costa.

Indicadores de compromiso

Hash de las muestras analizadas

7bdc97bacec8dff4d0ce6a73a52c555581e57b11e528a76df5c0f1220b6bbfe2

2810d2ebb1e5287662533b2056d717ab30a0111f1231d1e4c30da4594a67032e

Hash ejecutables Cabaneiro descargados

237d1bca6e056df5bb16a1216a434634109478f882d3b1d58344c801d184f95d

Nombres de archivo

C:\Users\admin\AppData\Local\Temp\elcorona.msi

C:\ProgramData\R2fXPQ7h\DdmGaQ8r.exe

C:\Programdata\R2fXPQ7h\JftC3HIB

C:\Programdata\R2fXPQ7h\68vBqI3j.dll

C:\Users\admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\JDQEoPN7.lnk

Servidores C&C

51.141.36.186

203.124.118.1