Compañías eléctricas y operadores de telefonía parecen ser las empresas preferidas para suplantar, elegidas por los delincuentes detrás de las numerosas campañas de propagación de troyanos bancarios provenientes de Latinoamérica. Así lo hemos comprobado tras varios meses donde hemos visto varios ejemplos que tratan, como el que revisamos a continuación, de obtener las credenciales de acceso a la banca online de sus víctimas.

Correo de MásMóvil

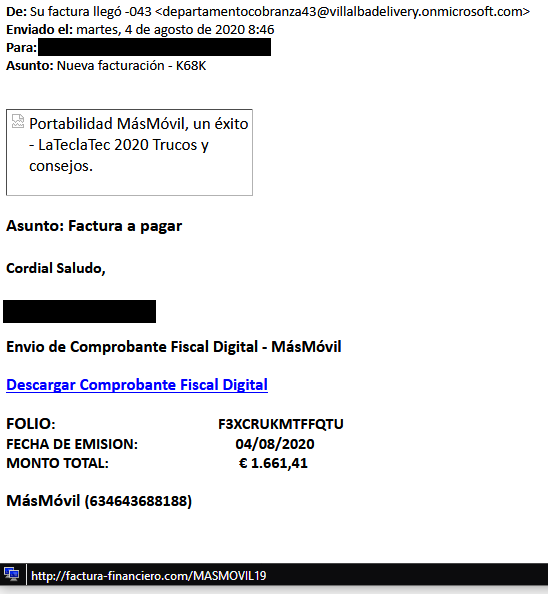

Si hace unos días vimos como los delincuentes utilizaban el nombre de la empresa eléctrica Endesa para propagar una supuesta factura que terminaba descargando el troyano bancario Grandoreiro, hoy nos encontramos con un correo muy similar en su estructura y composición pero que utiliza sin permiso la identidad de la empresa de telecomunicaciones MásMóvil.

Tal y como vimos en el caso anterior, el remitente parece tener poco que ver con la empresa a la que se está suplantando. Analizando este campo y las estrategias usadas recientemente por los delincuentes detrás de esta amenaza, parecería que estos correos se están enviando desde máquinas alquiladas en Amazon EC2 con licencias de prueba gratuita de Office365, lo que les ayuda a saltarse algunos filtros antispam.

En el escueto mensaje podemos ver que se nos reclama una importante cantidad de dinero en concepto de una supuesta factura a nombre de esta empresa de telefonía. Es probable que algunos usuarios, asustados al ver esta elevada cantidad de dinero, no piensen que puedan estar ente un engaño y pulsen sin más el enlace para descargar el “Comprobante Fiscal Digital”.

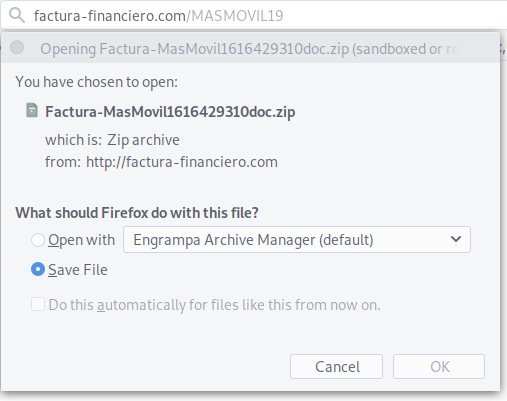

En ese caso, serán redirigidos a un enlace preparado por los delincuentes desde donde se descargarán un archivo comprimido de los varios que tienen preparados para esta campaña, y que llevan una nomenclatura compuesta por una referencia a la supuesta factura de MásMóvil, un código variable y la mención a la extensión .doc para tratar de engañar a los usuarios como si se tratase de un documento.

Tal y como sucedió con campañas anteriores, el domino fue registrado el día anterior al comienzo de la campaña de propagación de esta nueva variante de troyano bancario. Si bien los delincuentes no se han molestado en sacarle un certificado válido para mostrar que la conexión a la web es segura, en este tipo de campañas, donde la URL tan solo se usa para alojar las muestras, tampoco es tan importante, puesto que las víctimas solo buscan descargar un fichero, no ver el contenido de la web.

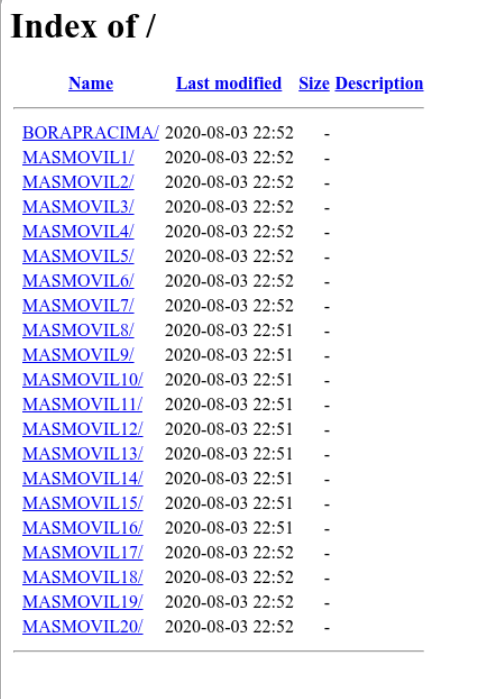

Como dato curioso, en esta ocasión los delincuentes no han protegido debidamente el acceso a esta web, dejando el directorio abierto y permitiéndonos navegar por todos los directorios creados para alojar las muestras con las que cuenta esta campaña. De esta forma, podemos comprobar que se están usando hasta 20 muestras del mismo malware para esta campaña, además de una redirección al Ministerio de Hacienda de Brasil que ya habíamos visto en casos anteriores.

Gracias a acceder a este directorio abierto podemos comprobar que las muestras usadas se subieron hace unas horas, durante la noche del lunes 3 de agosto, preparadas para ser usadas por la mañana del día de hoy, 4 de agosto.

Ejecución del malware

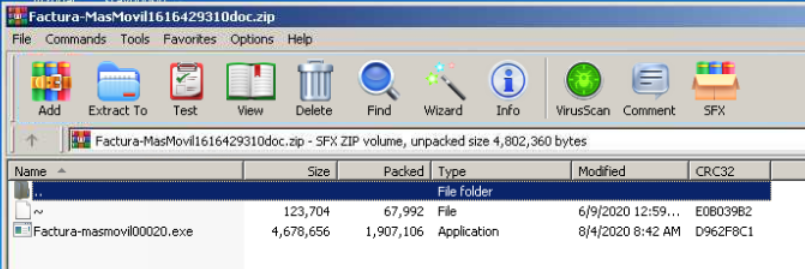

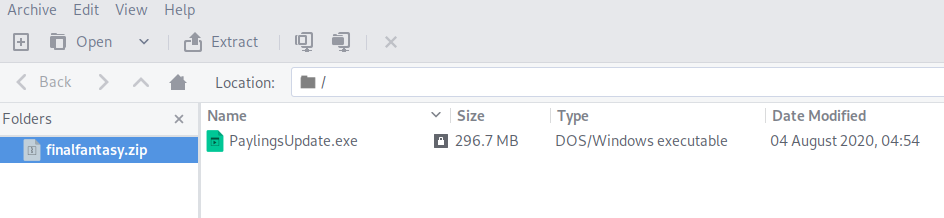

Tal y como hemos visto en casos anteriores, el fichero comprimido contiene a su vez otros dos archivos. Uno suele ser un fichero legítimo del sistema al que se le ha cambiado el nombre, mientras que el otro es el ejecutable malicioso que inicia la cadena de infección del troyano bancario. En la siguiente imagen podemos ver como el ejecutable malicioso contiene la mención a la supuesta factura para así llamar la atención y conseguir que los usuarios lo ejecuten.

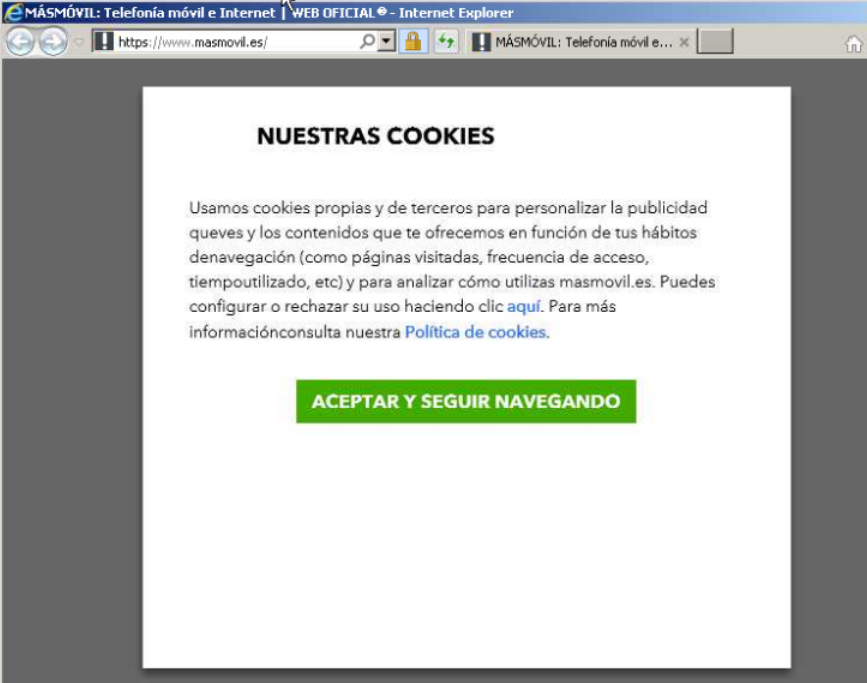

Al igual que en el caso analizado hace unos días, los delincuentes abren el sitio web oficial de la empresa suplantada para tratar de despistar a su víctima mientras el malware se ejecuta y realiza toda la cadena de infección. Esta técnica sustituye a otra anterior donde se nos mostraba una factura en PDF falsificada y que requería de la interacción del usuario para poder visualizarla y, de paso, iniciar todo el proceso de la infección.

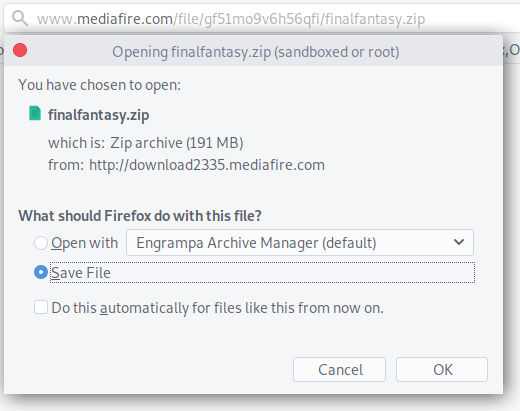

Mientras el usuario se encuentra en la web legítima de la empresa de telefonía suplantada, el malware se descomprime en una carpeta temporal del sistema y se ejecuta para iniciar la segunda fase del ataque, consistente en descargar y ejecutar sin que el usuario se entere del payload de Grandoreiro en sí. Como dato curioso, en los últimos casos analizados hemos visto como los delincuentes nombraban al fichero descargado de forma llamativa, y en esta ocasión han usado la conocida saga de juegos de rol japoneses Final Fantasy para nombrar al fichero malicioso descargado.

Otra de las características particulares del troyano Grandoreiro es el gran tamaño que tienen sus binarios, normalmente de varios cientos de megabytes. En esta ocasión nos encontramos ante un archivo que, una vez descomprimido, ocupa la nada despreciable cantidad de 296,7 Megabytes. Los delincuentes los desarrollan de este tamaño usando la técnica de relleno de binario mediante imágenes para dificultar su análisis, tal y como se explica en el informe desarrollado por los investigadores de ESET tras analizar las características de este troyano bancario.

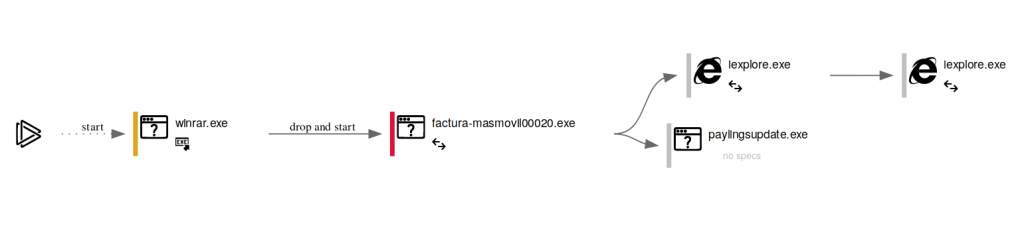

Todo este proceso lo podemos ver resumido en el siguiente gráfico, donde se observa como tras la ejecución del archivo ejecutable (detectado por las soluciones de ESET como una variante del troyano Win32/TrojanDownloader.Banload.YNB ) que hay dentro del fichero comprimido descargable se ejecuta el navegador de Internet por un lado, mostrando la web de la empresa suplantada, mientras que por otro se descarga y ejecuta el payload (detectado por ESET como una variante de Win32/Spy.Grandoreiro.AO).

La finalidad de estos troyanos, una vez descargados en el sistema, es la del robo de credenciales bancarias mediante ventanas emergentes falsas que suplantan a las de la entidad bancaria. De esta forma, los delincuentes pueden acceder a la cuenta de su víctima y realizar transferencias en su nombre, víctima que no será consciente de este robo hasta que vuelva a revisar el estado de su cuenta o su entidad bancaria le envíe una alerta.

Conclusión

La intensidad con la que Grandoreiro está afectando a usuarios en España durante las últimas semanas es elevada, con muestras y campañas nuevas cada pocos días. Esto se traduce en un elevado número de usuarios afectados, por lo que conviene estar alerta ante este tipo de amenazas, aprendiendo a reconocerlas fijándonos en los vectores de ataque y métodos de infección de este tipo de amenazas y protegiéndonos con soluciones capaces de detectar y eliminarlas.