Parece que los delincuentes detrás del troyano bancario Grandoreiro han encontrado un nuevo filón que explotar entre los usuarios de banca online españoles y de otros países europeos. Esta amenaza, que hasta hace unas semanas se centraba en países como Brasil y México, inició una campaña de expansión por otros países, con España como uno de sus principales objetivos y usando técnicas como la de una supuesta factura de la luz para conseguir nuevas víctimas.

Turno de Iberdrola

Cuando empezamos a analizar este tipo de correos maliciosos nos sorprendió que los delincuentes hubieran elegido una empresa eléctrica no especialmente conocida como es Lucera para usarla como gancho. Posiblemente estuvieran probando su estrategia intentando levantar las mínimas sospechas para pasar a una segunda fase con otra empresa más conocida.

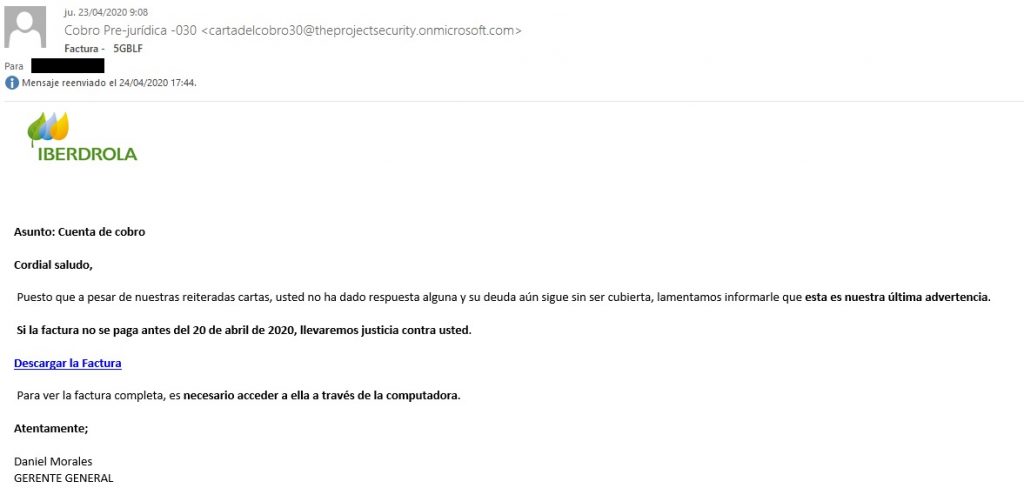

Desde hace unos días hemos visto el mismo tipo de correos que en campañas anteriores pero usando esta vez la imagen de Iberdrola, empresa con muchos más clientes en España que Lucera. Este cambio podría provocar que más usuarios mordiesen el anzuelo usando la misma táctica de alertar de una supuesta deuda pendiente de pago.

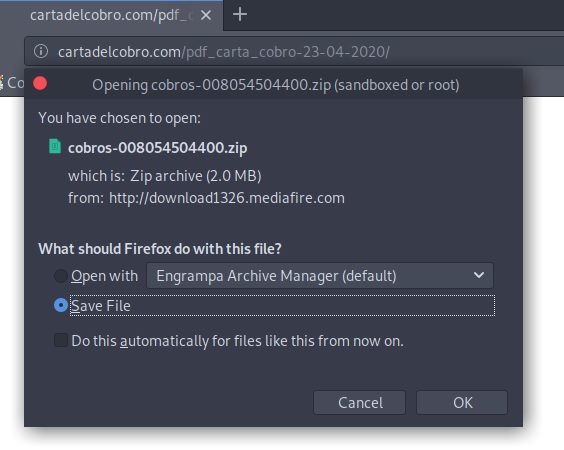

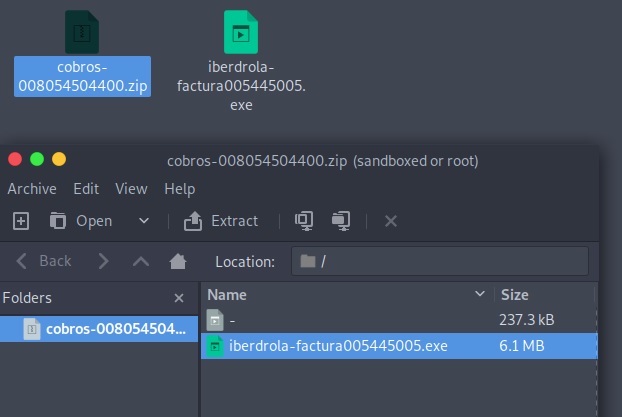

Como vemos, el formato no ha variado con respecto a campañas anteriores, así como tampoco lo han hecho los siguientes pasos. Si el usuario que recibe este email pulsa sobre el enlace será redirigido a un dominio creado recientemente por los delincuentes y que, nada más se accede a él, solicita la apertura o descarga de un sospechoso archivo comprimido de nombre “cobros-008054504400.zip”.

En el interior de este archivo comprimido se oculta, como viene siendo habitual, un archivo ejecutable que iniciará la cadena de infección en caso de que el usuario lo abra pensando que se trata de la supuesta factura impagada. En esta primera fase, el malware se limitará a contactar con los dominios que están controlados por los delincuentes para descargarse el payload malicioso, no sin antes realizar un chequeo previo.

Abriendo la factura

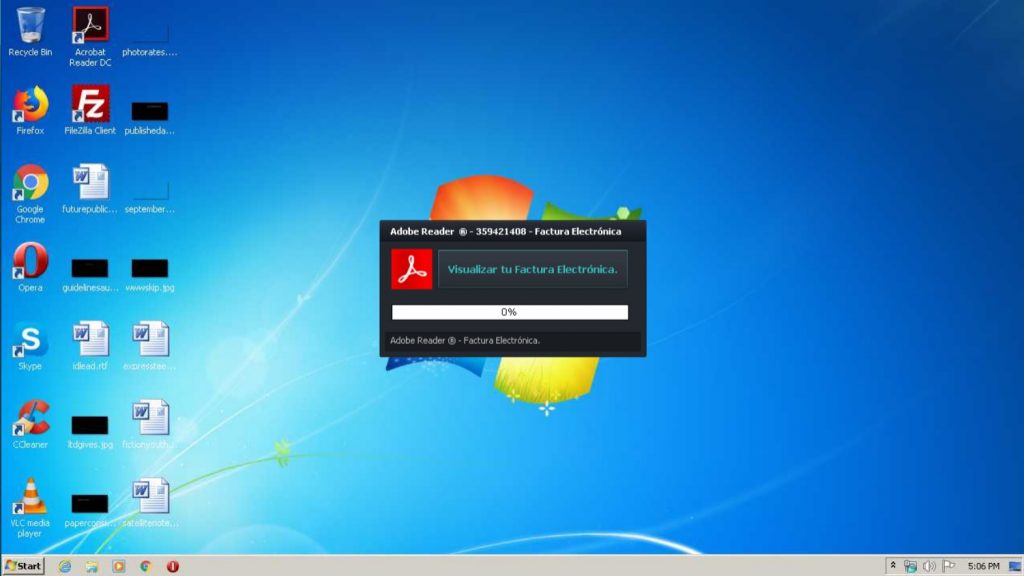

Uno de los detalles que nos llamó la atención cuando empezamos a analizar las muestras del troyano bancario Grandoreiro destinadas a España, fue el curioso método de ejecución que tenía. Al ejecutar el fichero ejecutable dentro del archivo comprimido descargado, se lanzaba una supuesta aplicación para visualizar una factura. Si el usuario no pulsaba sobre la opción ofrecida, el malware no proseguía con la cadena de infección

Este detalle puede parecer irrelevante, pero es algo que los delincuentes podrían haber implementado para dificultar el análisis automatizado de sus muestras. De esta forma, se podría detectar el malware de primera fase, que es el encargado de descargar el troyano bancario Grandoreiro, pero si no se pulsa sobre el botón para mostrar la factura, esta descarga y posterior ejecución no se realizan.

En el caso de que se pulse sobre la opción para visualizar la factura, se mostrará una imagen similar a la que ya vimos en campañas anteriores, pero sustituyendo el logo de Lucera por el de Iberdrola.

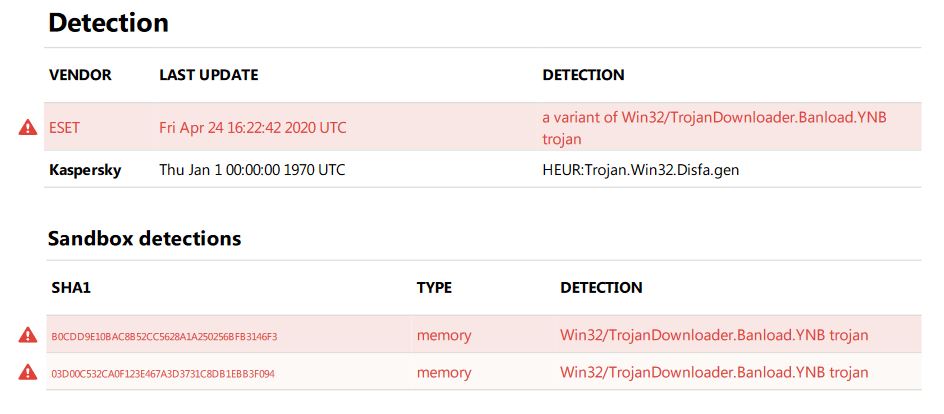

Detección y análisis de la campaña

Parece claro que los delincuentes siguen apostando por España como uno de sus objetivos favoritos, aunque ya hemos detectado la inclusión de bancos de otras nacionalidades europeas como Italia, Francia o Alemania en campañas del troyano bancario Grandoreiro. A pesar de que es detectado por bastantes soluciones de seguridad, la gran cantidad de muestras generadas hace que el número de víctimas siga aumentando si los usuarios no se andan con cuidado.

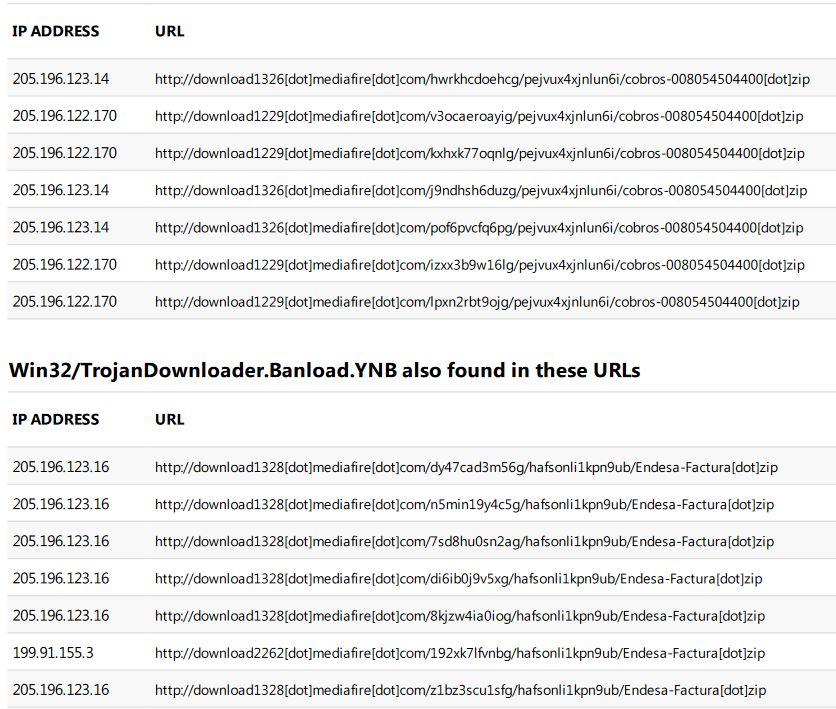

Como ejemplo de la cantidad de muestras que se generan y son utilizadas por los delincuentes, vemos a continuación algunos de los enlaces usados para descargar variantes de este troyano bancario. El uso de sistemas de alojamiento de ficheros como Mediafire se ha vuelto a ver incrementado debido a campañas como esta y, de hecho, podemos ver como hay otras muestras preparadas para descargar amenazas usando el nombre de otra compañía eléctrica como es Endesa.

Conclusión

Por el seguimiento que llevamos haciendo a Grandoreiro desde que empezó su expansión a territorio español hace semanas, todo apunta a que los delincuentes van a seguir intentando obtener nuevas víctimas realizando el mínimo esfuerzo posible, al menos en el futuro más inmediato. La expansión a nuevos países parece ser un hecho, y esto puede provocar un aumento en el número de usuarios afectados por esta amenaza, por lo que debemos estar preparados para detectarla y evitar caer en su trampa.