Llevamos meses observando cómo los troyanos bancarios se han convertido en una de las amenazas más prevalente entre usuarios españoles. Y dentro de la gran variedad de amenazas de este tipo existentes, hay unas que provienen de la región de Latinoamérica (más concretamente, de Brasil) que han aumentado su actividad en nuestro país de forma considerable. Entre estas familias de troyanos bancarios brasileños se encuentra Grandoreiro, amenaza que se propaga con campañas como la que vamos a analizar a continuación.

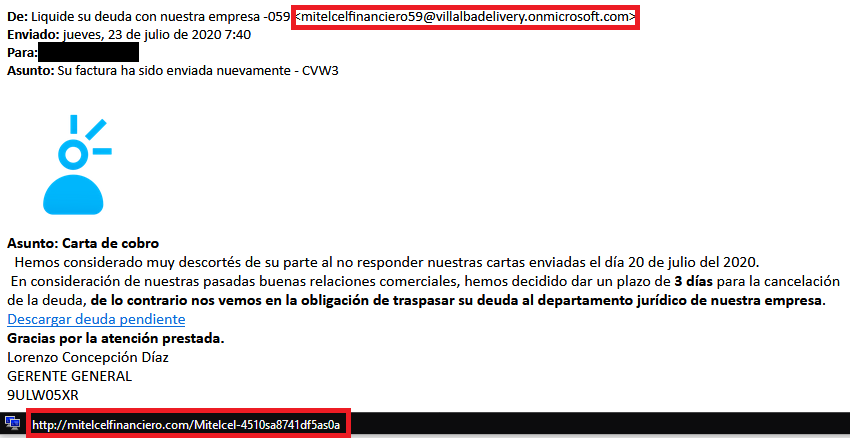

Correo de TelCel

Una de las características de este troyano es la utilización de correos con supuestas facturas pendientes de pago para engañar a sus víctimas. Los delincuentes suplantan a empresas de varios sectores (eléctricas, aseguradoras, telecomunicaciones) y hacen creer al usuario que recibe este tipo de correos que tiene un pago pendiente con dicha empresa. En esta ocasión, los delincuentes han suplantado a la empresa mexicana de telecomunicaciones TelCel para intentar engañar a los usuarios.

Como aspectos interesantes podemos observar que se está usando como remitente una dirección de correo electrónico que simula tener alguna relación con esta empresa, pero en realidad el dominio utilizado no tiene nada que ver con esta compañía de telecomunicaciones mexicana.

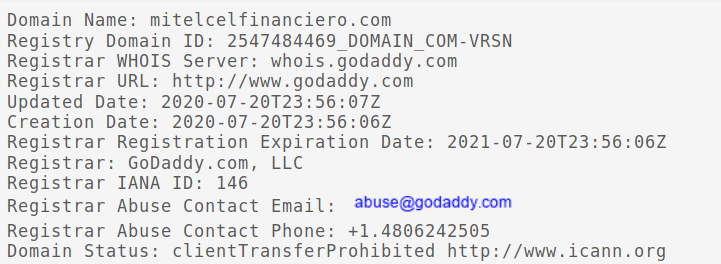

También podemos observar que, tal y como viene siendo habitual en este tipo de campañas, los delincuentes han registrado un dominio para redirigir desde ahí a la descarga del malware. Este dominio también simula pertenecer a la empresa suplantada, pero si lo revisamos podemos comprobar como fue registrado hace apenas tres días, concretamente el pasado 20 de julio.

Con la creación de este tipo de dominios los delincuentes se ganan la confianza de aquellos usuarios que revisan a dónde redirige el enlace antes de pulsarlo, puesto que al ver que coincide con el nombre de la empresa suplantada, bajan la guardia y proceden a la descarga del archivo malicioso.

Descarga y ejecución del malware

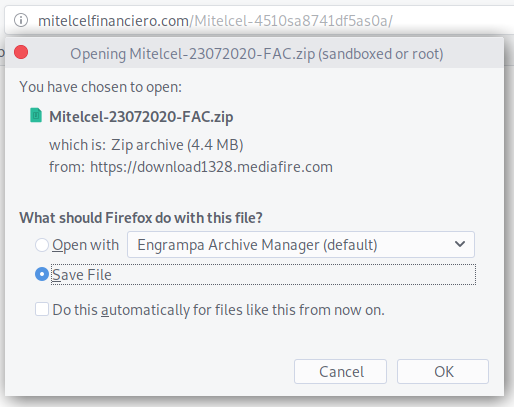

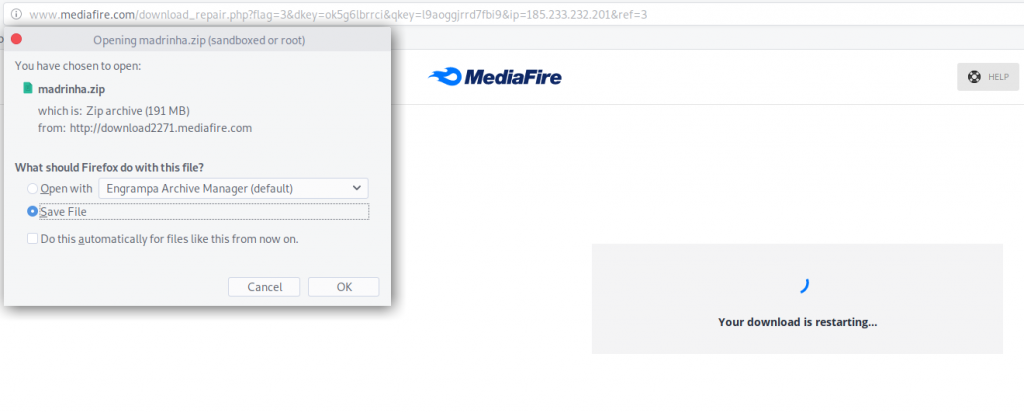

Cuando el usuario que recibe el email muerde el anzuelo y pulsa sobre el enlace proporcionado en el correo vemos como se conecta primero a la web registrada por los atacantes para, seguidamente, redirigir a un enlace perteneciente al servicio gratuito de alojamiento de ficheros MediaFire. Esta táctica se ha venido repitiendo en las últimas campañas de este y otros troyanos bancarios, y demuestra que aún queda mucho por hacer por parte de estos servicios a la hora de impedir que sean utilizados para alojar malware.

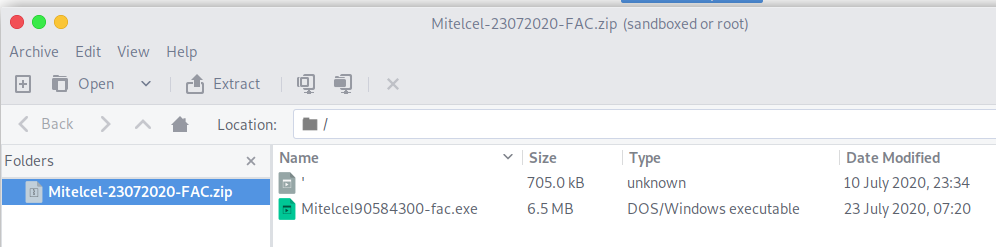

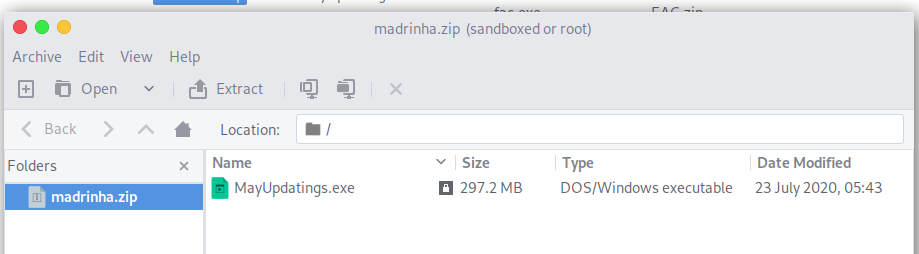

Dentro del archivo comprimido encontramos dos ficheros. Uno de ellos es legítimo, aunque los delincuentes le han cambiado el nombre a una simple comilla, y se trata del archivo chrome_proxy.exe. El otro, no obstante, pertenece a la primera fase de este ataque y es el encargado de descargar y ejecutar el troyano bancario en sí.

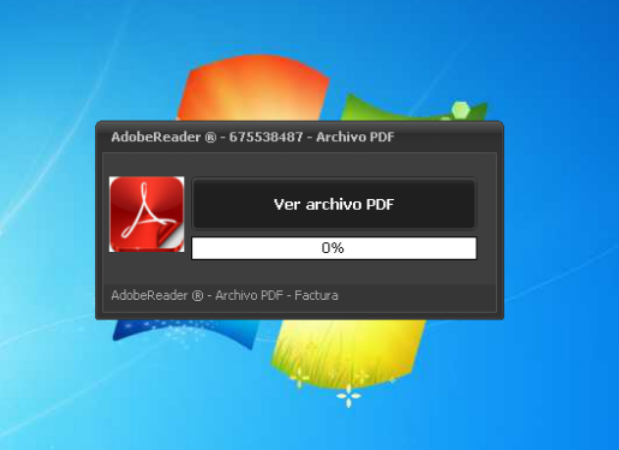

Para disimular mientras se descarga el payload, vemos cómo se muestra en pantalla la ventana habitual en las diversas muestras de Grandoreiro analizadas durante los últimos meses y que invita al usuario a pulsar sobre un botón para poder ver la supuesta factura en formato PDF.

Este paso, pensado probablemente para requerir interacción del usuario e impedir así los análisis de malware automatizados, inicia la segunda fase del ataque, que consiste en volver a contactar con el servicio MediaFire para descargarse un archivo que contiene el propio troyano bancario en sí, contenido en un archivo ZIP.

Una de las peculiaridades que caracterizan a Grandoreiro es el gran tamaño de sus binarios, llegando a ocupar cientos de megas. Tal y como se explica en el análisis de esta amenaza realizada por los investigadores de ESET hace unos meses, esta característica tan peculiar está pensada para dificultar su análisis y detección. En la imagen a continuación podemos observar como este binario ocupa la nada despreciable cantidad de 297.2 MB.

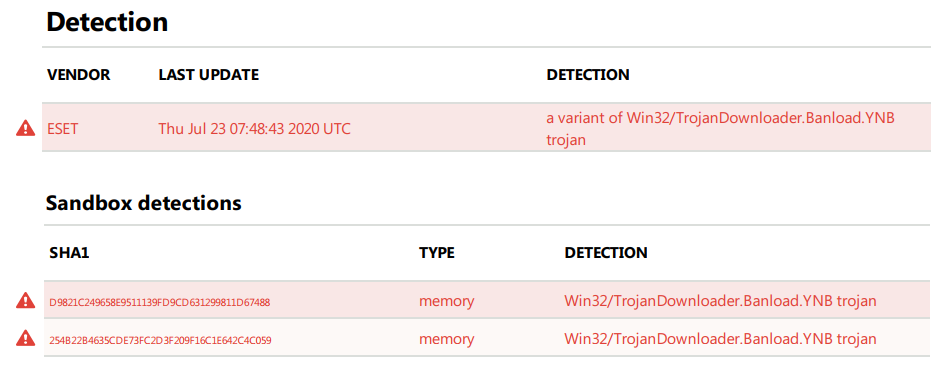

Además, este archivo comprimido suele estar protegido con una contraseña que el malware de primera fase introduce tras proceder a la descarga del binario, permitiendo así su descompresión y ejecución. La detección del fichero descargado originalmente tras pulsar sobre el enlace proporcionado en el email evita que se descargue y ejecute Grandoreiro en el sistema, por lo que es recomendable contar con una solución antivirus actualizada.

Las soluciones de ESET detectan el fichero ejecutable que simula ser una factura como una variante de Win32/TrojanDownloader.Banload.YNB.

Conclusión

Estamos ante una nueva campaña del troyano bancario Grandoreiro sin apenas cambios con respecto a campañas observadas hace poco. Sin embargo, la insistencia de este y otros troyanos similares en varios países de Latinoamérica y en España demuestra que las sucesivas campañas de propagación lanzadas en los últimos meses han obtenido el suficiente éxito como para seguir intentando conseguir nuevas víctimas, por lo que hemos de permanecer alerta y protegernos con soluciones de seguridad efectivas.