En el mundo del malware, hay modas (y variantes) que vuelven cada cierto tiempo. Es el caso que vamos a analizar hoy y que corresponde a la familia de malware Bayrob, la cual ha estado afectando a varios países de habla hispana, y para la que España ha sido un objetivo principal durante los últimos meses en diferentes campañas de propagación.

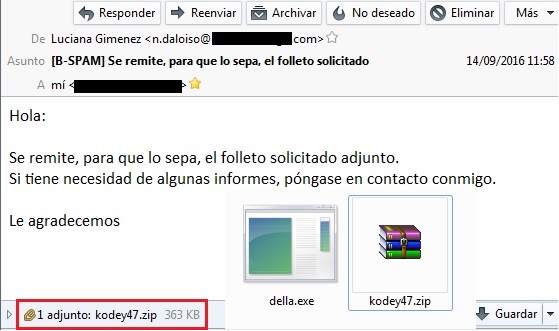

Emails y adjuntos en formato zip

A pesar de lo que muchos piensan, no todos los creadores de malware innovan con cada nueva muestra generada. Muchos creadores de malware son bastante vagos y reutilizan viejas técnicas e incluso ficheros malicioso con varios meses de antigüedad, algo que limita bastante las posibilidades de conseguir infectar a un sistema.

Así pues, de la misma manera que vimos a finales del año pasado y principios de este, nos encontramos ante una nueva oleada de correos que intentan engañar a los usuarios para que abran el fichero comprimido adjunto. A pesar de mencionarse en ese correo un folleto, lo único que nos encontramos en el archivo comprimido es un ejecutable malicioso bastante detectado por los antivirus a día de hoy.

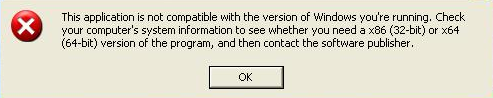

Si un usuario ejecuta este fichero malicioso, se le mostrará al usuario un mensaje de alerta falso indicando que esta aplicación no es compatible con la versión de Windows que se está utilizando. Este mensaje no busca otra cosa que distraer la atención del usuario y hacerlo pensar que el fichero que acaba de ejecutar estaba corrupto, cuando en realidad está ejecutándose en segundo plano y realizando actividades maliciosas.

La principal finalidad de este malware es abrir una puerta trasera o backdoor en el sistema de la víctima para que el atacante pueda conectarse a él cuando desee y controlarlo o robar información confidencial. Entre la información que este troyano está programado para robar encontramos:

- Versión del sistema operativo

- Nombre del equipo

- Dirección IP del equipo

- Información sobre el sistema operativo y la configuración del sistema

- Dirección MAC

- Lista de servicios activos

Aparentemente, esta información puede no parecer muy crítica pero les sirve a los delincuentes para preparar la segunda fase de su ataque, una fase que incluye la descarga de nuevos ficheros maliciosos y la persistencia del malware en el sistema.

Diseccionando Bayrob

Una vez se ha logrado infectar el sistema de la víctima y obtenida la información del equipo, los delincuentes puede elegir entre un amplio abanico de opciones para conseguir un beneficio de las máquinas infectadas. Este beneficio suele obtenerse a partir del robo de información bancaria como tarjetas de crédito o credenciales de acceso a banca online, aunque tampoco debemos descartar otro tipo de credenciales de servicios online como servicios de email, de almacenamiento de ficheros en la nube o incluso de plataformas de distribución y compra de videojuegos.

En la segunda fase del ataque, el troyano Bayrob es capaz de comunicarse con un equipo remoto controlado por los atacantes usando el protocolo HTTP y realizar las siguientes operaciones:

- Descargar archivos maliciosos desde un equipo remoto

- Lanzar archivos ejecutables

- Enviar la lista de procesos activos a un equipo remoto

- Enviar la información recopilada

- Actualizarse a una nueva versión

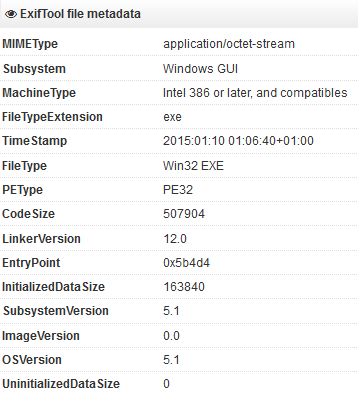

El análisis de esta muestra también revela información interesante, como que el fichero comprimido adjunto al correo fue generado el año pasado, algo curioso, puesto que eso facilita su detección por las soluciones antimalware. También puede ser que el creador del malware tuviera la fecha y la zona horaria mal a propósito, precisamente para despistar a los investigadores encargados de hacer el análisis de esta muestra.

Una vez ejecutado, el malware realiza una conexión con una dirección remota como, por ejemplo, 94.201.114.138, ubicada aparentemente en Emiratos Árabes, aunque también hemos encontrado muestras que apuntaban a IPs ubicadas supuestamente en Rumanía. De nuevo, esta disparidad en las ubicaciones de las máquinas a las que se conecta el malware puede ser debido a una ocultación voluntaria mediante servicios proxy por parte de los atacantes para despistar la investigación de su malware.

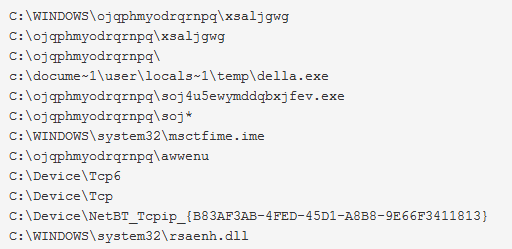

Si está conexión remota se realiza con éxito, el malware descargará dos nuevos ficheros y los ubicará en carpetas temporales o generadas con nombres aleatorios, tal y como podemos observar a continuación. Además, este troyano se registra como un servicio del sistema y también puede modificar el registro para asegurarse la ejecución en cada reinicio del sistema.

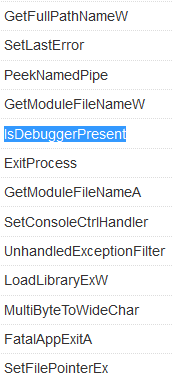

Entre las funcionalidades de esta muestra de Bayrob encontramos APIs como “IsDebuggerPresent”, para detectar herramientas de análisis de malware y así dificultar el trabajo de los analistas.

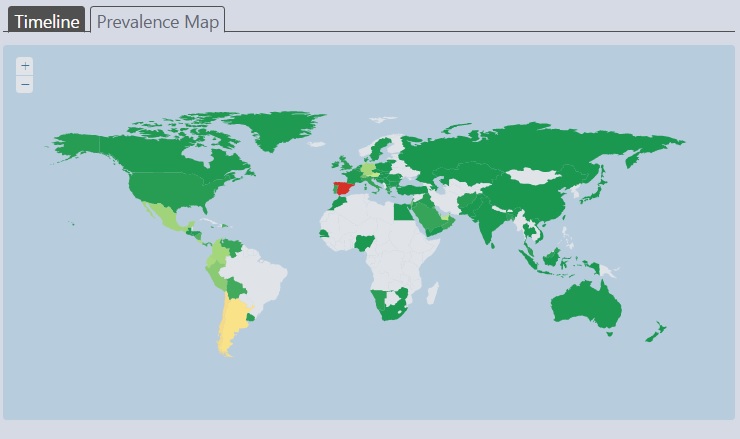

Como hemos indicado al inicio de este artículo, España y otros países de habla hispana como Argentina, Chile, Perú o México son los objetivos principales de esta campaña de propagación de Bayrob. El hecho de que el mensaje de correo viniese en español ya nos puede dar una pista del objetivo de los atacantes pero además las tasas de detección hablan por sí mismas, tal y como podemos observar en el siguiente mapa.

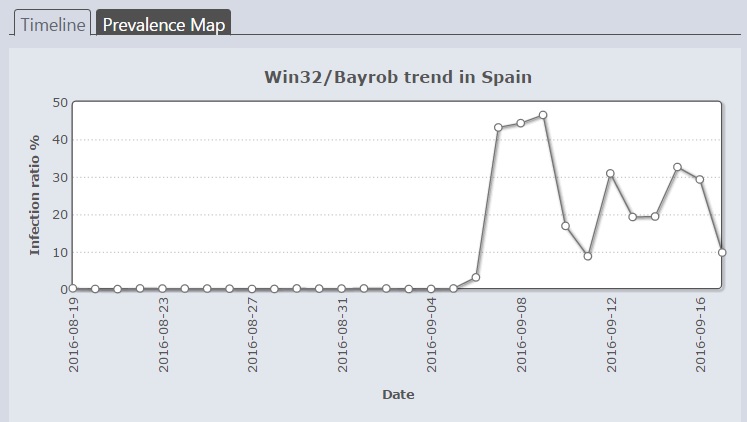

En España podemos observar cómo esta nueva campaña se empezó a propagar alrededor del pasado 6 de septiembre y así ha continuado desde entonces, llegando a obtener tasas de detección cercanas al 50 % del total de amenazas detectadas según el sistema Virus Radar de ESET.

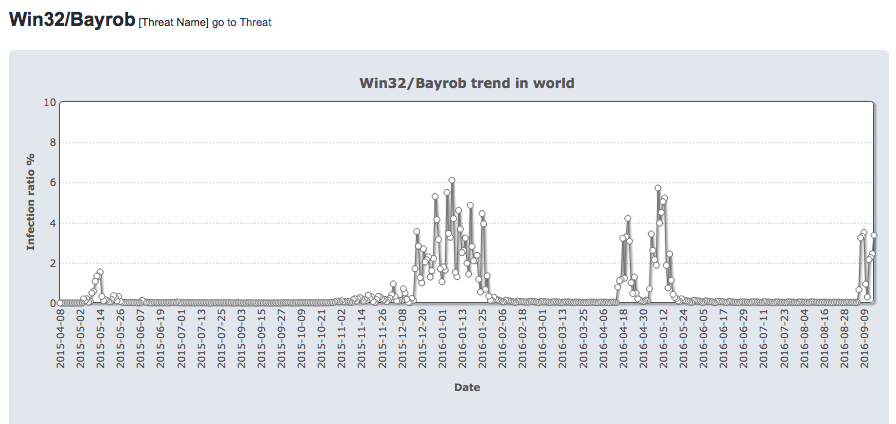

Si además echamos un vistazo a las campañas de propagación de Bayrob detectadas durante 2016, observaremos que esta es la tercera campaña de este año y que, al contrario de lo que ocurre con otras campañas que están activas de forma casi permanente, los delincuentes detrás de Bayrob esperan varios meses entre campaña y campaña.

Conclusión

Que en lo que llevamos de año hayamos visto tres campañas de propagación del troyano Bayrob muy similares demuestra que a los delincuentes les sigue saliendo rentable propagar este malware, aunque no tenga apenas novedades con respecto a campañas anteriores.

No obstante, tanto las tasas de detección como el nivel de spam recibido con este malware nos hacen sospechar que para su propagación se está usando una o varias botnets con una cantidad bastante respetable de máquinas para conseguir superar temporalmente a la que es, sin duda, la amenaza más destacada de los últimos meses: el ransomware.

La buena noticia es que la forma de protegerse es sencilla, puesto que las elevadas tasas de detección que antivirus como las soluciones de seguridad de ESET tienen frente a esta amenaza, hacen que los usuarios que reciban estos correos con adjuntos maliciosos sean capaces de eliminarla, ya sea al recibir el correo o al intentar abrir el fichero adjunto.

No obstante, no debemos confiarnos y debemos estar alerta ante este tipo de correos no deseados para evitar que esta u otra familia de malware consiga infectar nuestro sistema, descartándolos tan pronto como los veamos aparecer en nuestra bandeja de entrada.