A la hora de preparar las campañas de propagación de malware, algunos delincuentes suelen tener en cuenta varios factores como la época del año, acontecimientos especiales o épocas de rebajas. Esto les ayuda a generar campañas más convincentes y, por lo tanto, a conseguir engañar a más usuarios que, si no se andan con cuidado, terminan convirtiéndose en víctimas. Esto es precisamente lo que están realizando los responsables del troyano Emotet, adaptando sus correos maliciosos a las festividades navideñas.

Emotet vuelve a casa por Navidad

A pesar de que este troyano ha estado muy presente en muchas regiones del mundo desde su retorno tras las vacaciones, convirtiéndose en una de las amenazas más destacadas de este 2019 que está a punto de finalizar, sus creadores no han querido perderse la campaña navideña y hace unos días empezaron enviar correos con este tema. Esto les ayuda a ganarse la confianza de sus futuras víctimas, ya que todos están esperando recibir este tipo de emails con felicitaciones navideñas o preparativos para la típica cena de empresa.

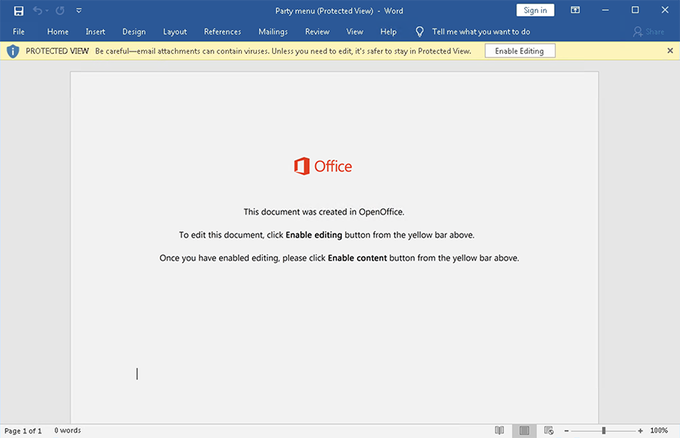

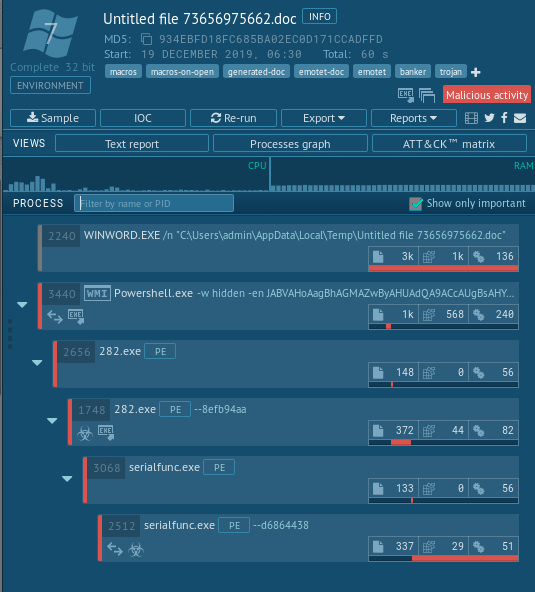

Esto consigue que algunos usuarios bajen la guardia más de la cuenta y abran el fichero de Office adjunto, iniciándose así la cadena de infección que termina instalando el troyano Emotet en el sistema. El funcionamiento en esta campaña es idéntico al observado en otras múltiples campañas durante los últimos meses, abriéndose el documento adjunto que pedirá al usuario que habilite la ejecución de las macros.

En el caso de morder el anzuelo, se ejecuta un comando PowerShell ofuscado preparado para descargarse un fichero malicioso desde un servidor controlado por los atacantes y este, a su vez, terminará descargando y ejecutando Emotet en el sistema. Una vez el sistema ha sido infectado, Emotet se conectará a alguno de los centros de mando y control para enviar la información robada (principalmente datos bancarios) y quedando a la espera de recibir órdenes por parte de los atacantes.

Para alojar las variantes de los documentos maliciosos que se generan cada día, los delincuentes utilizan páginas webs comprometidas, destacando especialmente aquellas realizadas con WordPress y que presentan algún agujero de seguridad. Por ese motivo, siempre conviene mantener nuestra web actualizada, no solo para evitar robos de información confidencial si no también para prevenir que sean usadas para alojar malware.

Cambiando documentos adjuntos por enlaces

La campaña que acabamos de analizar no es la única que se ha estado propagando durante estos días. Recientemente desde Incibe se lanzó una alerta para prevenir a los usuarios sobre otro correo que estaba siendo usado por Emotet para propagarse. En esta ocasión, sin embargo, no se utilizó un fichero adjunto de Office adjunto sino un enlace de descarga donde se encuentra el archivo malicioso.

El asunto y el cuerpo del mensaje están escritos en un español correcto y el tema suele resultar de especial interés a los usuarios ya que se comenta un aumento del salario mínimo, algo que puede provocar que más de un usuario se lance a pulsar sobre el enlace proporcionado.

Desde Incibe recalcan que Emotet no solo es usado con la finalidad de robar credenciales financieras si no que también es utilizado por los delincuentes para sustraer otro tipo de información confidencial e incluso como primera etapa de ejecución de un ransomware. Por ese motivo es importante estar atentos para identificar este tipo de correos.

En otros países como Alemania se han observado campañas de Emotet suplantando incluso a agencias gubernamentales, lo que aumenta las posibilidades de que alguien caiga en la trampa preparada por los delincuentes.

Conclusión

Si revisamos la evolución de esta amenaza durante los últimos meses veremos como Emotet ha mutado de forma que ahora es mucho más que un simple troyano bancario. Los delincuentes detrás de este malware han sabido sacarle partido a su creación y no esperamos que cesen su actividad a corto plazo, salvo que decidan tomarse otro periodo de vacaciones.

Por suerte, Emotet es una amenaza muy vigilada por investigadores y empresas de seguridad de todo el mundo y es fácil protegerse de él. Además de aprender a identificar los correos usados habitualmente para propagarse, podemos utilizar una solución de seguridad que sea capaz de reconocer este tipo de amenazas y de eliminarlas antes de que nuestro sistema se vea comprometido.