Como cada semana, las campañas de propagación de malware usando el correo electrónico hacen su aparición en las bandejas de entrada de miles de usuarios. Los delincuentes saben perfectamente que este vector de ataque sigue siendo válido para propagar sus amenazas, ya que aún son muchos los usuarios que caen en las trampas preparadas por ellos, incluso sin usar estrategias elaboradas como la que vamos a revisar en el artículo de hoy.

Factura de TNT

Tal y como ya hemos visto en anteriores ocasiones, los delincuentes han suplantado a una empresa de transporte para hacer pasar por legítimo el correo que envían a los usuarios en busca de nuevas víctimas. Esto es algo que hemos visto en varias campañas a lo largo de los últimos meses y no es de extrañar, puesto que con el confinamiento y las limitaciones de movilidad provocados por la COVID-19, el aumento de las compras online y, por ende, el número de envíos mediante agencias de transporte se ha incrementado notablemente.

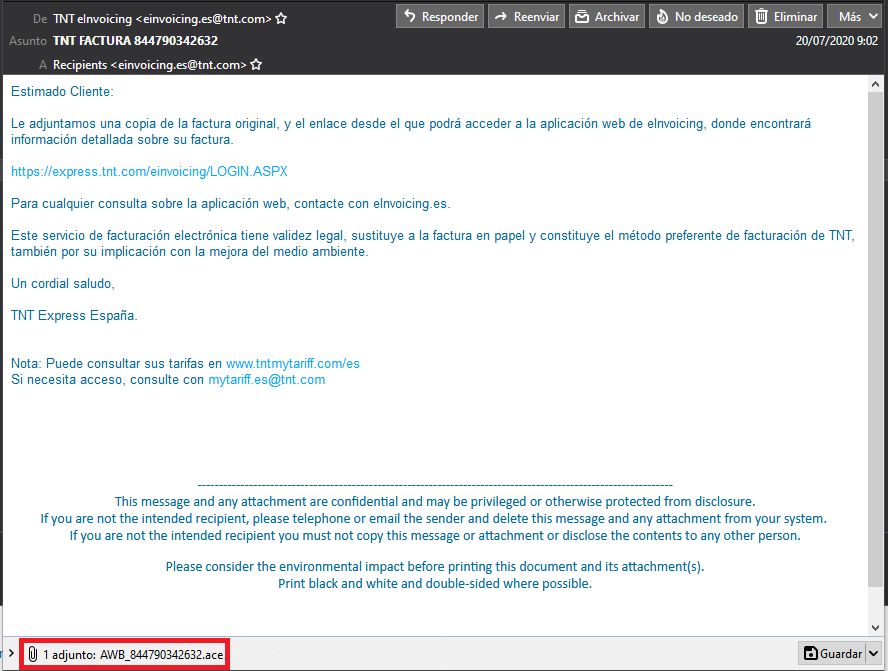

En este caso, la empresa de transporte suplantada por los delincuentes es TNT, e incluso se han molestado en suplantar también su dominio de correo electrónico para hacer creer al destinatario que el email es legítimo. Sin embargo, una revisión de la cabecera del mensaje revela como la dirección desde la que se envía realmente el mensaje no tiene nada que ver con esta empresa.

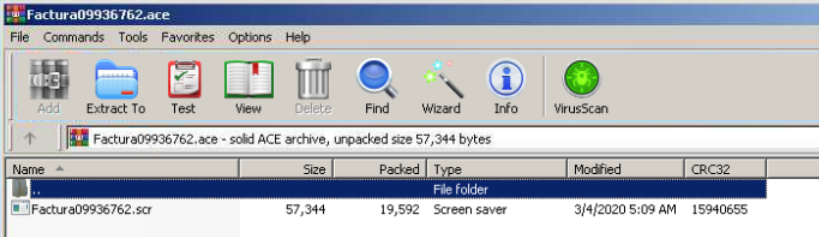

Todos los enlaces que se proporcionan en el correo son legítimos y corresponden a la empresa TNT, pero el peligro se encuentra en el fichero adjunto. Es en este archivo donde, supuestamente, se encuentra la factura mencionada en el mensaje y viene presentada en un formato de compresión propietario que puede abrirse con aplicaciones conocidas como WinRAR. Si tratamos de abrir este archivo para ver qué hay en su interior, esto es lo que encontraremos.

En este punto, nos debería resultar sospechosa la extensión del archivo, ya que si estamos esperando una factura, lo normal es que esta se nos presentara en algún formato característico de este tipo de documentos como PDF o documentos Word y Excel. Sin embargo, lo que observamos es un archivo con extensión SCR, que suelen asociarse a archivos de protector de pantalla de Windows pero que también son ejecutables y pueden contener, como en este caso, código malicioso.

Este fichero es detectado por las soluciones de seguridad de ESET como una variante del troyano Win32/Injector.EKWI, aunque otras soluciones de seguridad lo identifican como el malware Formbook.

Cadena de infección

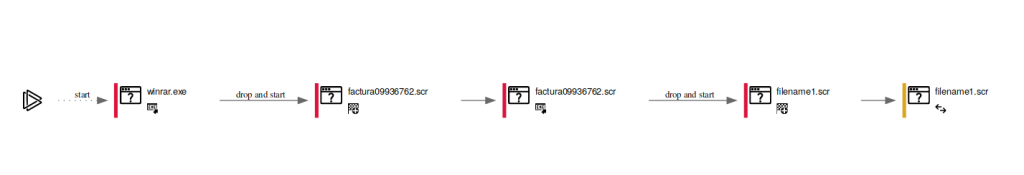

En el caso de que el receptor de este correo muerda el anzuelo y decida ejecutar el archivo scr, se iniciará la cadena de infección en su sistema que terminará soltando y ejecutando en el disco un payload de nombre “filename1.scr”.

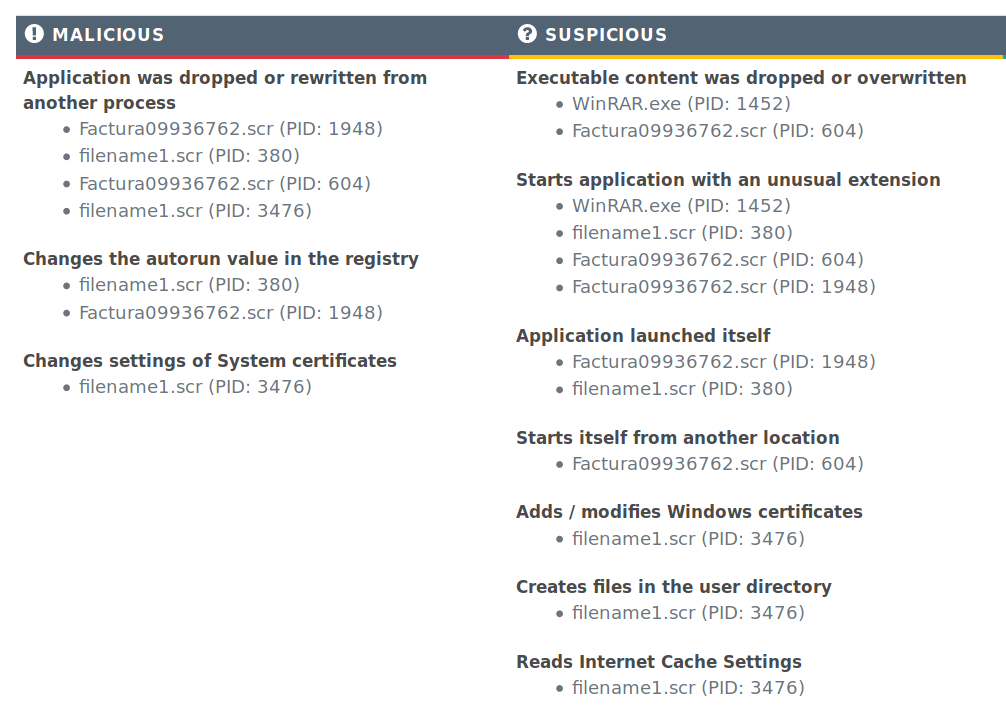

Este malware se caracteriza por robar información de las máquinas que infecta mediante la captura de pulsaciones en el teclado o, directamente, el robo de credenciales almacenadas en los navegadores instalados. Así mismo, también permanece atento a la información que se copia en el portapapeles por si pudiera serle de interés a los atacantes y robarla. Podemos ver un resumen de las actividades maliciosas y sospechosas que realiza este malware en la siguiente tabla.

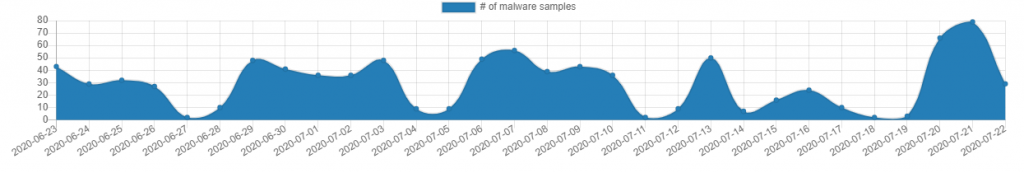

Con respecto a la actividad de este malware, vemos que ha estado bastante activo durante las últimas semanas a nivel mundial (durante los últimos meses, de hecho), siguiendo los patrones habituales de campañas lanzadas a principios de semana y con una importante propagación durante los últimos días.

Es bastante probable que esta tendencia siga a corto plazo, tanto en esta como en otras amenazas similares como Agent Tesla, por lo que conviene estar atentos a este tipo de correos electrónicos que llevan meses propagando este tipo de amenazas para evitar infectarnos.

Conclusión

A nadie pilla por sorpresa que el correo electrónico sigue siendo uno de los vectores de ataque favoritos de los delincuentes para propagar sus amenazas, aunque no sean especialmente sofisticadas, como es el caso de la que acabamos de revisar. Por ese motivo conviene estar alerta para identificar este tipo de emails fraudulentos y contar con una solución de seguridad que detecte y elimine estas amenazas tan pronto como lleguen a nuestro servidor de correo o bandeja de entrada.