Durante la mañana del día de hoy, 3 de septiembre hemos detectado la propagación de un correo electrónico que se hacía pasar por la entidad financiera Bankia. Varios son los puntos que nos han llamado la atención, puesto que, a primera vista, un usuario medio que recibiera este correo podría pensar que es legítimo. Sin embargo, tal y como vamos a ver a continuación se trata de una nueva campaña de propagación de malware.

Email de Bankia

Cuando se reciben ciertos tipos de correos electrónicos, la experiencia hace que los cataloguemos de una u otra forma según su apariencia, la entidad que supuestamente lo remite o los enlaces y ficheros adjuntos que incluye. Por eso, cuando esta mañana revisando el spam hemos observado el correo que mostramos a continuación nos ha sorprendido un poco, ya que se aleja de la mayoría de correos maliciosos que analizamos a diario.

Si nos centramos en el cuerpo del mensaje podemos observar como este se encuentra bien redactado, usando los colores y el logo corporativo de esta entidad. Podríamos pensar que los enlaces incluidos en el correo pertenecen a alguna web de phishing que está intentando suplantar a la entidad para tratar de robarnos las credenciales de acceso a nuestra banca online, pero nada más lejos de la realidad.

La clave aquí se encuentra en el fichero adjunto “0000001569.pdf (9K).rar” que se menciona en el mensaje y que resulta sospechoso, ya que, supuestamente viene en formato PDF pero en realidad se encuentra comprimido en formato RAR. Además, las cabeceras del mensaje, a pesar de parecer legítimas, esconden detalles que, sin nos paramos a revisar sirven para determinar que se está suplantando la identidad de Bankia. A pesar de que apartados como el remitente, el Message ID e incluso el Return Path parecen estar correctos, otros como el campo X-PPP-VHost apuntan a un dominio perteneciente a una empresa de Vigo, lo que hace que salten las alarmas de no pocos filtros antispam corporativos.

Ejecución del malware

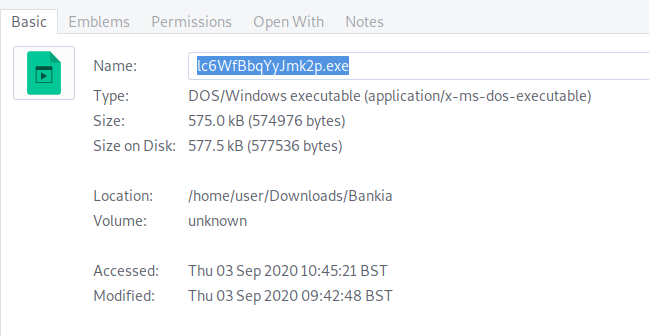

Sin embargo, es muy probable que un usuario doméstico y muchos empleados de pymes que no dispongan de estos filtros antispam reciban este correo en sus bandejas de entrada y crean que es legítimo por los puntos que ya hemos mencionado. En ese caso, es probable que decidan abrir el archivo adjunto para encontrarse con un fichero ejecutable en lugar de un documento.

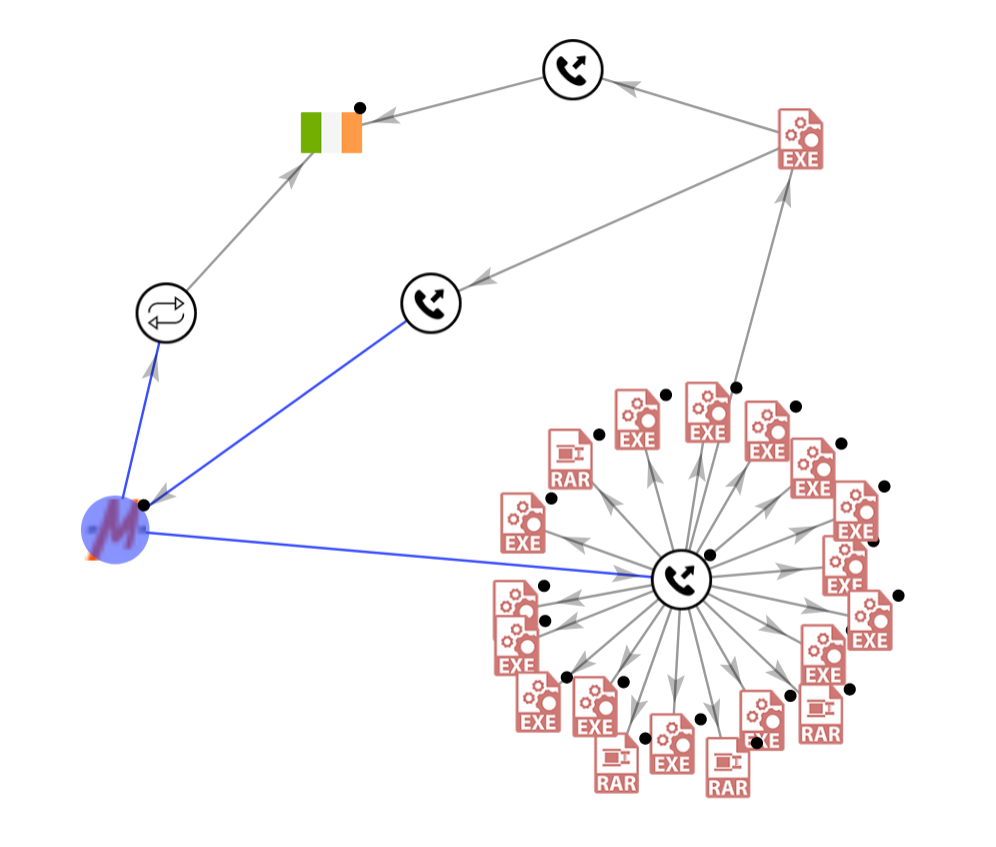

En el caso de que, aun así, decidan abrir el fichero, se iniciará la cadena de infección de este malware, que consiste en contactar con el servidor de correo previamente comprometido de una empresa en Girona y que ha sido usado de forma similar en otras campañas en meses anteriores, ubicarse en una carpeta temporal del sistema y realizar su acción maliciosa.

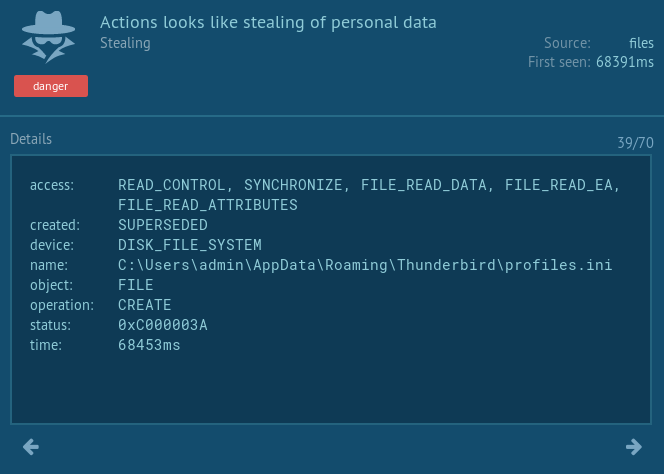

Este malware está especializado en el robo de información del sistema, concretamente en recopilar información de una serie de aplicaciones en las que los delincuentes están interesados. Entre las aplicaciones que buscan los atacantes encontramos clientes de correo electrónico y FTP y navegadores, obteniendo datos de perfiles de usuario y credenciales que luego pueden ser usadas en otros ataques o simplemente vendiéndolas a otros delincuentes.

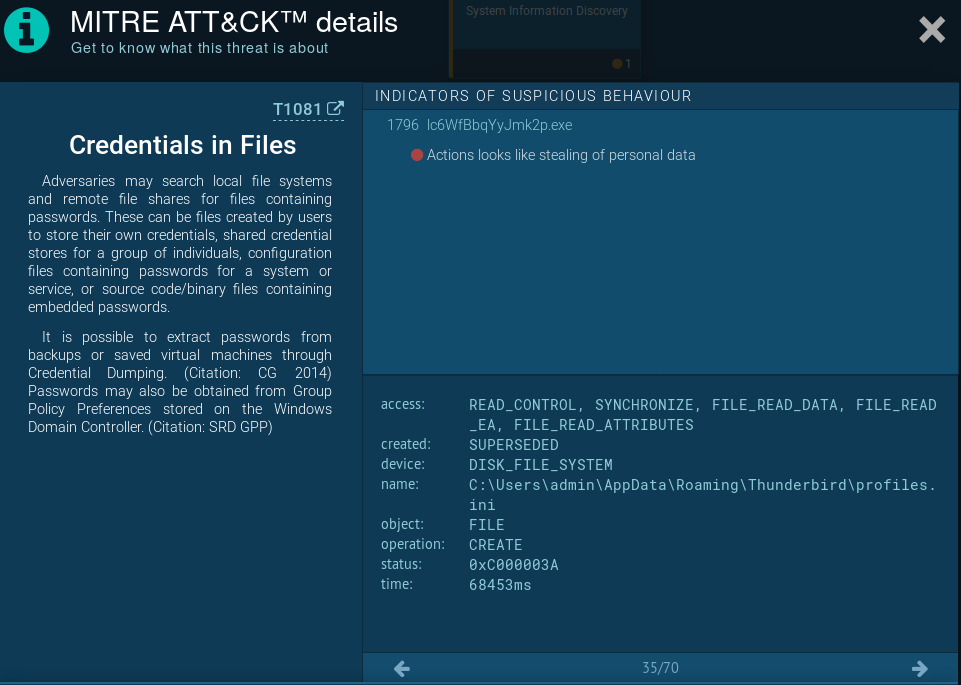

Podemos ver un resumen de esta actividad reflejada en la definición proporcionada por MITRE ATT&CK, donde vemos como la principal finalidad de esta amenaza está relacionada con el robo de credenciales almacenadas en ficheros pertenecientes a las aplicaciones anteriormente mencionadas.

En lo que respecta a la amenaza en sí, esta es identificada por las soluciones de seguridad de ESET como una variante del troyano MSIL/Kryptik.XOS, con una elevada similitud a variantes anteriores del malware MSIL/Spy.Agent.AES, y que otras soluciones identifican como Agent Tesla.

Conclusión

Es difícil que, a simple vista, un usuario medio pudiera determinar si el correo recibido era malicioso o no. La buena redacción del mensaje, el uso de imágenes y logos pertenecientes a la entidad suplantada y la modificación del remitente del mensaje hacen que debamos fijarnos con detalle tanto en el fichero adjunto malicioso como en la cabecera del correo. Es en estas situaciones cuando se demuestra la efectividad de nuestra solución de seguridad para poder detectar y eliminar este tipo de amenazas cuando un primer reconocimiento por parte del usuario falla.