El regreso de Emotet tras el parón navideño ha venido acompañado de una nueva campaña de envío masivo de correos electrónicos dirigidos a alrededor de 80 países. Hace un par de días comentábamos como, en las primeras horas tras reactivarse esta nueva campaña, parecía que los Estados Unidos serían el principal objetivo, pero con los datos recopilados desde entonces hemos observado que España vuelve a ser un objetivo muy apetecible para los delincuentes.

Distribución de Emotet en dos variantes de correo

No es la primera vez que las detecciones de Emotet alcanzan elevadas cuotas en España como objetivo prioritario en los últimos meses, ya que en el pasado mes de septiembre analizamos cómo nuestro país sufría una situación similar.

El caso es que nos volvemos a encontrar con una situación en la que, según la telemetría proporcionada por ESET, las detecciones generadas por Emotet, y más concretamente por las macros maliciosas que contienen los documentos usados como cebo por este malware, alcanzan picos de detección en España muy por encima de la media a nivel mundial.

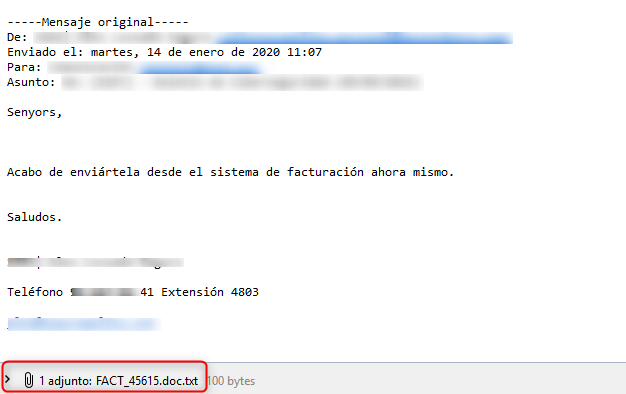

Pasemos a revisar el vector de ataque que, una vez más, vuelve a ser el correo electrónico. En esta ocasión nos encontramos con dos variantes de un mismo correo enviados el mismo día, con tan solo unas horas de diferencia, pero que modifican la forma en la que el usuario se descarga el documento malicioso.

En primer lugar podemos observar un email que utiliza un asunto en respuesta a un correo enviado previamente. Esta técnica es algo que Emotet viene usando desde hace algún tiempo y sirve para ganarse la confianza del receptor del correo, puesto que piensa que está recibiendo una contestación legítima a una cadena de mensajes previos.

Como podemos observar, el mensaje adjunta un fichero en formato DOC (aunque en la muestra utilizada ha sido eliminado por el antivirus y sustituido por un fichero con la descripción de la amenaza encontrada), documento que, en el caso de abrirse, mostrará un mensaje de alerta indicando que es necesario pulsar sobre la opción de “Habilitar edición”. Si el usuario sigue las instrucciones indicadas, estará permitiendo la ejecución de macros maliciosas insertadas en el documento y empezará la cadena de descarga que, normalmente, termina instalando malware como el ransomware Ryuk o el Troyano TrickBot (encargado de robar información).

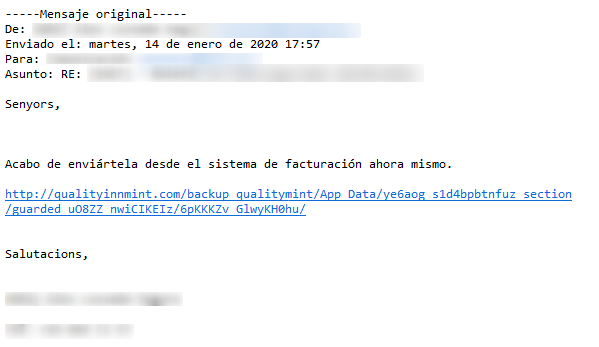

La otra variante del correo analizado en nuestro laboratorio llega desde el mismo remitente, contiene el mismo asunto y cuerpo del mensaje, pero, en lugar de adjuntar un fichero, incluye un enlace desde donde se descarga el documento malicioso. Los delincuentes detrás de Emotet suelen utilizar webs comprometidas para alojar tanto los documentos maliciosos como algunos de los malware que se acaban instalando en el sistema.

Para conocer cuáles son las páginas comprometidas que se están usando en campañas activas se puede consultar la web https://paste.cryptolaemus.com/, con información muy útil tanto para investigadores como para administradores de sistemas que quieran generar reglas en sus soluciones de seguridad corporativas para evitar la descarga del malware.

Situación de Emotet en España

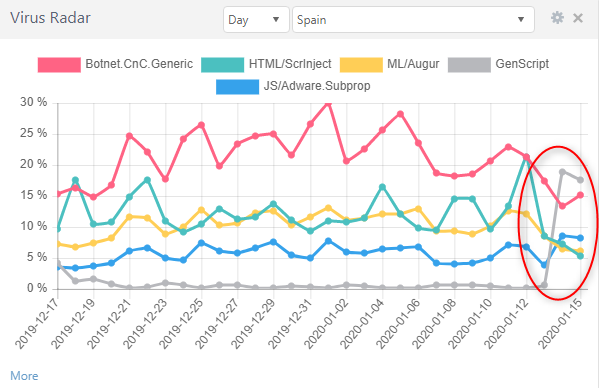

Tal y como avanzábamos, los primeros días de propagación de esta nueva campaña están siendo especialmente intensos en nuestro país, al menos si nos atenemos a los datos proporcionados por la telemetría de ESET. A continuación podemos ver cómo, a partir del día 13 de enero, la detección genérica usada para detectar macros maliciosas se sitúa en el puesto número uno, tras unas semanas de baja detección que coinciden con el descanso navideño tomado por los desarrolladores de Emotet.

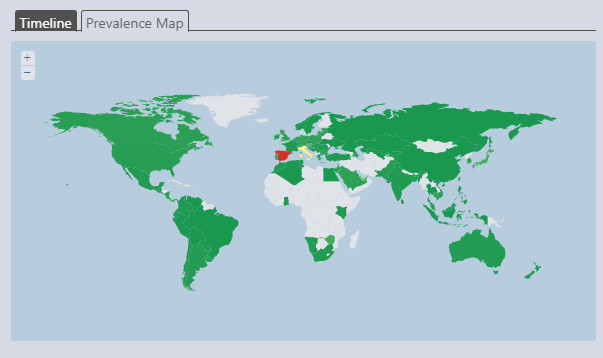

Si nos fijamos ahora en la distribución de las detecciones de estas macros maliciosas empleadas por Emotet como primera fase de la infección, veremos como España destaca sobre el resto en el mapa proporcionado por el servicio Virus Radar. Aquí podemos comprobar que el pasado día 14 de enero la tasa de detección de esta amenaza llegó a alcanzar en nuestro país un 19,85% del total de amenazas detectadas ese día.

Tan solo Italia, en segundo lugar con un 10,53%, hace sombra a la detección registrada en España. Otros países que suelen ser objetivo de las campañas recientes de Emotet también registraron un incremento en las detecciones de macros maliciosas, aunque en mucha menor medida. Por ejemplo, en Alemania se observó un 1,14% del total de detecciones, mientras que en Estados Unidos esta cifra fue solo del 0,63% y en Japón alcanzo el 1,89%.

Conclusión

Nos encontramos nuevamente ante una detección elevada de una amenaza en nuestro país, en este caso relacionada con el malware Emotet y su recientemente reactivada campaña de propagación. Esto demuestra que España es uno de los objetivos favoritos de los delincuentes, tal y como ya hemos observado en otras ocasiones anteriores, y por tanto, debemos adoptar las medidas necesarias para evitar que estos ataques tengan éxito, dejando de pensar que los objetivos principales son otros.