A pesar de encontrarnos en pleno periodo estival, con muchas empresas españolas funcionando a medio gas, los ciberdelincuentes no descansan en vacaciones. Así lo demuestran las continuas campañas protagonizadas por amenazas especializadas en el robo de información que siguen dirigiendo sus correos maliciosos a las empresas de nuestro país.

El pedido trampa

Siendo un lunes a mediados de julio y con la resaca tras las celebraciones por haber ganado España la Eurocopa, no es de extrañar que algunos delincuentes hayan querido probar suerte lanzando nuevas campañas protagonizadas por infostealers para ver si consiguen engañar a algún empleado despistado. Tal y como sucede habitualmente, estos correos suelen estar dirigidos a los departamentos de administración y finanzas de las empresas, puesto que son los que tienen acceso a los medios utilizados por la empresa para pagar a sus proveedores.

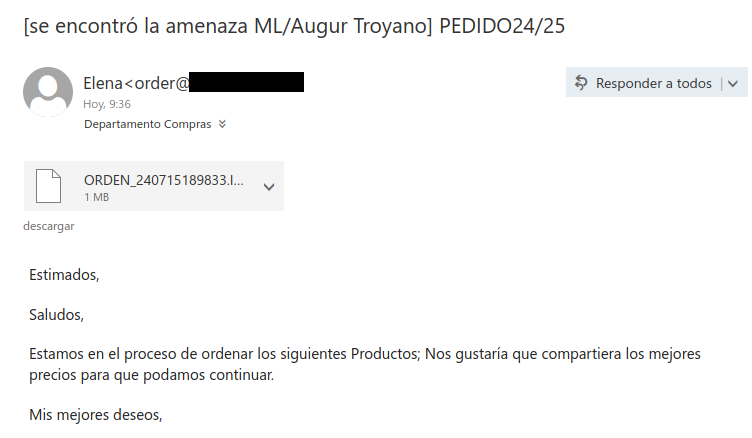

En el ejemplo de hoy, vemos un email en el que se menciona un supuesto pedido, pidiendo precios y adjuntando un fichero al correo.

Esta técnica de adjuntar un fichero malicioso al correo es algo que venimos observando desde hace mucho tiempo y no es exclusivo de las campañas dedicadas a propagar infostealers. Sin embargo, dada la prevalencia que este tipo de amenazas tienen en España, no es de extrañar que sean los principales sospechosos cuando detectamos un email de este tipo.

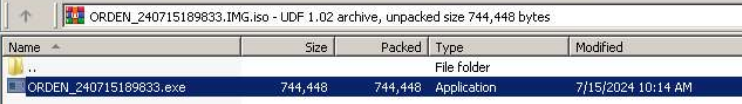

Como en otras ocasiones, los delincuentes utilizan un archivo como contenedor del ejecutable que se encarga de iniciar la cadena de infección. En esta ocasión estamos ante un fichero ISO que oculta el archivo EXE, para que no sea etiquetado con la marca de la web que los sistemas Windows colocan a todos los archivos descargados de Internet y que automáticamente son identificados como potencialmente peligrosos.

Fases de la ciberamenaza

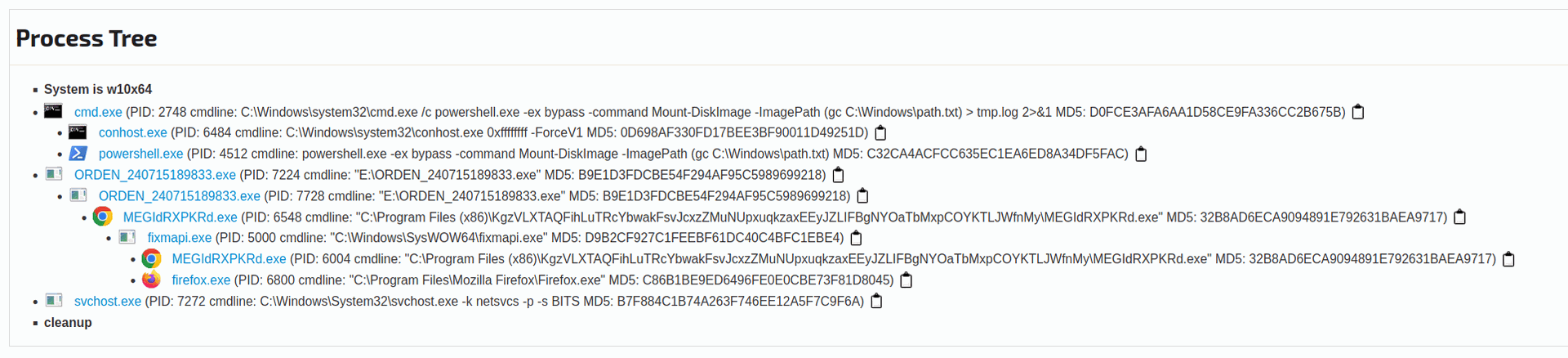

Si los delincuentes logran engañar al usuario que recibe el correo para que ejecute su fichero malicioso, se inicia el proceso de infección que consta de diferentes fases. Para empezar, vemos como el fichero EXE se ejecuta desde una carpeta temporal del sistema. En el contexto de las ciberamenazas, la utilización de carpetas temporales para ejecutar código malicioso suele realizarse como una técnica básica para tratar de eludir la detección y el análisis dinámico.

En esta ocasión se detecta la utilización por parte de los creadores del malware DarkTortilla, un crypter altamente configurable basado en .NET y que está activo desde, al menos, 2015. Este crypter suele ser usado por los delincuentes para desplegar amenazas relacionadas con herramientas de control remoto e infostealers como Agent Tesla, Redline o, como en este caso, Formbook. En ocasiones, también puede utilizarse para desplegar malware o complementos adicionales al malware desplegado previamente, así como también otros ejecutables y documentos que suelen usarse como distracción.

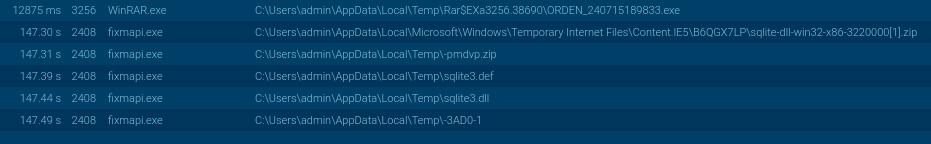

Durante la ejecución de esta amenaza también se puede observar como el proceso “fixmapi.exe” realiza actividades sospechosas en el sistema, actividades como leer la configuración de Internet, cargar DLLs desde el navegador Firefox, revisar la información relacionada con servidores proxy, robo de credenciales y despliegue de ficheros SQLite DLL, entre otras.

Aplicaciones legítimas como los clientes de correo electrónico utilizan "fixmapi.exe" para arreglar incidencias relacionadas con la Interfaz de Programación de Aplicaciones de Mensajería (MAPI por sus siglas en inglés). Sin embargo, algunas amenazas también pueden abusar de “fixmapi.exe” para realizar acciones maliciosas que pueden involucrar el robo de datos personales, credenciales almacenadas en el sistema o en las aplicaciones de uso cotidiano.

En esta ocasión, tal y como ya hemos indicado, estaríamos ante la utilización de DarkTortilla como malware de fase inicial, que se encarga de desplegar el infostealer Formbook en el sistema. Una vez infectado, el ladrón de información se encargará de robar las credenciales almacenadas en aplicaciones como los navegadores de Internet, clientes de correo electrónico, VPNs o clientes FTP para después enviarlas a los delincuentes. Estas credenciales robadas se suelen vender a otros grupos de ciberdelincuentes para realizar ataques más dirigidos que pueden comprometer la información confidencial de la empresa, extorsionando a la víctima con amenazas de publicación y cifrado de la información robada.

Conclusión

Incluso durante el verano hemos de tener en cuenta que muchos delincuentes siguen preparando sus campañas de amenazas y no debemos relajarnos. No obstante, conociendo las tácticas, técnicas y procedimientos usados, junto a una solución de seguridad confiable y la implementación de buenas prácticas, es perfectamente factible evitar que este tipo de amenazas cumplan su objetivo.