Dentro de los ganchos que suelen utilizar los delincuentes para intentar conseguir nuevas víctimas hay uno que les ha funcionado bastante bien en los últimos años. Consiste en suplantar a una empresa suministradora de electricidad y enviar un correo para intentar engañar a sus abonados con una supuesta factura o devolución de un importe cargado de más. Los delincuentes, intentan con estas técnicas robarnos los datos de nuestra tarjeta de crédito o infectar nuestros equipos, tal y como vamos a ver a continuación.

Falso reintegro de Endesa

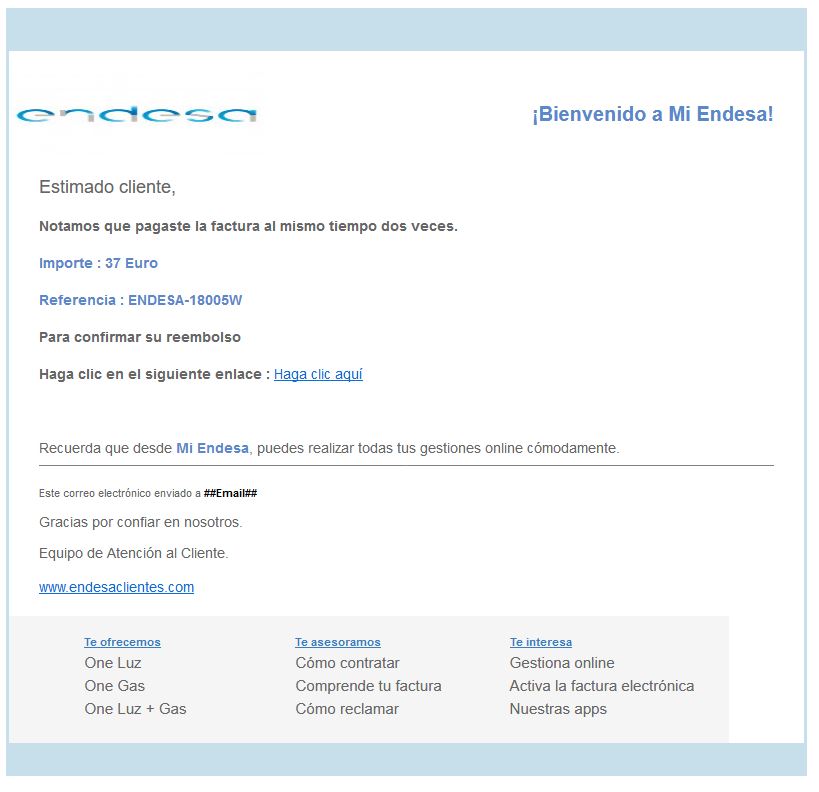

El primero de los casos es recurrente ya que analizamos una amenaza muy similar a finales de febrero de este mismo año. Se trata de un supuesto reintegro por parte de la empresa Endesa por habernos cargado incorrectamente una factura dos veces. En el correo recibido vemos como se utiliza el logo de la empresa y se proporciona un enlace para solicitar ese abono.

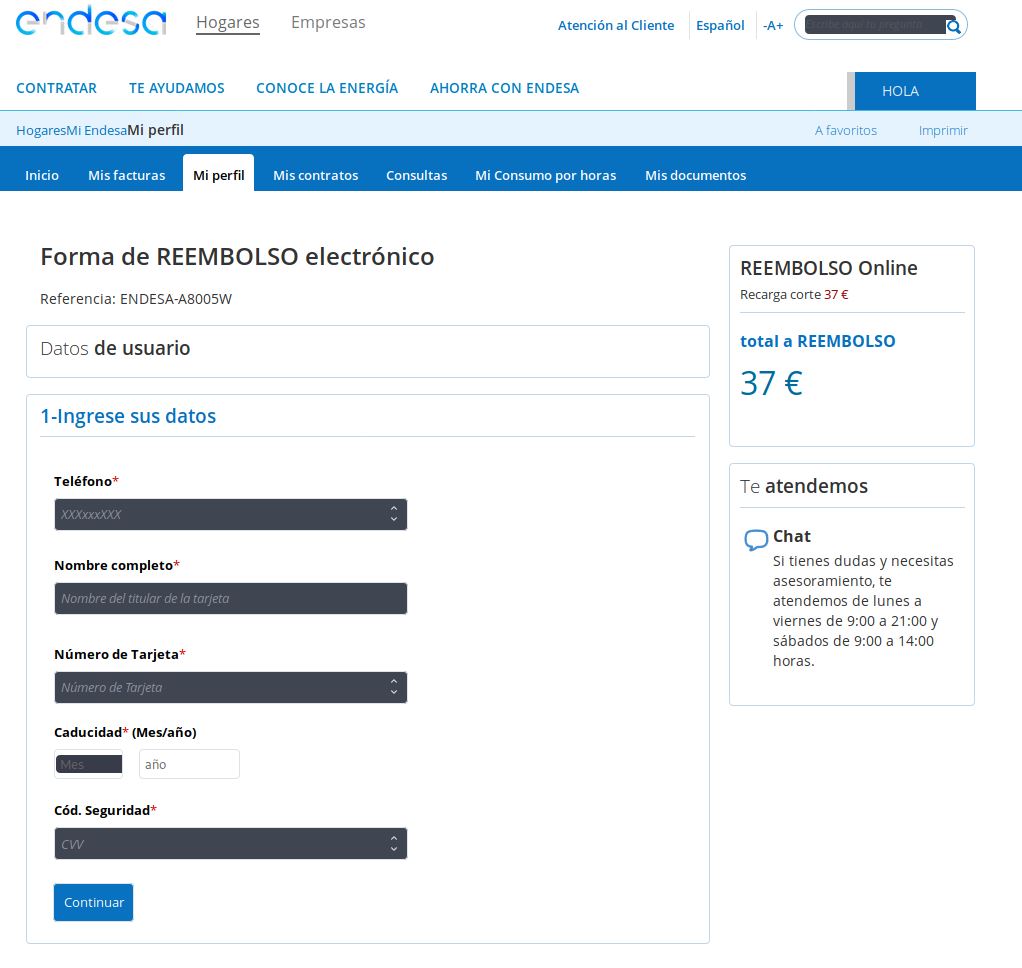

Si pulsamos sobre ese enlace, accederemos a una web donde los delincuentes han preparado el formulario a rellenar por la víctima con sus datos, incluyendo teléfono, nombre completo, número de la tarjeta de crédito, su fecha de caducidad y su código CVV. Todo esto en una web que, de nuevo incorpora el candado verde para darle más credibilidad, pero cuyo dominio no tiene nada que ver con el de la empresa.

En el caso de que la víctima introduzca sus datos, los delincuentes habrán obtenido los datos de su tarjeta de crédito y podrán usarla de forma fraudulenta. No obstante, sabedores de que algunas entidades incorporan medidas de seguridad adicionales (como el envío de mensajes SMS) a la hora de realizar ciertas operaciones los delincuentes solicitan estos códigos recibidos por SMS en el móvil de la víctima para poder realizar un pago o una retirada de efectivo a su nombre.

El hecho de que los creadores de esta campaña de phishing hayan vuelto a usarla mes y medio después significa que les sigue reportando beneficios. Por ese motivo debemos estar alerta y nunca proporcionar datos confidenciales sin antes asegurarnos de que estamos en una web legítima y existe un buen motivo para ello que antes hemos verificado con la empresa que nos solicita dicha información.

Troyano bancario en factura de Lucera

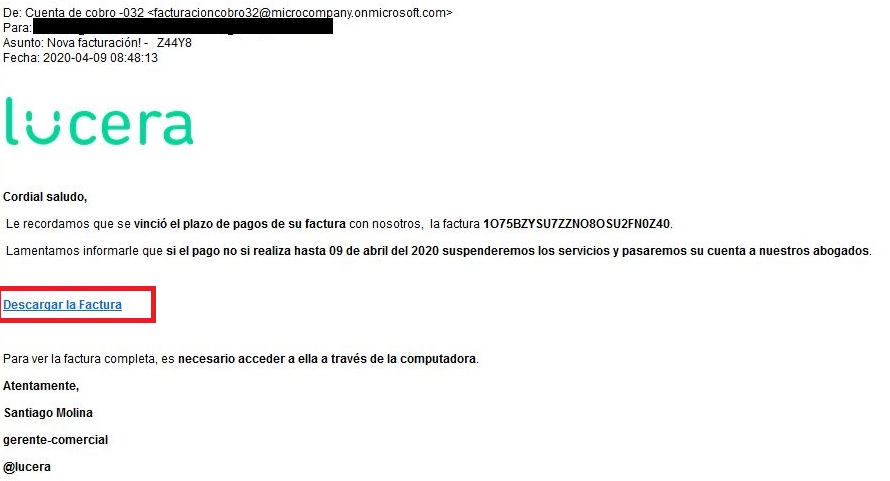

El otro correo relacionado con compañías eléctricas que hemos analizado en las últimas horas intenta suplantar al proveedor Lucera. En este caso se hace mención a una supuesta factura que tenemos pendiente de pago, amenazando además con cortar el suministro eléctrico si no la pagamos. Cabe destacar que la fecha limite de pago es del mismo día en el que se recibe el correo (9 de abril), generando así una mayor sensación de urgencia que hace que algunos usuarios bajen la guardia.

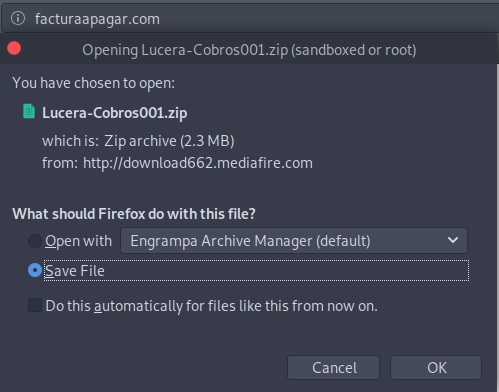

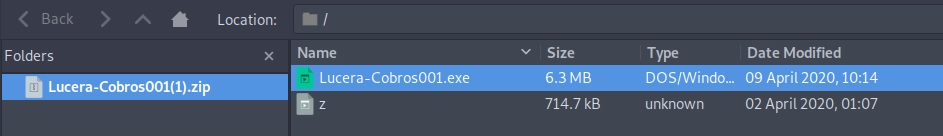

El enlace para descargar esta supuesta factura redirige a una URL con un nombre bastante explicito y al acceder al mismo se nos ofrecerá directamente la descarga del archivo “Lucera-Cobros001.zip”.

Este fichero comprimido contiene a su vez otros dos archivos. El que nos interesa es el que lleva por nombre “Lucera-Cobros001.exe”, que a pesar de tener una extensión de fichero ejecutable (algo que debería encender todas las alarmas) es muy probable que sea abierto por el usuario que lo ha descargado, precisamente por la sensación de urgencia que mencionábamos anteriormente.

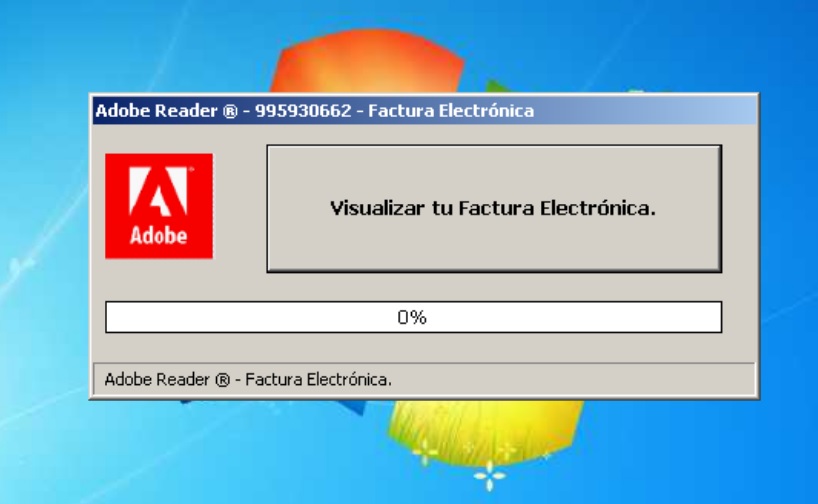

En el caso de que este archivo malicioso se ejecute, aparecerá una ventana con el logotipo de Adobe Reader que nos ofrece visualizar esta factura. Al pulsar sobre el único botón disponible se carga una barra de progreso y, seguidamente se nos muestra la supuesta factura.

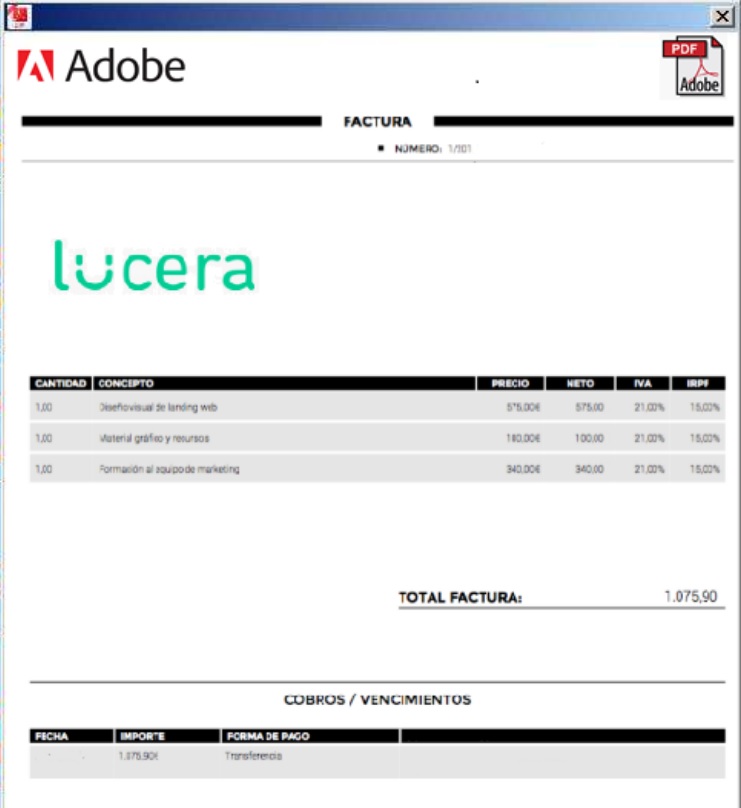

Esta factura fraudulenta es muy genérica y presenta poca información. No aparece, por ejemplo, la información relacionada con el titular de esa línea, ni su nombre, ni dirección postal ni ningún otro dato de contacto. Esto se hace para que el usuario solo se fije en la cantidad a pagar (bastante elevada) y se preocupe aun más.

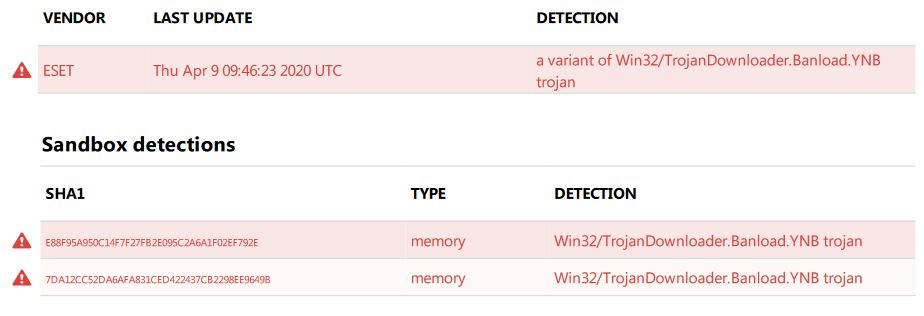

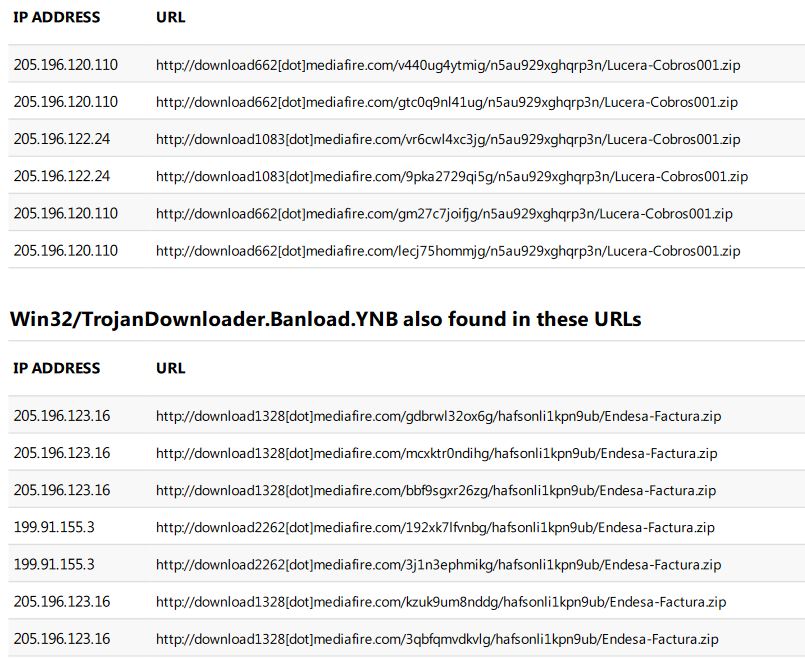

Sin embargo, mientras la víctima está preocupada por la cantidad a pagar mostrada en la factura, el malware adjunto ha conseguido conectarse al centro de mando y control de los delincuentes y descargarse nuevas amenazas, entre ellas la que las soluciones de seguridad de ESET detectan como una variante del troyano Win32/TrojanDownloader.Banload.YNB. Este troyano es un viejo conocido y está asociado con campañas delictivas en Latinoamérica y más concretamente, con aquellas relacionadas con el troyano bancario Casbaneiro, que últimamente ha vuelto a tener bastante actividad, también en España.

En este caso concreto el payload final que termina descargándose en el sistema infectado es reconocido por las soluciones de ESET como el troyano Win32/Spy.Grandoreiro.AJ.

Además, de esta muestra podemos obtener datos interesantes como, por ejemplo, que utiliza el alojamiento en la plataforma Mediafire para almacenar las muestras, generando así varios enlaces posibles de descarga. Además, en ese mismo servicio de alojamiento también encontramos otros archivos similares pero que hacen mención a la compañía eléctrica Endesa, por lo que podrían pertenecer a una campaña anterior, futura o incluso simultánea a esta.

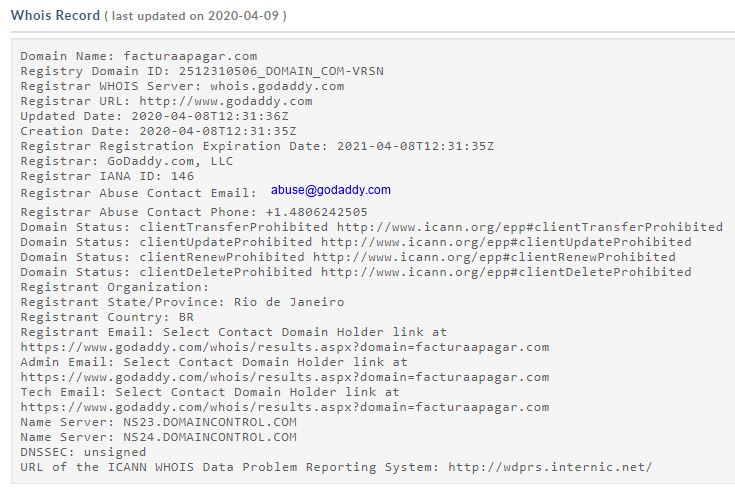

Para terminar de apuntar ciudadanos brasileños como creadores de esta amenaza tenemos otras pistas clave. La primera es el uso de Delphi como compilador, algo bastante usual entre los creadores de malware de esa región y la segunda es el registro del dominio usado para descargar las muestras de malware. Este dominio fue registrado en el día de ayer 8 de abril por alguien ubicado en Rio de Janeiro, lo que parece confirmar nuestra teoría acerca de la procedencia de este malware.

Conclusión

Que hayamos detectado dos campañas de propagación de malware usando a empresas eléctricas como cebo y con tan poco tiempo de diferencia no es algo demasiado habitual. No obstante, como usuarios no debemos bajar la guardia y sospechar de este tipo de correos, incluso aunque el remitente sea de confianza y, en caso de duda, siempre llamar a la empresa que nos suministra la electricidad para confirmar o desmentir lo que se dice en estos emails.