Cuando hablamos de las estrategias que utilizan los delincuentes para hacernos caer en sus trampas, los enlaces maliciosos suelen ser una de las que aparecen siempre en las primeras posiciones. Si bien es cierto que un enlace en un correo electrónico siempre parece menos peligroso que un fichero adjunto, la realidad es que la diferencia entre un ordenador infectado y uno limpio está a un clic de distancia.

Enlaces peligrosos

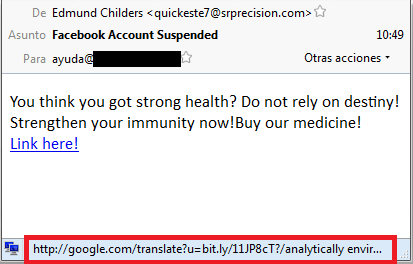

Es por ello que durante los últimos años no nos hemos cansado de repetir la importancia de revisar los enlaces a los que supuestamente queremos acceder, puesto que es muy fácil pulsar sobre el enlace sin revisar a dónde nos lleva. Veamos un caso típico de spam farmacéutico.

En este ejemplo vemos además otra de las técnicas más utilizadas durante los últimos años, los acortadores de enlaces. Estos acortadores se han hecho populares desde la aparición de redes como Twitter, donde cada caracter cuenta, y permiten enmascarar una URL de forma sencilla, de tal manera que nunca sabemos a qué dirección nos va a llevar a menos que utilicemos algún servicio que nos permita ver cuál es la dirección original.

Alterando los caracteres

Este tipo de engaños son los más comunes, pero existen técnicas más elaboradas que pueden provocar que incluso los ojos más expertos caigan en la trampa y accedan a un sitio web malicioso. Estamos hablando de aquellos delincuentes que utilizan enlaces con caracteres Unicode pertenecientes a otros alfabetos como el cirílico, pero que pueden confundirse con nuestro alfabeto. Veamos un ejemplo:

http://www.exɑmple.com

Aparentemente no hay nada extraño en ese enlace, ¿verdad?. En realidad sí que lo hay. Si nos fijamos con atención veremos que el carácter que nosotros identificamos como una “a” es en realidad una “ɑ”. Puede que para nosotros esto no suponga mucha diferencia, pero cuando hablamos de ordenadores que se comunican entre sí hay todo un mundo entre el carácter Unicode U+0061 (“a”) y el carácter U+0251 (“ɑ”).

En resumen, el enlace http://www.exɑmple.com nos llevaría a una web totalmente diferente a http://www.example.com. Esto sucedería cambiando tan solo un carácter de la URL que, si nos fijamos bien, podemos llegar a reconocer como “extraño”. Ahora bien, cuando el carácter suplantado es prácticamente idéntico la cosa se complica.

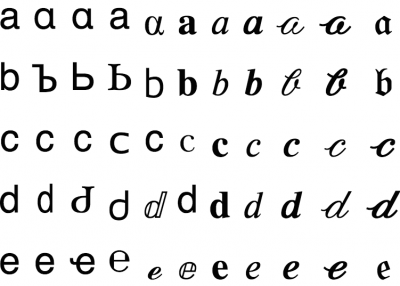

Veamos un listado de las cinco primeras letras de nuestro abecedario y cómo podríamos confundirlas con caracteres de otros alfabetos:

Difícil de reconocer, ¿verdad? Y eso que no hemos puesto como ejemplo la letra “o” y sus caracteres similares, que son básicamente indistinguibles uno de otro a simple vista.

Uso de caracteres especiales por parte de las amenazas

Hasta ahora, el uso de este tipo de caracteres había tenido un uso limitado por parte de los delincuentes en unas pocas campañas de spam y de propagación de malware. En nuestro laboratorio hemos analizado algún caso que se aprovechaba de la característica de la escritura “derecha-a-izquierda” de la codificación Unicode para ocultar la verdadera extensión del fichero malicioso.

No obstante, Google anunció recientemente el soporte para caracteres de alfabetos distintos al latino en su servicio de correo Gmail. Esto puede suponer una oportunidad inigualable para todas las campañas de spam que quieran abusar de estos caracteres para confundir a los destinatarios y hacerlos caer en sus trampas.

Por suerte, Google está al tanto de estos posibles problemas y su servicio de Gmail ha sido actualizado para rechazar y bloquear combinaciones de letras sospechosas que pudieran ser utilizadas de forma deliberada en campañas de spam o phishing.

Conclusión

Independientemente de que Google tome medidas en este asunto para prevenir nuevas oleadas de correos maliciosos, la última decisión la tenemos los usuarios. Hemos de estar alerta para, una vez que ya hemos conseguido identificar la mayoría de los trucos utilizados por los delincuentes hasta la fecha en el envío de correos fraudulentos, estar preparados para reconocer las nuevas amenazas que hagan uso de caracteres de otros alfabetos.

Josep Albors

Post realizado con la ayuda de la información publicada por Graham Cluley en WeLiveSecurity