En el mundo de las amenazas informáticas muchas veces se aplica la máxima de “si algo funciona, no lo toques” y como mucho, los delincuentes adaptan amenazas que han tenido éxito para intentar repetirlo. Solo así se explica la reutilización constante de técnicas con años a sus espaldas y que pensábamos superadas pero que, aun hoy, consiguen un número importante de víctimas.

Eso es lo que ha pasado con una nueva amenaza que se ha estado propagando estos últimos días entre usuarios de dispositivos móviles y que ven cómo, supuestamente, alguno de sus contactos les envía un mensaje SMS con un enlace acortado conteniendo una supuesta foto. Veamos primero donde se origina esta “nueva” amenaza.

Origen en el sudeste asiático

A finales de noviembre, investigadores de empresas de seguridad como McAfee o FireEye se hacían eco de una importante propagación de mensajes SMS fraudulentos, propagación muy localizada entre usuarios de telefonía móvil de Singapur.

El mensaje provenía de uno de nuestros contactos y junto al mensaje en inglés “Is this your photo?” aparecía el nombre con el que aparecía el móvil del destinatario en la agenda del remitente del mensaje SMS y un enlace acortado.

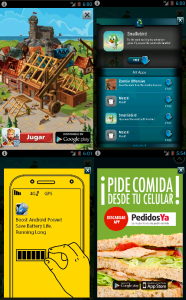

La verdadera finalidad de los creadores de esta aplicación maliciosa era obtener beneficios a base de mostrar continuamente publicidad de juegos y otras aplicaciones en la pantalla de los móviles infectados. Obviamente, esto causaba una molestia a los usuarios que veían como sus dispositivos móviles se llenaban de anuncios de aplicaciones sin que ellos pudieran evitarlo.

Además, la aplicación maliciosa buscaba la manera de seguir instalándose en otros dispositivos móviles y para ello usaba la agenda de contactos para reenviar el mensaje con la supuesta foto y el enlace acortado. Todo un comportamiento de manual de lo que sería un gusano informático adaptado a smartphones.

Evolución de la amenaza

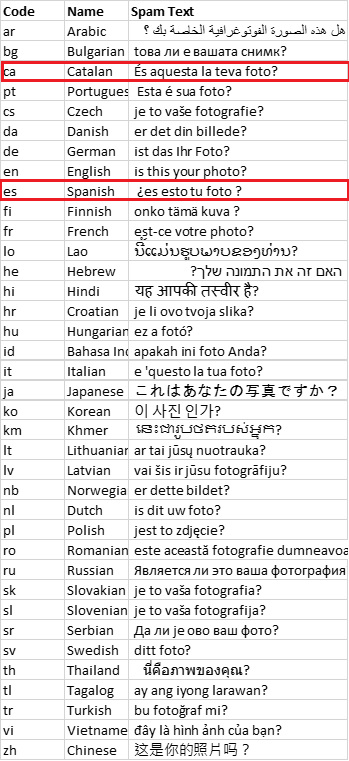

Tras el éxito obtenido, los creadores de esta amenaza vieron posibilidades de extenderla por más países y empezaron a trabajar en una nueva versión más avanzada y que pudiera afectar a un mayor número de usuarios. Así pues, el pasado 22 de diciembre, investigadores de Adaptive Mobile encontraron una variante que utilizaba la misma estrategia de propagación tipo gusano informático pero con el mensaje que hace referencia a la foto en 37 idiomas diferentes, encontrando entre ellos el español y, como dato curioso, el catalán.

Era de esperar pues que no tardaríamos en ver variantes de esta amenaza por nuestra zona y ya durante el día de ayer la Policía Nacional emitió varias alertas a través de sus perfiles en redes sociales para avisar a los usuarios de estos mensajes SMS maliciosos que ya estaban siendo recibidos por usuarios españoles.

Funcionamiento

La complejidad de esta amenaza no es excesiva y depende mucho de que consiga engañar al destinatario del mensaje para que pulse sobre el enlace proporcionado, lo descargue y que no haya ninguna solución de seguridad instalada que detecte la aplicación maliciosa y la elimine.

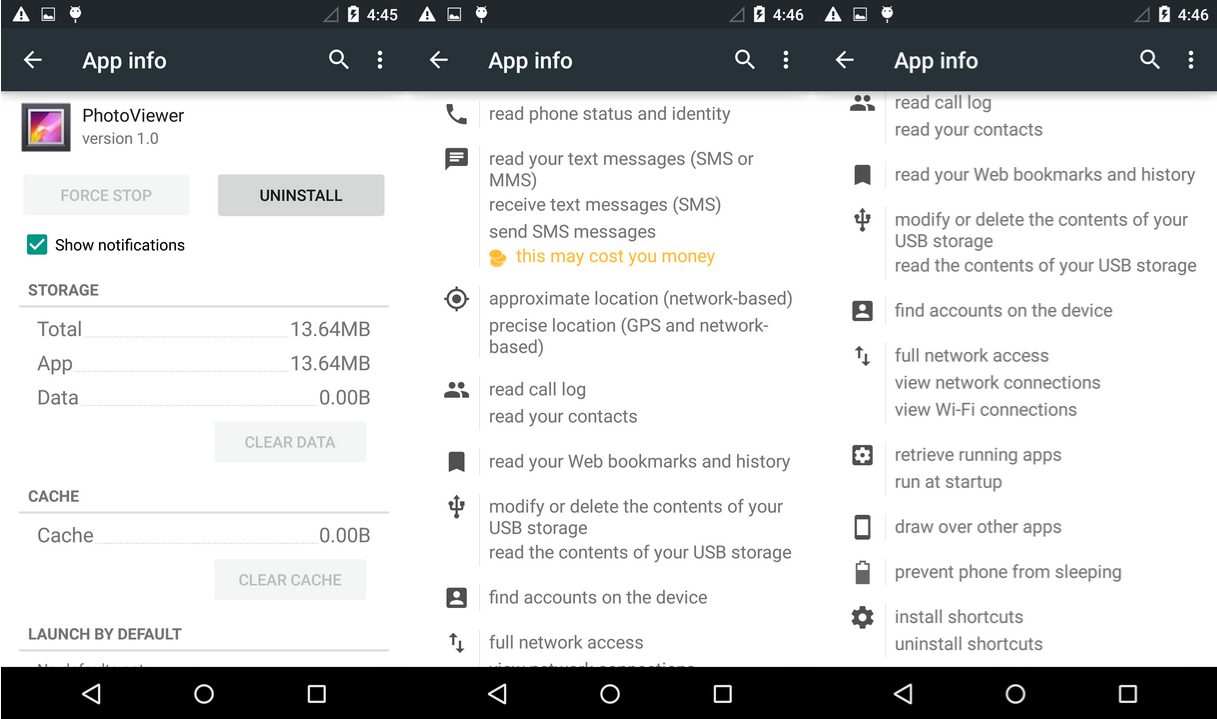

Con respecto a la aplicación en sí, vemos que ya no pretende suplantar aplicaciones legítimas y el icono utilizado es el del visor de fotos y vídeos que viene por defecto en Android. Eso sí, pide muchos más permisos de los que una aplicación de ese tipo debería pedir.

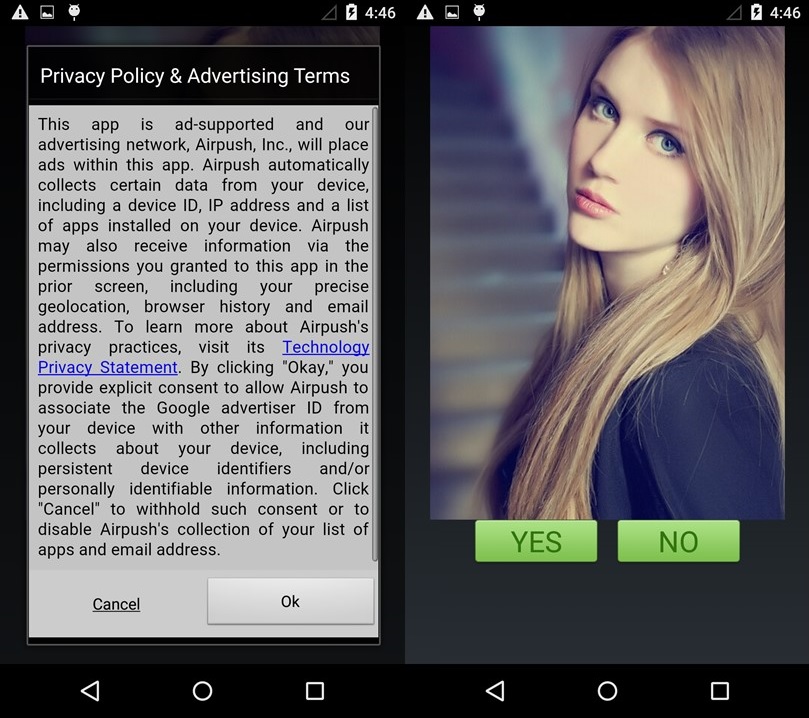

Cuando el usuario abre la aplicación por primera vez se muestra una pantalla con los términos y condiciones de uso, mostrando a continuación una imagen si los aceptamos. El botón de cancelar está de adorno y no realizará ninguna acción, no dejando más opción que aceptar las condiciones y caer en la trampa preparada por los delincuentes.

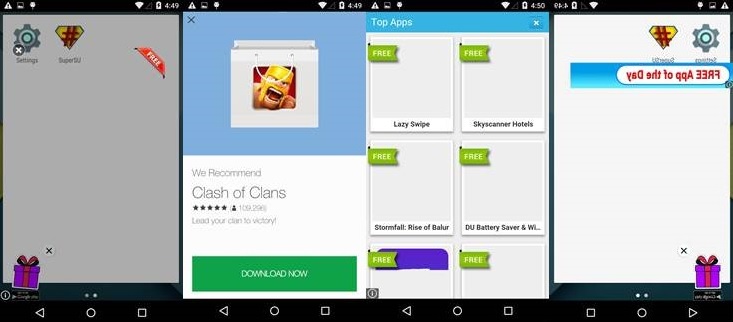

El negocio para los delincuentes consiste en ganar dinero mostrando anuncios constantemente en los terminales de los usuarios afectados, algo que termina haciendo bastante difícil ejecutar cualquier tarea en nuestro Smartphone. De hecho, los creadores de esta amenaza superponen varias ventanas de anuncios sobre las aplicaciones que queramos abrir por lo que realmente es como si tuviéramos nuestro móvil bloqueado por capas y capas de publicidad no deseada.

La rapidez con la que aparecen estos anuncios depende bastante de nuestra conexión a Internet ya que estos anuncios se cargan y actualizan desde servidores que los almacenan y mostrando anuncios de aplicaciones de todo tipo como los que vemos a continuación:

Evolución de las amenazas por mensajería

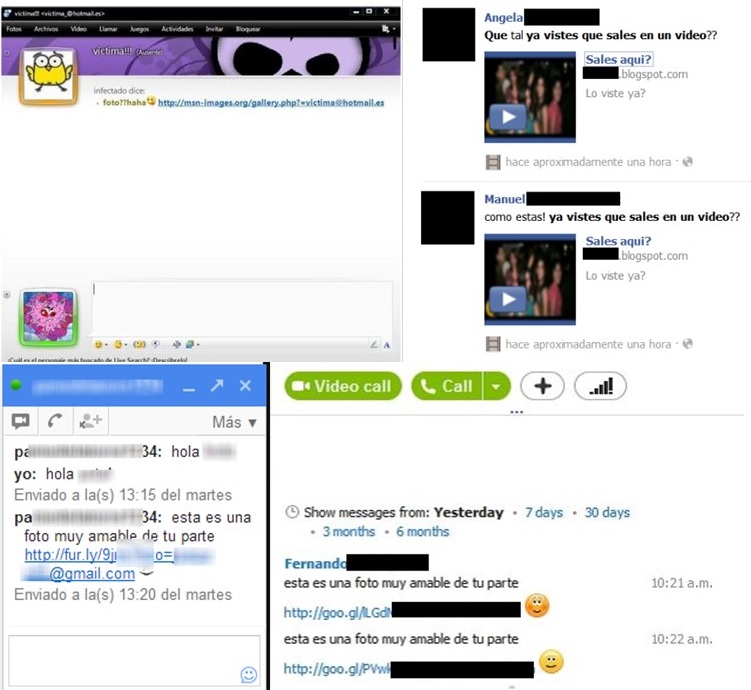

Al principio de este post hemos hablado de la reutilización por parte de los ciberdelincuentes de las amenazas que más éxito han cosechado entre los usuarios. Este caso no es una excepción y es que, a lo largo de los años hemos visto como la técnica del envío de una supuesta foto o vídeo ha sido utilizada varias veces.

Hace años, los creadores de amenazas utilizaban Messenger como sistema para propagar sus creaciones y ya entonces usaban uns supuesta foto para engañar a la víctima y hacer que pulsase sobre un enlace. Después empezaron a utilizar Facebook y otras redes sociales que, además de permitir publicar enlaces en sus muros, incorporan un sistema de mensajería propio. Incluso llegaron a usar sistemas como Google Talk y Skype para propagar estas amenazas cosechando un relativo éxito.

Recomendaciones y conclusión

Ante este tipo de amenazas lo mejor es desconfiar de aquellos enlaces que se nos envién sin haber sido solicitados, aunque provengan de personas que conozcamos. Ya hemos visto lo fácil que resulta para los delincuentes usar la agenda de contactos de un dispositivo infectado y, al usar acortadores de enlaces, nunca sabemos que puede esconderse detrás.

Por otro lado, si esta técnica sigue usándose varios años después de haberse empleado por primera vez es porque sigue teniendo éxito con unas variaciones mínimas. Por eso es importante repasar la historia de las amenazas informáticas para evitar volver a tropezar con la misma amenaza disfrazada de otra manera.