La semana pasada Twitter anunció que comenzaría a implementar la doble autenticación como una característica adicional para mejorar la seguridad. Esta noticia es buena para los usuarios de este popular servicio, y más de un famoso y muchas empresas habrán respirado aliviados pensando que se terminaban todos los problemas de robos de cuentas y mensajes escritos en su nombre.

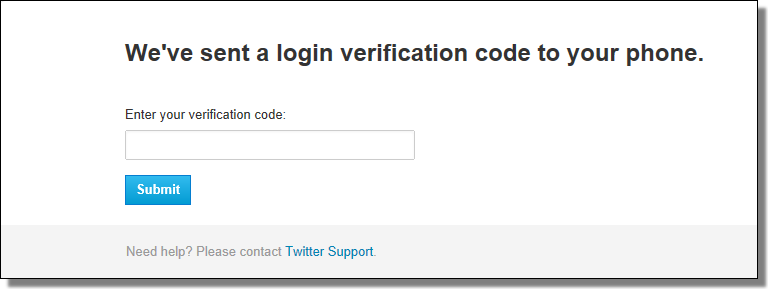

Sin embargo, esta implementación de la autenticación de dos factores presenta varios agujeros de seguridad, según informan nuestros compañeros de F-Secure en su blog. Este sistema utiliza mensajes de texto SMS para enviar los códigos de autenticación del usuario cuando este intenta acceder a su cuenta. Algo que ya utilizan muchos otros servicios como la banca online y que no presentaría mayores problemas aparte de los ya conocidos casos de malware que interceptan estos mensajes y los envían a los ciberdelincuentes.

No obstante, Twitter ya permite que los usuarios publiquen o reciban tweets usando mensajes SMS, permitiendo además que se envíen una serie de comandos especiales para realizar cierto tipo de acciones. De esta forma es posible seguir a nuevos usuarios, activar o desactivar las actualizaciones o incluso desactivar nuestra cuenta en el caso de que solo utilicemos Twitter mediante SMS.

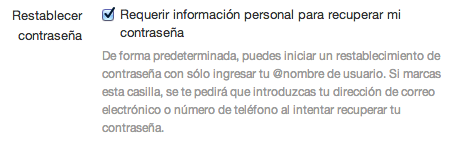

El problema viene cuando descubrimos que un atacante podría deshabilitar este factor de doble autenticación si conoce nuestro número de teléfono y utiliza técnicas de SMS spoofing para suplantar el remitente original (en este caso, Twitter), y obtener así el código de autenticación necesario para acceder a nuestra cuenta si hemos activado la opción correspondiente.

De hecho, este problema se agrava si el atacante que consigue acceder a nuestra cuenta (la tengamos protegida con el factor de doble autenticación o no) cambia el número de teléfono asociado, puesto que así impediría al usuario legítimo acceder a su cuenta ya que no contaría con el código necesario, que sería enviado al móvil definido por el ladrón de nuestra cuenta.

De esta forma, si sufrimos el robo de nuestra cuenta, la única manera que nos quedaría para recuperarla sería contactando con el servicio de soporte de Twitter y comenzar un engorroso procedimiento para verificar que somos los legítimos propietarios de la cuenta. Mientras tanto, el ciberdelincuente podría estar publicando tweets en nuestro nombre con total tranquilidad, con el consecuente daño a nuestra imagen que eso podría ocasionar.

Este error de diseño al utilizar el mismo sistema de envío tanto para códigos de autenticación como para el envío de tweets y comandos especiales es algo que debería haberse tenido en cuenta antes de lanzar esta nueva característica. Si bien la idea es buena en origen, su implementación puede traer problemas para muchos usuarios si no se andan con cuidado.

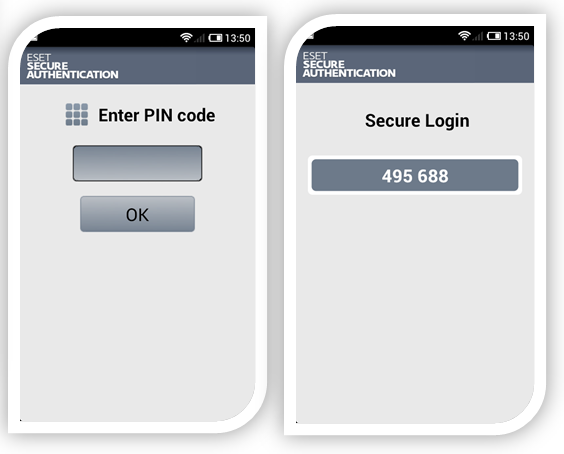

Existen otras formas de utilizar este tipo de autenticación, como la que incorporamos en ESET Secure Authentication para servicios como Outlook Web Access o redes VPN. Contando con una aplicación en nuestro móvil en lugar de esperar recibir un mensaje evitamos que estos SMS sean interceptados. Además, podemos asegurar el acceso a esta aplicación con un código PIN para asegurarnos de que nadie que no lo conozca pueda obtener estos códigos, muy útil por si nos roban o perdemos el móvil.

Como vemos, existen diversas maneras de aplicar una comprobación de seguridad adicional y aunque no hay ninguna que sea 100% infalible, puesto que el factor humano siempre está presente, sí que hay algunos métodos más indicados que otros dependiendo de la situación en la que ha de aplicarse. Esperamos que Twitter tome buena nota de estos fallos y sigan proporcionando nuevas medidas de seguridad a sus usuarios.