Sin duda, la noticia del día de ayer, y probablemente de todo lo que llevamos de esta campaña electoral, fue la filtración de una conversación del Ministro del Interior con el Director de la Agencia Antifraude de Cataluña, en las que, supuestamente, se buscaban evidencias que pudiesen usar para incriminar a dirigentes de partidos políticos catalanes y así actuar contra el proceso secesionista en esa región.

El caso es que las hipótesis sobre cómo se produjo esa grabación no autorizada y su posterior difusión en los medios de comunicación han generado muchas teorías, incluyendo una que nos toca directamente a los que trabajamos en seguridad informática. Según se informa desde algunos medios, la Policía baraja como posibilidad que el móvil de alguno de los dos implicados estuviera infectado con algún tipo de malware o herramienta de acceso remoto, que permitiese a un tercero escuchar y grabar la mencionada conversación.

Posibles ataques a dispositivos móviles

Aunque aún a día de hoy a muchos usuarios este tipo de noticias les puede sonar a película de espías, lo cierto es que el uso de este tipo de técnicas no es ni extraño ni especialmente difícil si se conocen las herramientas y vulnerabilidades de los smartphones usados por la mayoría de nosotros.

Asumiendo que el móvil de la víctima utilizase un sistema operativo Android o iOS, las posibilidades de atacarlo serían numerosas, si bien en Android estas se multiplicarían con respecto a iOS. El sistema operativo de Google es protagonista de numerosas vulnerabilidades de forma continua, y los atacantes lo tienen como objetivo prioritario debido al elevado número de usuarios que lo utilizan, especialmente en España.

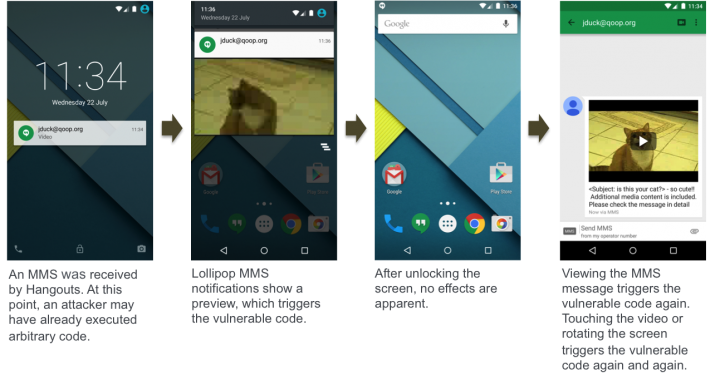

De Android se conocen vulnerabilidades nuevas prácticamente todos los meses y muchas de ellas permiten a un atacante acceder al dispositivo de la víctima y tomar su control, incluyendo sus mensajes y conversaciones. Por ejemplo, Stagefright es una vulnerabilidad que fue presentada el verano pasado, por la que un atacante podía ejecutar código malicioso en un dispositivo vulnerable tan solo conociendo su número de teléfono y enviando un MMS que el teléfono procesaría de forma automática sin intervención del usuario.

Ejemplo del funcionamiento de la vulnerabilidad StageFright

Con respecto a los usuarios de Apple, a pesar de sufrir muchos menos ataques, tampoco es que estén a salvo. Se ha demostrado en los últimos años con vulnerabilidades y ataques como Masque Attack, Wirelurker o SideStepper han demostrado que se puede instalar malware en los dispositivos móviles de Apple y que incluso en la App Store se han llegado a colar aplicaciones maliciosas cuando los desarrolladores de las mismas utilizaron un compilador infectado como XCodeGhost.

¿Qué puede hacerse con un móvil infectado?

Esta pregunta se la estarán haciendo ahora mismo muchos usuarios de smartphones y la verdad es que la respuesta es bastante sencilla. Un atacante que consiga infectar uno de estos dispositivos con un malware que permita el control remoto tiene prácticamente las mismas opciones que el propietario del dispositivo. Puede espiar sus comunicaciones a través de llamadas, mensajería, correo electrónico o mensajes de texto, instalar o eliminar aplicaciones, añadir o quitar contactos, acceder a sitios webs maliciosos, descargar más malware, etc.

Como hemos visto, las posibilidades son muchas, y por eso la teoría del móvil infectado es una de las que la Policía maneja. Precisamente, los agentes de Policía Nacional cuentan con la Unidad de Investigación Tecnológica, que lleva años dedicándose a investigar delitos cometidos mediante el uso de todo tipo de dispositivos electrónicos y saben que este tipo de acciones son perfectamente posibles.

Habría que preguntarse si alguno de los dos implicados no gestionó adecuadamente la seguridad de sus dispositivos, e instaló aplicaciones maliciosas o pulsó sobre algún enlace enviado por correo electrónico o mensajería instantánea. No sería de extrañar viendo casos anteriores en los que los dispositivos móviles se utilizan tanto para asuntos profesionales como personales.

Otros ataques externos

Hay un punto que, viendo el cargo de las personas implicadas, tampoco deberíamos descartar, y es que el móvil no fuese infectado, sino que se hubiese producido un ataque desde el exterior. Hay numeroso ejemplos de ataques de falsa estación base en los que, con un equipo relativamente económico, se puede suplantar a la celda de comunicaciones de nuestra operadora más cercana y conseguir que todas las comunicaciones pasen por el atacante.

Este tipo de ataques están comprobados desde hace años, y profesionales como la gente de Layakk han hecho demostraciones en varios congresos de seguridad por toda la geografía española mostrando sus investigaciones. Si ellos han podido hacerlo, no existen motivos para pensar que otros no puedan replicar estos ataques con malas intenciones.

Además, en los últimos meses se ha hablado mucho sobre un fallo de diseño en SS7, un conjunto de protocolos establecidos en 1975 y que, actualmente, utilizan más de 800 operadores en todo el mundo para el intercambio de información, roaming, envío de SMS y otros servicios. Este fallo de diseño podía utilizarse para espiar conversaciones y mensajes, además de rastrear la ubicación de prácticamente cualquier smartphone. Para realizar este ataque tan solo se necesita el número de teléfono de la víctima, por lo que resulta especialmente interesante contra personalidades como, por ejemplo, un cargo político.

Además, las Fuerzas y Cuerpos de Seguridad del Estado cuentan con un sistema de intervención de comunicaciones conocido como SITEL que pueden utilizar, previa autorización judicial, para realizar escuchas telefónicas e interceptar mensajes. No obstante, debido a que este sistema depende directamente del Ministerio del Interior y que su máximo responsable es uno de los implicados, sería muy extraño que este sistema tuviese algo que ver con toda esta polémica.

Posibles soluciones

Si bien las personas implicadas en esta polémica son dos cargos políticos de especial importancia, como usuarios podemos aprender la lección y adoptar medidas que nos ayuden a mitigar este tipo de ataques. La primera y fundamental es mantener nuestros dispositivos actualizados siempre que nos sea posible. La descarga de aplicaciones solamente de repositorios de confianza y previa revisión con una solución de seguridad que también puede ayudarnos a mantenernos seguros.

También debemos andar con cuidado con los enlaces proporcionados mediante el correo electrónico y, especialmente, a través de las aplicaciones de mensajería instantánea como WhatsApp o Telegram. Muchas veces, estos enlaces vienen acortados y no sabemos a ciencia cierta a dónde nos dirigen, algo de lo que se aprovechan los atacantes para conseguir que descarguemos alguna aplicación maliciosa casi sin darnos cuenta.

Además, si tenemos un cargo de responsabilidad y nuestra seguridad y la de los datos que guardamos en nuestro smartphone es algo que consideramos importante, podemos acudir a expertos en la materia que nos ayudarán a descubrir posibles ataques y a protegernos adecuadamente. Un ejemplo son los cursos organizados por la empresa Securizame , quienes precisamente durante el próximo mes de julio tienen programado impartir uno dedicado al análisis forense de smartphones, algo indispensable para saber si hemos sido víctimas de algún tipo de ataque como los descritos en este artículo.

Conclusión

Sabiendo cómo está la situación política en nuestro país y teniendo las elecciones a la vuelta de la esquina, no es de extrañar que este tipo de noticias causen un revuelo importante. Sin embargo, desde el punto de vista de todos los que trabajamos en seguridad informática, es mejor dejar trabajar a los expertos de la Policía antes de empezar a sacar arriesgadas conclusiones.

En este post hemos visto algunos ejemplos de los muchos que hay y que podrían utilizarse en un ataque como el que se está planteando. No obstante, no debemos descartar aún ninguna posibilidad, puesto que, en muchas ocasiones, lo más evidente resulta siendo lo que en verdad sucedió.