Artículo traducido y adaptado del original escrito por Jean-Ian Boutin en WeLiveSecurity

La colaboración entre empresas de ciberseguridad y las fuerzas policiales es esencial para poder luchar de forma eficaz contra la ciberdelincuencia, y esto se demuestra en operaciones como la que ha permitido desmantelar recientemente una red de fraude en anuncios online conocida como 3ve.

Esquema de funcionamiento del fraude

Para llegar a este punto han hecho falta muchas investigaciones y horas de trabajo por parte de varias empresas de ciberseguridad y fuerzas policiales. Gracias a eso, el pasado 22 de octubre varias organizaciones policiales alrededor del mundo emprendieron acciones legales contra 3ve, considerada una de las mayores redes de fraude en anuncios online. Como consecuencia, el 27 de noviembre de 2018 se realizaron 13 acusaciones contra 8 acusados de pertenecer a esta red, 3 de los cuales se encuentran en custodia y esperando la extradición.

Las campañas delictivas relacionadas con los anuncios online hace tiempo que representan una importante fuente de ingresos para grupos criminales. Contamos con varios ejemplos durante los últimos años de campañas de malvertising y fraude como las protagonizadas por esta red. Sin embargo, la base del fraude en anuncios online siempre es la misma, usando un software que simula la actividad de usuarios reales a la hora de ver o pulsar sobre la publicidad, a pesar de tratarse de un proceso automatizado. Existen, no obstante, otras técnicas como las utilizadas por la campaña Statinko, que secuestraba los clics de los usuarios para redirigirlos a anuncios elegidos por los delincuentes. En el caso de 3ve, los dispositivos de los usuarios estaban visualizando anuncios sin el conocimiento de estos.

El grupo criminal detrás de 3ve consiguió infectar alrededor de 1,7 millones de sistemas, y generó 10.000 dominios fraudulentos que generaron 12.000 millones de solicitudes de clics fraudulentos que, a su vez, ocasionaron que las empresas pagaran millones de dólares por anuncios que nunca fueron vistos por usuarios reales.

Un aspecto esencial para que este tipo de fraudes funcionen y, de paso, sortear las medidas de protección antifraude existentes, es conseguir que tanto la actividad pulsando sobre anuncios online como las propias campañas de anuncios aparenten venir de usuarios legítimos, usuarios que se recopilan y almacenan gracias a redes botnet. En el caso de 3ve, sus operadores contaban con, al menos, dos botnets diferentes para acceder a esa gran cantidad de direcciones IP de usuarios legítimos, conocidas como Boaxxe y Kovter.

Debido a que los investigadores de ESET han analizado ambas botnets con anterioridad, la empresa ha podido ayudar en esta operación para desmantelar esta campaña de fraude, proporcionando información técnica y colaborando con otras empresas de ciberseguridad, cada una de ellas aportando su propia experiencia para entender mejor y detener esta amenaza.

El US-CERT ha lanzado una alerta resaltando el comportamiento de botnet con el que cuenta 3ve y su interacción con otras botnets, como las ya mencionadas Boaxxe y Kovter. También ha publicado una serie de medidas preventivas para evitar verse afectado por estas dos botnets. En el caso de sospechar estar afectado por esta amenaza, se puede utilizar la herramienta gratuita ESET Online Scanner para detectarla y eliminarla.

Botnet Boaxxe

La botnet Boaxxe lleva en el punto de mira de los investigadores de ESET desde hace tiempo. Ya en 2014 se publicó un detallado análisis de esta botnet dedicada al fraude publicitario online. Entonces, a esta botnet también se la conocía como Miuref y redirigía el tráfico real de los usuarios a enlaces controlados por los delincuentes. De esta forma, cuando las víctimas buscaban alguna palabra clave en un conocido buscador, las redirigía a un sitio web manejado por los criminales en lugar de a las webs que proporcionaba el buscador. Esto era posible mediante el uso de una extensión de Firefox o Chrome o utilizando Internet Explorer en modo embebido. Además, los sistemas infectados por Boaxxe tienen la capacidad de actuar como proxies para el tráfico web haciendo creer que se originan en esa máquina, una característica que 3ve ha estado utilizando en su esquema de fraude.

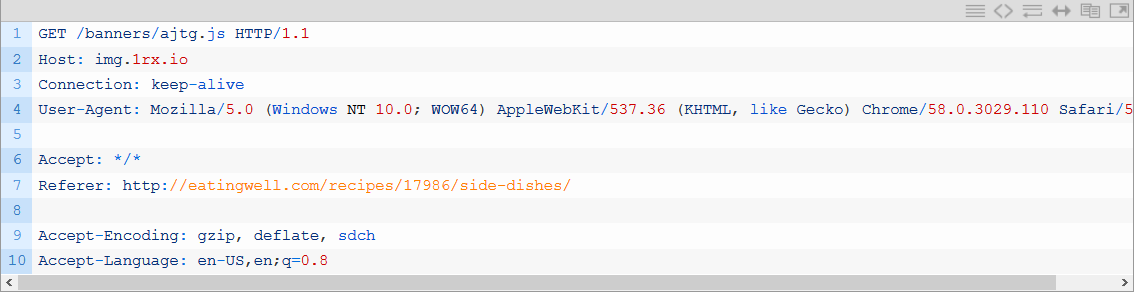

La funcionalidad de proxy de Boaxxe es bastante simple: primero recibe una solicitud DNS o HTTP cifrada con RC4 desde su centro de mando y control (C&C), la descifra y ejecuta para, finalmente, enviar el resultado de vuelta al servidor C&C. Una solicitud HTTP descifrada típica remitida desde 3ve hacia un sistema infectado con Boaxxe tiene el siguiente aspecto:

Comunicación con sistema infectado por la botnet Boaxxe – Fuente: WeLiveSecurity

El sistema infectado cumplirá esta solicitud visitando la web que aloja el anuncio y enviando de vuelta la respuesta al servidor C&C. Así es como 3ve utilizaba los sistemas infectados por Boaxxe para realizar sus campañas de fraude publicitario. Curiosamente, se han estado observando peticiones similares como la que acabamos de ver siendo enviadas a sistemas infectados con Boaxxe desde comienzos de 2016. En esos momentos, solo los bots de Boaxxe con direcciones IP de los EE.UU. eran usados como proxies, lo que sugiere que los operadores de 3ve estaban principalmente interesados en el tráfico publicitario generado desde esa región en concreto.

Botnet Kovter

La primera detección de la botnet Kvter por parte de ESET data de 2014, cuando era utilizada para propagar ransomware. Posteriormente, esta amenaza evolucionó bastante hasta convertirse en un malware centrado en el fraude publicitario, incluyendo algunas características interesantes como su habilidad para pasar desapercibido. Es de destacar su capacidad para enviar tráfico falso si detectaba un monitor de red y también su habilidad para detener su propio proceso si se inicia el administrador de tareas de Windows. Actualmente es aun más sigiloso, ya que consigue persistencia en el sistema sin utilizar fichero alguno almacenando el payload malicioso cifrado en el registro de Windows. Además, se asegura de realizar el fraude publicitario solo si el sistema no está siendo utilizado o si el monitor se encuentra apagado. También cuenta con la capacidad de ocultar todas las imágenes y sonidos que aparecen a la hora de visualizar los anuncios para ocultar su actividad al usuario.

Los operadores de 3ve manejaban la botnet Kovter de forma diferente a Boaxxe. Un sistema infectado por Kovter puede recibir una orden de su servidor C&C y ejecutarla utilizando un framework embebido del navegador Chrome. ESET ha estado siguiendo la botnet Kovter durante más de dos años a través de su plataforma de seguimiento de botnets, sistema que permite monitorizar las botnets más activas en tiempo real. Analizando los datos obtenidos mediante este sistema se puede mapear la infraestructura de red de la botnet, monitorizar sus diferentes archivos de configuración, descargar las actualizaciones del malware, revisar los comandos que recibe y comprobar si instala otras familias de malware.

De la misma forma que sucede con Boaxxe, Kovter consiguió infectar a sus víctimas usando diferentes vectores de ataque que incluyen el spam, drive-by-downloads desde webs comprometidas y esquemas de pago por instalación. Un detalle interesante es que ambas familias de malware fueron instaladas mediante el uso de Nemucod mientras la operación de 3ve estuvo activa.

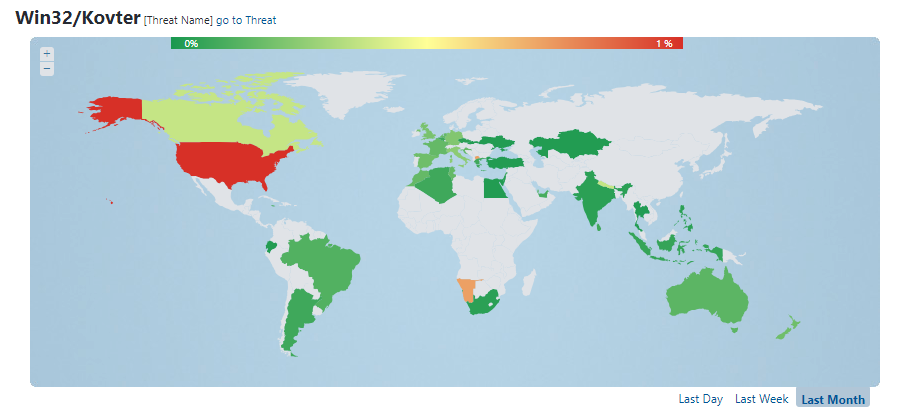

Como se ha comentado anteriormente, los primeros indicios que se observaron de las operaciones de 3ve fue a través de la monitorización de la botnet Boaxxe, cuando sistemas infectados ubicados en los EE.UU. fueron usados como proxies y solicitudes de anuncios fraudulentas. Analizando la telemetría asociada a Kovter se puede observar que esta botnet ha tenido a Norteamérica como objetivo principal.

Distribución de detecciones de la botnet Kovter según telemetría de ESET – Fuente: WeLiveSecurity

Mediante el seguimiento de la botnet Kovter se han podido identificar varios servidores C&C de primer y segundo nivel. Estos datos han sido proporcionados a fuerzas policiales para ayudar a desmantelar estas operaciones delictivas. Curiosamente, desde el desmantelamiento de estas actividades criminales se ha observado un cambio en el comportamiento de los servidores C&C de primer nivel. Actualmente se encuentran devolviendo la dirección IP correspondiente a “localhost” (127.0.0.1) como sus servidores C&C de segundo nivel. No es posible por el momento conocer el motivo de este cambio, pero es probable que los delincuentes hayan activado algún tipo de modo hibernación a la botnet mientras averiguan quién ha provocado el desmantelamiento de sus operaciones.

Conclusión

Como indicábamos al comienzo de este artículo, las botnets centradas en realizar fraude a redes publicitarias online existen desde hace tiempo y han costado una importante cantidad de dinero a empresas de todo el mundo. La capacidad para contraatacar y desmantelar operaciones de la escala de 3ve atacando a varios puntos clave de su infraestructura es vital para conservar la integridad de buena parte de Internet. La colaboración de ESET y otras empresas de seguridad con las fuerzas policiales es motivo de orgullo, especialmente cuando se consigue desmantelar operaciones de esta envergadura.

Si se desea conocer más detalles sobre el funcionamiento de los mecanismos de fraude utilizados por 3ve, se puede consultar el white paper preparado por Google en colaboración con White Ops.